Découvrez tout au long de cet article l’importance du MFA/2FA dans la sécurisation de vos environnements cloud.

Ce n’est une surprise pour personne, mais le monde de la sécurité est de plus en plus complexe : des menaces de plus en plus sophistiquées et en constante augmentation. Le contexte est simple : les entreprises ont un besoin croissant de déployer des services dans le cloud, ce qui augmente drastiquement les opportunités d’attaques par rapport à il y a quelques années.

Cette situation n’affecte pas seulement les grandes entreprises, mais nous concerne tous : quelle que soit la taille de notre organisation, notre exposition croît de manière exponentielle et malheureusement, le budget de notre infrastructure ou de notre sécurité n’augmente pas forcément en conséquence.

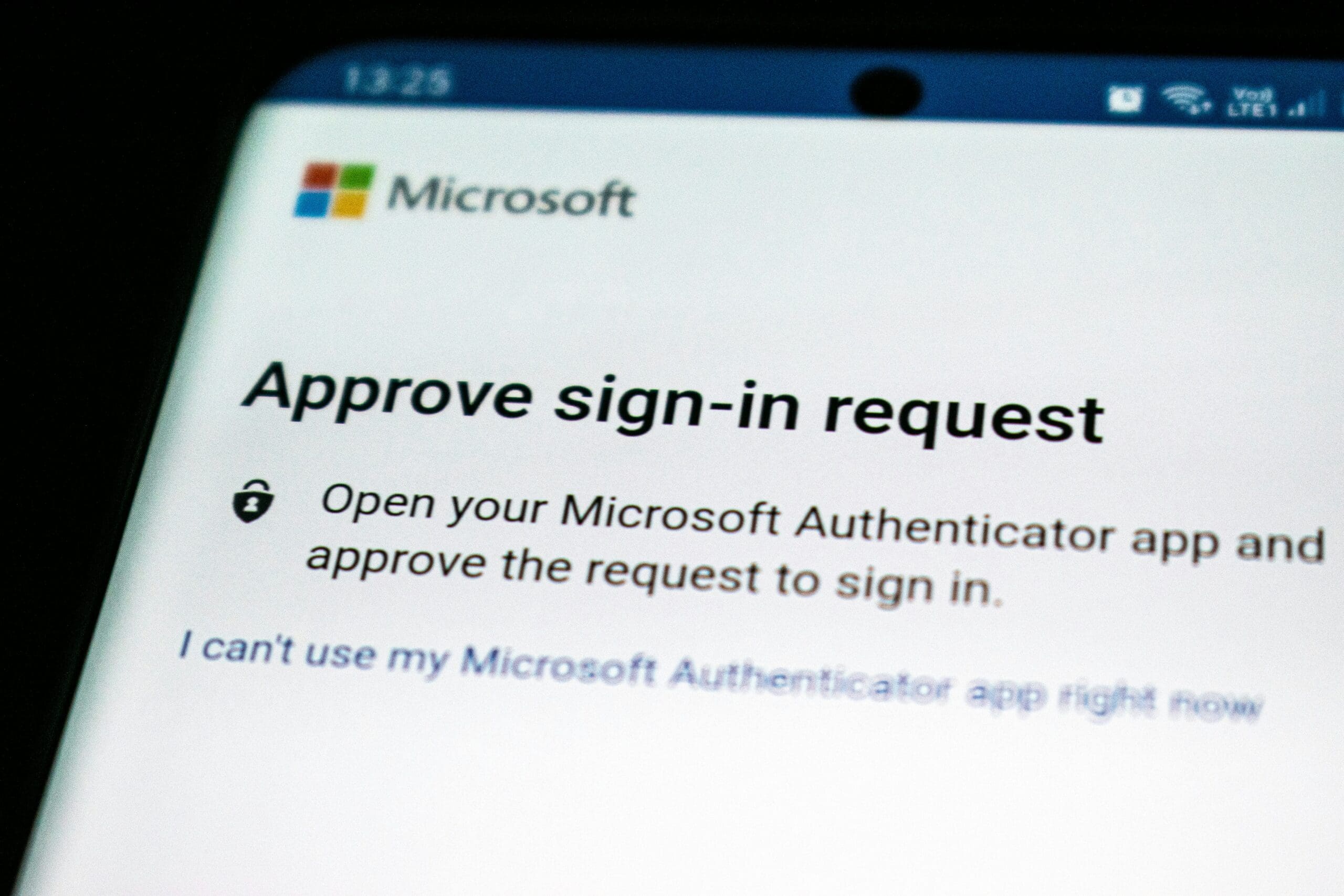

Nos organisations ont besoin de méthodes permettant de sécuriser l’infrastructure à tous les niveaux et à moindre coût. Pour cette raison, nous pensons que l’une des pratiques les plus efficaces dans ce domaine est d’activer les systèmes d’authentification multifactorielle (Multi Factor Authentication) ou MFA, que l’on voit parfois référencés comme 2FA lorsqu’il s’agit uniquement de deux facteurs d’authentification.

Tout au long de cet article, nous allons parler de la nécessité d’utiliser le MFA dans nos systèmes, en particulier ceux dans le cloud. Nous évoquerons également ses avantages et ses inconvénients.

Introduction

Avant de rentrer dans le vif du sujet, il est important de savoir ce qu’est le MFA : l’authentification multifactorielle.

L’authentification multifactorielle est une méthode de sécurité qui nécessite plusieurs moyens d’authentification ou, en d’autres termes, au moins deux méthodes de vérification que l’utilisateur est bien celui qu’il prétend être, c’est-à-dire confirmer l’identité de l’utilisateur. Pour ce faire, deux méthodes d’authentification ou plus sont généralement combinées.

Ces méthodes vous sembleront probablement familières même si vous n’êtes pas un expert en sécurité, car de nos jours, de nombreuses entités comme les banques vous obligent à les utiliser, en combinant par exemple le nom d’utilisateur et mot de passe avec une carte de clés personnelles, un message texte sur le téléphone portable, etc. En réalité, ils sont tous basés sur les facteurs d’authentification.

Lorsque nous parlons de facteurs d’authentification, ils sont divisés en trois groupes :

- Quelque chose que vous savez.

- Quelque chose que vous avez.

- Quelque chose que vous êtes.

Parlons un peu de ces concepts :

- Quelque chose que vous savez : Il s’agit de quelque chose que nous connaissons et que nous utilisons pour passer une épreuve de validation. Les exemples typiques sont le mot de passe de notre PC ou le code PIN de notre téléphone mobile.

- Quelque chose que vous avez : Il s’agit d’un élément que nous pouvons utiliser pour nous valider, comme une carte de sécurité, un token ou un dispositif tel qu’un téléphone mobile.

- Quelque chose que vous êtes : Dans ce cas, il s’agit de caractéristiques propres à une personne qui lui permettent de s’identifier vis-à-vis d’un système. C’est ce qu’on appelle la biométrie et cela inclut des éléments comme les empreintes digitales, la reconnaissance de l’iris ou la reconnaissance faciale.

Avantages du MFA dans le monde du cloud

Dans le domaine de la sécurité, les méthodes multifactor (MFA) ont largement prouvé leur importance, et particulièrement dans le contexte du cloud, où les données et les applications peuvent être accessibles depuis n’importe quel endroit du monde et à tout moment, augmentant ainsi considérablement le risque d’accès non autorisés.

Les méthodes MFA ajoutent une couche de sécurité supplémentaire qui, bien qu’elle ne soit pas infaillible, aide à rendre plus difficile la possibilité de compromettre des comptes qui seraient autrement protégés uniquement par un mot de passe.

L’utilisation des mots de passe peut être facilement compromise de différentes manières, telles que les attaques par force brute, les attaques par dictionnaires, le phishing, les regards indiscrets ou les utilisateurs qui laissent leur mot de passe sur un post-it sur leur bureau. Pour tous ces cas, l’utilisation du MFA est un remède parfait, car même s’ils disposent d’une des clés permettant l’accès, les personnes qui attaquent auront besoin d’une clé supplémentaire qui ne leur sera a priori pas accessible.

Ainsi, le MFA réduit de manière significative les risques de fraude car, encore une fois, il faudra disposer de deux «clés» au lieu d’une. Cela est particulièrement utile dans le cas d’opérations sensibles comme les paiements en ligne ou des opérations similaires.

En plus de ce qui est décrit, la mise en œuvre du MFA nous aidera également à respecter certains contrôles et exigences de normes telles que la norme ISO 27001 (Systèmes de Management de la Sécurité de l’Information). Il y a également le RGPD ou GDPR, la PCI-DSS et la norme ISO 22301 (Systèmes de Management de la Continuité d’Activité). En d’autres termes, une mesure telle que la mise en œuvre du MFA peut nous aider à éviter les sanctions pour non-respect de certaines réglementations.

Tout ce qui précède renforce la confiance des utilisateurs dans notre organisation, car en implémentant le MFA, les organisations augmentent la sécurité avec un coût minimal de désagrément pour l’utilisateur, ce qui montre que l’organisation s’engage à protéger la sécurité et les données de ses utilisateurs.

Problèmes et inconvénients possibles du MFA

Bien que la méthode MFA présente de nombreux avantages, elle a également des inconvénients et pas des moindres. Voici les 3 principaux :

- Le coût de mise en œuvre du MFA : Comme nous le savons, rien n’est gratuit dans la vie, et même si nous utilisons une technologie gratuite, la mise en œuvre et le déploiement de cette technologie entraîneront une série de coûts associés au temps passé par l’équipe pour la mettre en place, au temps investi par l’organisation pour les tests, ainsi qu’aux heures de formation et d’éducation du personnel. À cela, nous répondrons bien entendu que le jeu en vaut la chandelle et que la sécurité n’est pas une option – le coût sera compensé. Les coûts sont minimes par rapport aux pertes potentielles que peut entraîner une violation de sécurité.

- La technologie et ses éventuelles incompatibilités : Nous pouvons également rencontrer des incompatibilités lors de la mise en œuvre du MFA. C’est pourquoi, lorsque nous sélectionnons le type de MFA à mettre en œuvre, nous devons être scrupuleux et mettre en place un processus spécifique pour déterminer quelle solution s’adapte le mieux à nos besoins.

- La résistance au changement : C’est un défi commun à toutes les organisations lorsqu’elles proposent un changement de paradigme, de manière de travailler, de politique, etc. Nous sommes tous finalement des créatures d’habitude, et nous nous habituons même aux choses les plus désagréables. Ainsi, même lorsqu’une avancée arrive, il y aura toujours des individus (utilisateurs ou employés) qui résisteront aux nouveautés. Cela ne devrait pas être un problème, mais cela peut le devenir si nous ne disposons pas d’une politique de conduite du changement adaptée. Il faut bien entendu passer par l’éducation, en mettant en avant les bénéfices en termes de sécurité et en expliquant à quel point cela nous aide à nous protéger.

Conclusion

Comme nous avons pu le voir tout au long de cet article, la mise en œuvre d’une solution de 2FA ou MFA aide de manière notable notre organisation de plusieurs manières. Premièrement, du point de vue purement sécuritaire, en aidant à rendre nos systèmes beaucoup plus difficiles à attaquer ou à exploiter par un malfaiteur. Deuxièmement, du point de vue réglementaire, en nous aidant à respecter les exigences des normes et des lois sur la protection des données ou sur la sécurité et à éviter d’éventuelles amendes. Enfin, nous pouvons également souligner l’impact commercial, en offrant un avantage aux utilisateurs qui percevront l’entreprise comme étant plus sûre ou du moins ayant une position active dans ce domaine.

Si vous êtes intéressé par ce sujet et d’autres liés à la sécurité, vous pouvez lire notre blog où vous trouverez des articles tels que :

- Le véritable coût de l’absence d’investissement en sécurité

- Étapes pour gérer un incident de sécurité de l’information en IT

- Les 5 principales causes de perte de données dans les PME

- 10 principales préoccupations lors de la mise en place d’un plan de reprise après sinistre

Et vous pourrez également voir des tutoriels où nous expliquons comment utiliser cette technologie dans notre environnement :