Descubre cómo configurar los puertos de tu Escritorio Remoto, y sigue otras recomendaciones de seguridad que podrán ayudar a mantener la infraestructura de tu empresa a salvo de la mayoría de los ataques en un entorno cada vez más inseguro.

El Protocolo de Escritorio Remoto (Remote Desktop Protocol) o RDP es un protocolo desarrollado por Microsoft que permite realizar una conexión entre un servidor remoto que ejecuta la aplicación y un cliente que se conecta a dicho servidor recibiendo la información ejecutada en el servidor, permitiéndole a su vez interactuar con ella mediante ratón y teclado.

Uno de los mayores problemas de seguridad que podemos tener a la hora de configurar Escritorio Remoto es que dejemos los puertos por defecto, ya que son unos de los típicos puertos que se escanean en una de las primeras fases de un ataque.

El puerto establecido por defecto en una conexión RDP es el 3389/TCP, y en una instalación normal de ER deberíamos cambiarlo a otro puerto distinto. Esto en principio no es necesario para aquellos que trabajan con el servicio de escritorio remoto de Jotelulu, ya que trabaja por HTML5 a través del puerto 443/TCP, que es un puerto cifrado y que además permite usar cualquier navegador web moderno, tanto en sistemas Windows, como IOS, como GNU/Linux.

A pesar de ello, aprovecharemos para comentar como configurar los puertos en el servicio de Escritorio Remoto y en los servidores desde la parte de Jotelulu para que el usuario pueda configurar aquellos puertos que sean necesarios para hacer funcionar sus aplicaciones de manera correcta.

¿Cómo configurar los puertos de Escritorio Remoto en Jotelulu?

Pre-requisitos o pre-configuración

Para completar de forma satisfactoria este tutorial y dar de alta el entorno de Escritorio Remoto, necesitará:

- Por un lado, estar dado de alta en la Plataforma Jotelulu y haber accedido a la misma con su nombre y contraseña a través del proceso de Log-in.

- Por otro, tener una organización con usuarios disponibles de manera que se puedan asociar usuarios al entorno y a las aplicaciones. En caso de querer saber más sobre el alta de usuarios te recomendamos leer: Como dar de alta usuarios en Jotelulu.

Paso 1. Configuración de puertos de Escritorio Remoto

Esta operativa se puede realizar tanto cuando se está desplegando el servicio de escritorio remoto, o si se edita posteriormente.

En este caso, vamos a partir de que el usuario está editándolo tras su despliegue, por ello, vamos a tener que acceder a “Escritorio Remoto”, en caso de realizarse mientras se despliega, bastará con saltarse este primer punto, ya que el usuario se encontrar dentro de la configuración de dicho servicio.

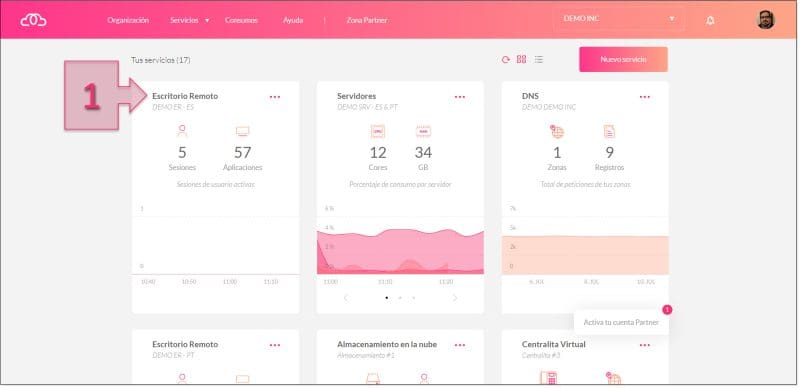

Se debe acceder a “escritorio Remoto”(1) a través de la card del servicio en nuestro frontal.

Paso 1. Accedemos al servicio de Escritorio Remoto a través de la card

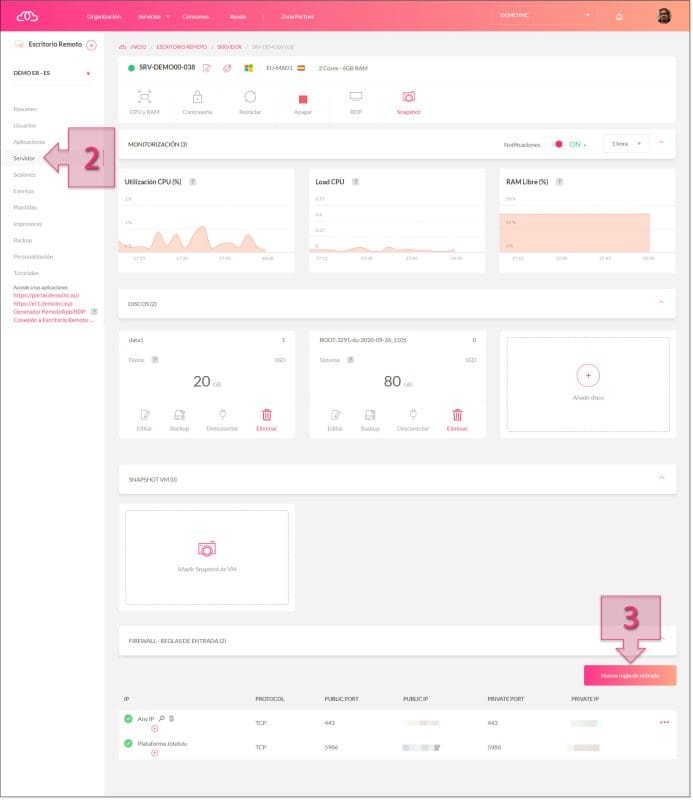

Una vez dentro de la configuración de Escritorio Remoto, se debe acceder a la sección “Servidor”(2), se puede ir a última parte, donde se tiene “Firewall – Reglas de entrada” y se puede ver las reglas existentes o crear otras nuevas reglas.

En nuestro caso, se debe hacer clic en “Crear nueva regla de entrada”(3).

Paso 1. Creamos una nueva regla de entrada para los puertos de Escritorio Remoto

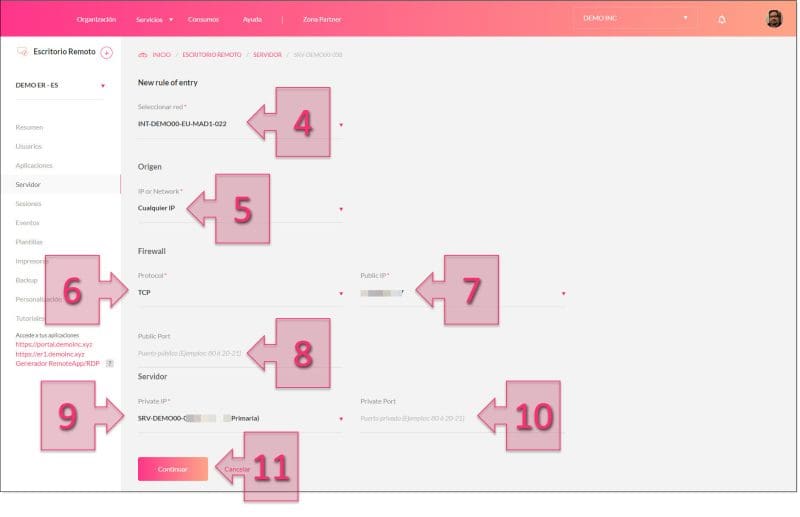

Una vez hecho esto, se deberían cumplimentar una serie de campos, se debe seleccionar la red (4) sobre la que se está trabajando, a continuación, en “Origen” se debe seleccionar la “IP o Network” (5), donde se podrá seleccionar la IP desde la que se quiere que se pueda conectar, marcando “Cualquier IP” para que se pueda abrir la conexión desde cualquier punto, o poniendo manualmente la IP o rango de IP desde las que se quiere permitir el acceso.

A continuación, en la sección “Firewall” debemos seleccionar el puerto que queremos abrir, para ello se deben seleccionar 3 parámetros. Por un lado, se deberá seleccionar “Protocol” (6) que puede ser o TCP o UDP y debe seleccionarse en función del tipo de comunicación que se quiere hacer. Lo siguiente que se debe seleccionar es a través de que IP pública (7) se está accediendo. Por último, se debe seleccionar “Public Port” (8) para dar el puerto público a través del que se quiere conectar.

En la sección de “Servidor” que es la última a configurar, se deberá seleccionar la “Private IP” (9) y el “Private Port” (10). Una vez configurado todo se deberá hacer clic en “Continuar” (11) para que los cambios se hagan remanentes.

Paso 1. Cumplimentamos la información para la nueva regla de entrada

Y con esto ya tendríamos la nueva regla creada.

Paso 2. Otras recomendaciones de seguridad para Escritorio Remoto

Otro de los puntos que puede favorecer el mantener la seguridad de nuestra infraestructura puede ser el uso de VPN para la conexión, de hecho, es uno de los procedimientos recomendados por el equipo de Jotelulu y de la que la se ha hablado en los tutoriales Cómo configurar una conexión VPN de acceso remoto, y Cómo conectarse al entorno de Escritorio Remoto por VPN site-to-site (jotelulu.com).

También recomendamos usar, por política de seguridad general, el uso de algún tipo de seguridad perimetral adicional. Más allá de lo que son los clásicos firewalls, y los antivirus, que recomendamos montar en todas las máquinas y servidores de la infraestructura, recomendamos también el uso de Sistemas de Detección de Intrusos(IDS) y Sistemas Prevención de Intrusos (IPS).

Los IDS (Intrusion Detection System) o Sistema de Detección de Intrusos son aplicaciones que vigilan la red y los dispositivos en busca de accesos no autorizados. Una vez detectado, en función de la configuración del sistema, se escribe una entrada en un registro de log y se emite una alerta (por ejemplo, por correo) para que el operador o administrador al cargo, revise el problema y pueda tomar acciones correctivas.

Por otro lado, los IPS (Intrusion Prevention System) o Sistemas de Prevención de Intrusos, son para muchos, una evolución de los IDS, aunque en realidad están más cerca de la familia de los Cortafuegos (Firewalls). A diferencia de los IDS, no solo monitorizan y envían un aviso de posible intrusión, sino que son capaces de tomar decisiones y acciones en base a un conjunto de reglas prefijado, lo que aumenta la seguridad notablemente, aunque siendo necesario un esfuerzo adicional de configuración.

Lo comentado hasta el momento, podrían protegernos de varios tipos de ataques como por ejemplo de los ataques de fuerza bruta para intentar aprovechar vulnerabilidades de protocolos o cualquier otra fuente de brechas de seguridad, pero por supuesto, no se puede dejar de lado la importancia de mantener actualizada la infraestructura de la empresa, teniendo en cuenta todos los elementos, incluidos clientes y servidores, y por supuesto, los servidores de Escritorio Remoto, teniendo siempre en cuenta, que lo ideal, es probar las actualizaciones en un conjunto de máquinas que harán las veces de banco de pruebas para detectar cualquier problema que puedan acarrear dichos upgrades.

Conclusiones y próximos pasos:

El proceso de configuración y aseguramiento de un entorno de escritorio remoto implica el despliegue de dos suscripciones (escritorio remoto y servidores), pudiendo tocar la configuración de puertos según las necesidades de la infraestructura del cliente y la configuración de otros puntos como firewalls, posibilidad de despliegue de IDS e IPS, etc.

Para gestionar todo lo relacionado con usuarios, permisos, aplicaciones y licencias es necesario acceder a la card(suscripción) de Escritorio Remoto y proceder con dichas gestiones.

El presente tutorial trata de forma rápida y resumida una serie de conceptos de seguridad como la configuración de puertos del Escritorio Remoto, y las opciones de configuración para asegurar nuestra infraestructura.

Tras este tutorial, quizás desees revisar otra documentación relacionada. Por eso te dejamos otros tutoriales que te ayuden a seguir descubriendo temas de seguridad del servicio de escritorio remoto:

- Cómo asociar un usuario de Escritorio Remoto a un usuario de dominio

- Cómo configurar una conexión VPN de acceso remoto

- Cómo conectarse al entorno de Escritorio Remoto por VPN site-to-site

Esperamos que toda esta información te haya servido de ayuda.

Y recuerda que en caso de tener dudas puedes ponerte en contacto con nuestro servicio de asistencia.

¡Gracias por confiar en nosotros!