Découvrez comment configurer, à l’aide d’étapes simples et guidées, un service VPN d’accès à distance permettant de dépasser la limite d’utilisateurs imposée par les connexions depuis des réseaux privés.

Comme vous le savez, la sécurité est l’une des principales préoccupations des entreprises, et l’augmenter est souvent une priorité. Un VPN (réseau privé virtuel, de l’anglais Virtual Private Network) crée un tunnel crypté sur Internet à travers lequel les services et les documents deviennent accessibles de n’importe où et en toute sécurité.

Malheureusement, le protocole L2TP permet uniquement d’avoir une session simultanée lorsque vous vous connectez à partir d’un réseau privé. C’est la raison pour laquelle, lorsque vous travaillez par le biais d’un NAT, vous ne pouvez utiliser qu’une connexion L2TP, car cette communication bloque le port, ce qui provoque le rejet d’un éventuel autre utilisateur. Ce tutoriel propose une alternative : WireGuard, un serveur de sessions VPN qui permet d’établir plusieurs connexions.

Ce tutoriel décrit la procédure d’installation de WireGuard pour permettre la connexion simultanée de plusieurs clients d’un même réseau privé à un serveur, ce qui évite l’exposition des utilisateurs sur Internet et renforce donc la sécurité.

Comment configurer un client VPN pour éviter la limite d’utilisateurs d’un réseau privé

Configuration ou conditions préalables

Pour mener à bien ce tutoriel et réussir à établir une connexion VPN d’accès à distance entre le serveur et les machines clientes, vous devez remplir les conditions préalables suivantes :

- Vous devez être inscrit sur la plateforme Jotelulu, avoir une entreprise et être connecté à votre compte.

- Vous devez avoir mis en service un abonnement Serveurs ou Remote Desktop pour pouvoir configurer un VPN sur votre réseau.

- Vous devez enfin disposer d’un ordinateur sur lequel WireGuard est installé.

Étape 1. Installez un serveur WireGuard sous GNU/Linux

Pour installer WireGuard sur un serveur GNU/Linux, différentes options doivent être explorées en fonction de la version de GNU/Linux utilisée, car le processus diffère selon la distribution (CentOS, Ubuntu ou autre). Pour plus d’informations sur les procédures d’installation sur différents systèmes, consultez le site Web de WireGuard, section Installation.

Dans cet exemple, l’installation est effectuée sous CentOS. Une fois connecté en tant qu’utilisateur root (administrateur système), exécutez les commandes suivantes :

# yum install yum-utils epel-release

# yum-config-manager –setopt=centosplus.includepkgs=kernel-plus –enablerepo=centosplus –save

# sed -e ‘s/^DEFAULTKERNEL=kernel$/DEFAULTKERNEL=kernel-plus/’ -i /etc/sysconfig/kernel

# yum install kernel-plus wireguard-tools

# reboot

Sous Ubuntu, utilisez la commande suivante, entre autres commandes nécessaires pour installer les prérequis, les dépendances, etc.

# sudo apt install wireguard

Étape 2. Installez le client WireGuard

WireGuard peut être utilisé sous différents systèmes d’exploitation tels que GNU/Linux, MAC et Windows. Ce tutoriel se focalise sur ce dernier, car il s’agit du système d’exploitation le plus utilisé. Les autres systèmes d’exploitation feront l’objet de tutoriels indépendant à venir.

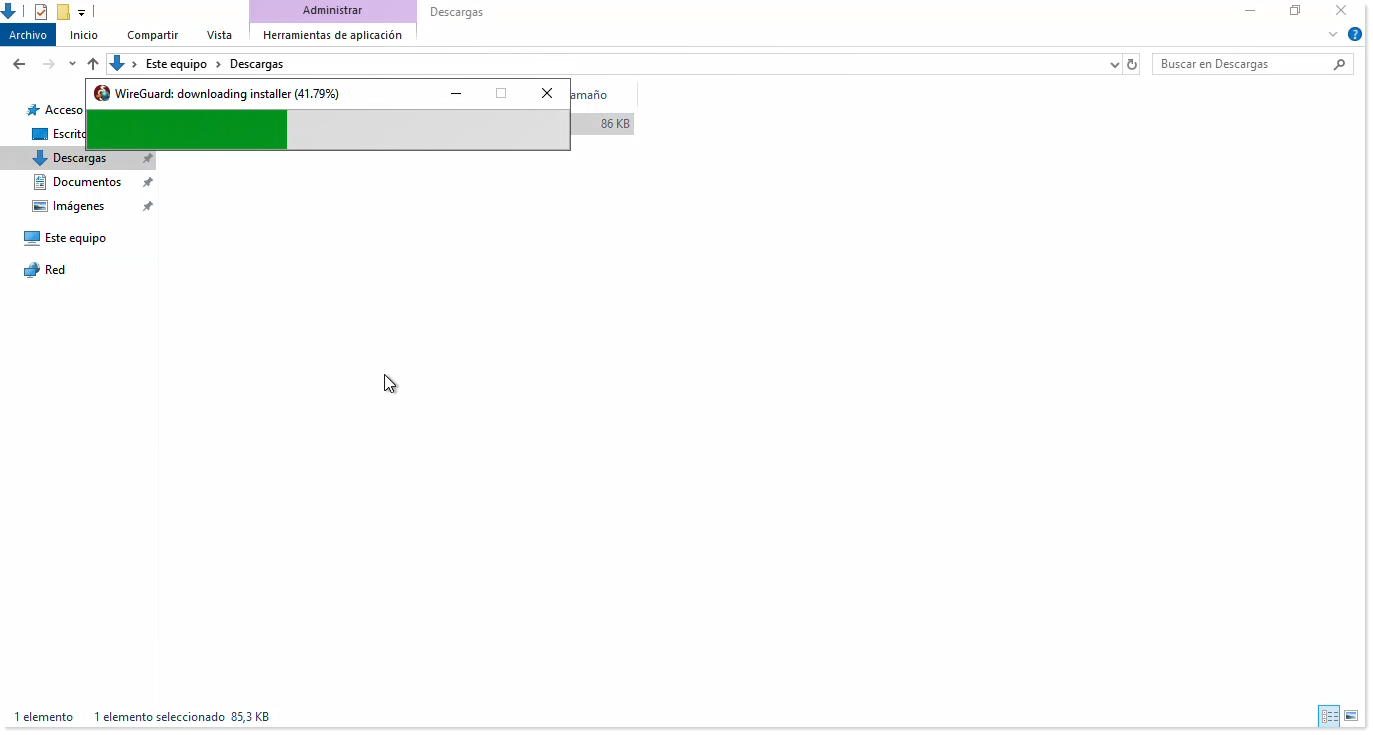

Pour commencer l’installation, rendez-vous sur le site Web de WireGuard et téléchargez le programme d’installation qui se révèle extrêmement léger (à peine plus de 85 ko).

Une fois le programme d’installation téléchargé, exécutez-le en tant qu’administrateur sur l’ordinateur client (à partir duquel vous vous connecterez au VPN).

L’installation est relativement rapide, mais dépend des caractéristiques de l’ordinateur sur lequel il est installé. Dans tous les cas, elle ne devrait pas durer plus de quelques minutes et, tout au long du processus, vous pourrez suivre la progression de l’installation à l’aide des barres qui avancent très rapidement.

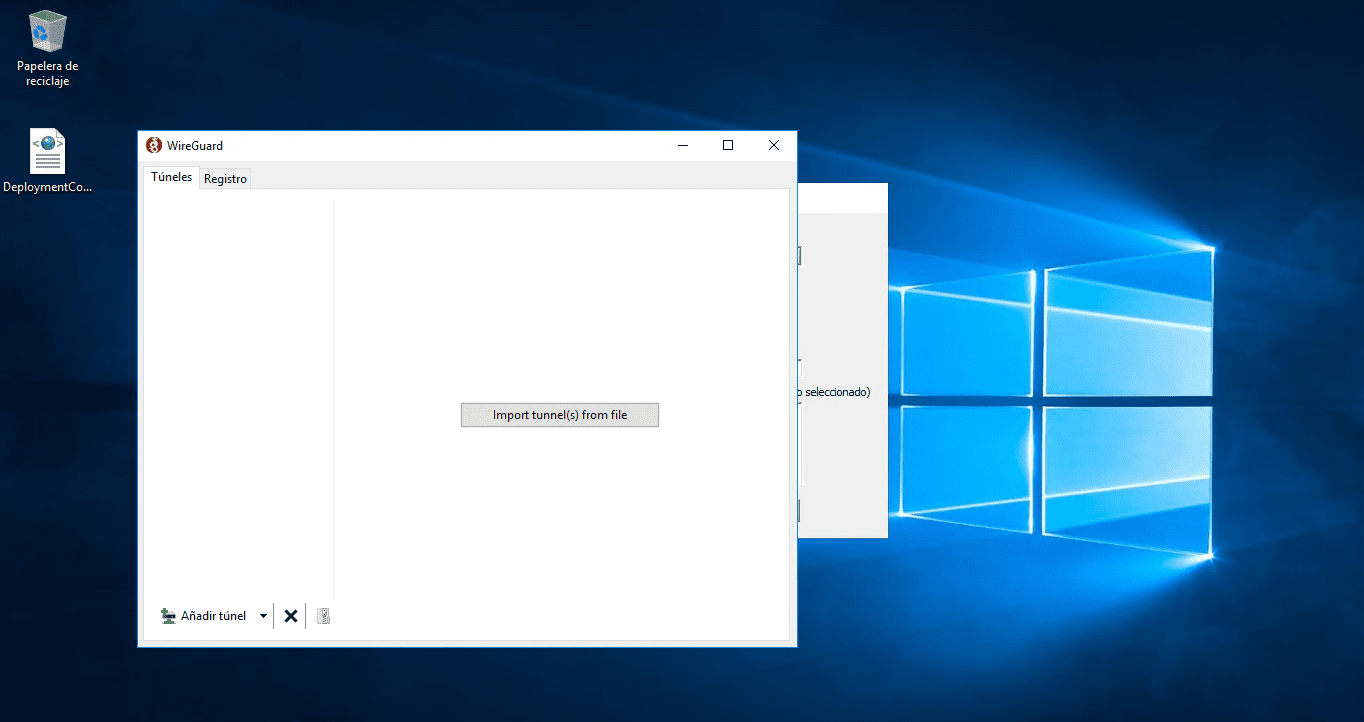

Une fois l’installation terminée, la fenêtre de configuration de WireGuard s’affiche automatiquement.

REMARQUE : En cas de problème avec l’installation, vous pouvez lancer l’installation à partir du MSI disponible ici.

Étape 3. Configurez WireGuard

À ce stade, l’application WireGuard est installée sur le client sous Windows, mais sans aucune connexion établie. Il est donc nécessaire d’en configurer une.

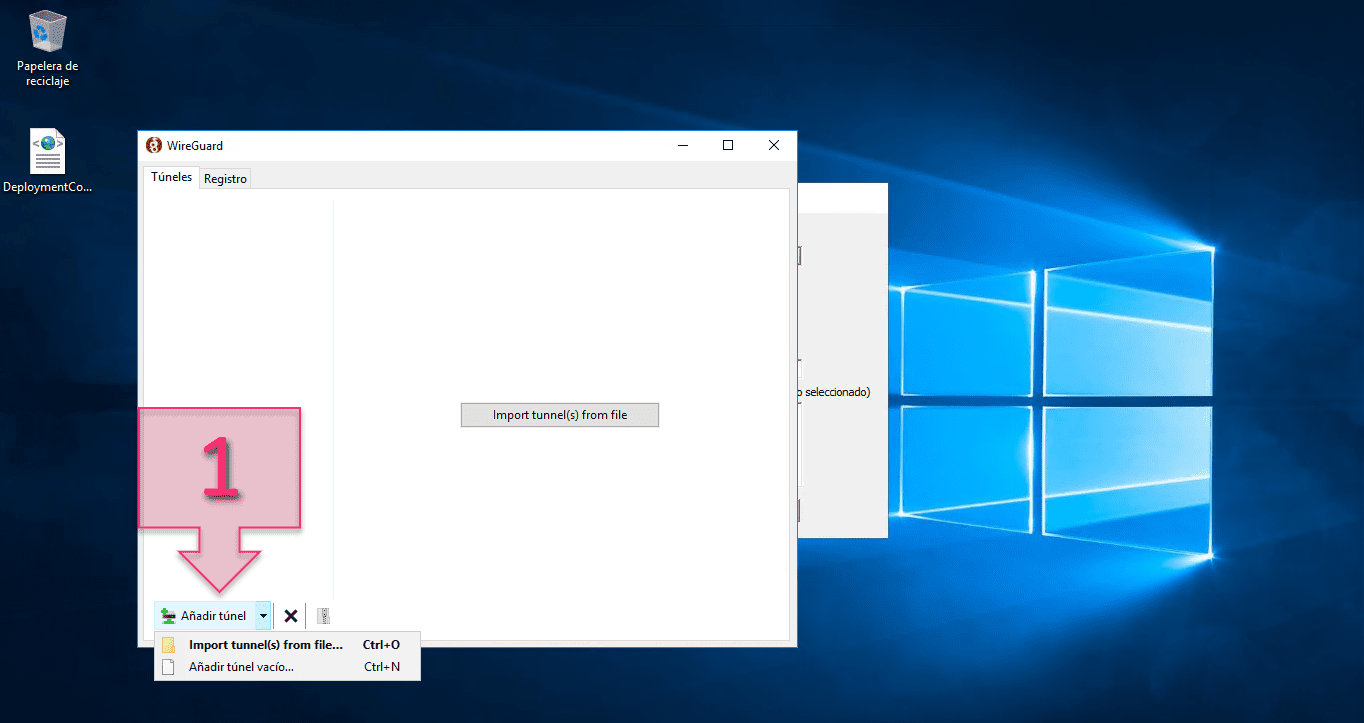

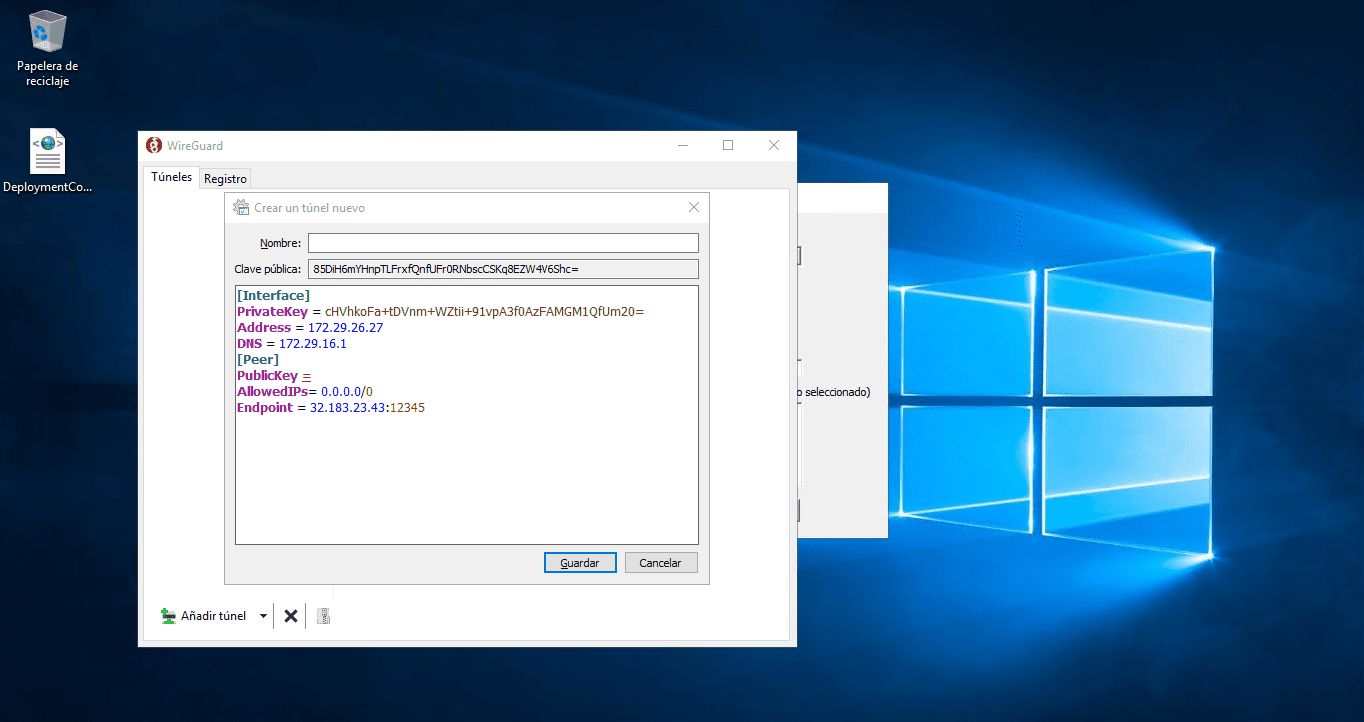

Pour établir une connexion, partez de la console précédente et cliquez sur « Add Tunnel > Add empty tunnel… » (1).

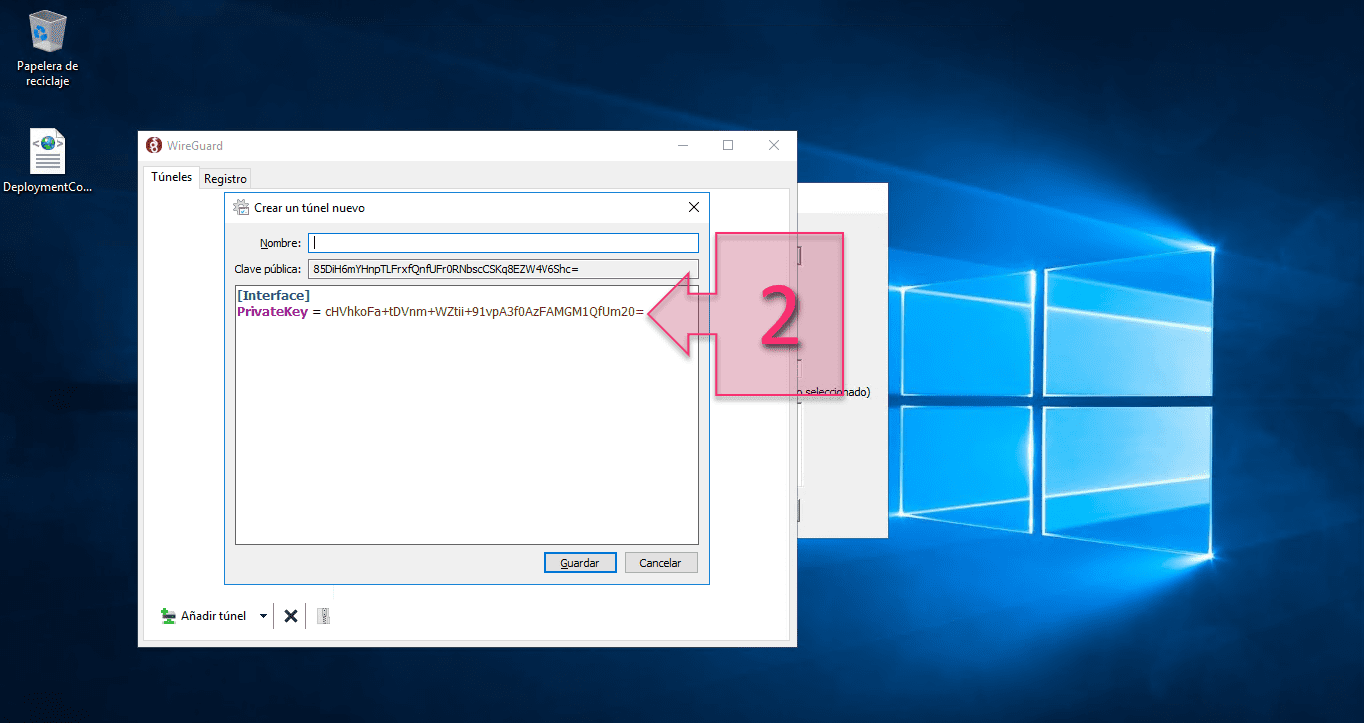

Lorsqu’un nouveau tunnel vide est créé, WireGuard génère automatiquement une clé publique (2) qui s’affiche par défaut sur l’écran sur lequel vous travaillez.

Comme la structure de configuration créée est incomplète, vous devez la compléter.

Vous devez ajouter d’autres champs tels que l’adresse, le serveur DNS, les IP autorisées et le point de connexion, afin de former un fichier de structure suivante :

[Interface]

PrivateKey = iuurt328rtf98sdpcg98eawtf982wgfwpeefgt98g (clé privée)

Address = 194.128.1.23/32

DNS = 192.168.1.1

[Peer]

PublicKey = iuurt328rtf98sdpcg98eawtf982wgfwpeefgt98g (clé publique)

AllowedIPs = 0.0.0.0/0

Endpoint = 12.15.12.15:12345

Chacun de ces champs a un objectif fondamental, décrit ci-après.

- PrivateKey : clé privée fournie par le client.

- Address : adresse IP interne.

- DNS : adresse IP du serveur DNS du réseau.

- PublicKey : clé publique du serveur WireGuard.

- AllowedIPs : adresses IP à router via le VPN. Si vous utilisez l’adresse « 0.0.0.0.0./0 », la totalité du trafic est routé via le VPN.

- Endpoind : adresse IP externe (publiée sur Internet) et port d’écoute du serveur WireGuard.

Étape 4. Configurez le nouveau client sur le serveur WireGuard

Afin d’autoriser le trafic entre le client et le serveur, le client doit être ajouté dans la section [Peer] du fichier de configuration du serveur WireGuard.

En fonction de la configuration réseau, ajoutez une configuration similaire à celle-ci :

# wg set wg0 peer <CLÉ_PUBLIQUE_WINDOWS>= allowed-ips <ADRESSE_IP>

Donde:

- <CLÉ_PUBLIQUE_WINDOWS> : clé publique fournie par le client Windows au serveur WireGuard.

- <ADRESSE_IP> : adresses IP qui peuvent utiliser le tunnel. Par conséquent, saisissez l’adresse IP interne.

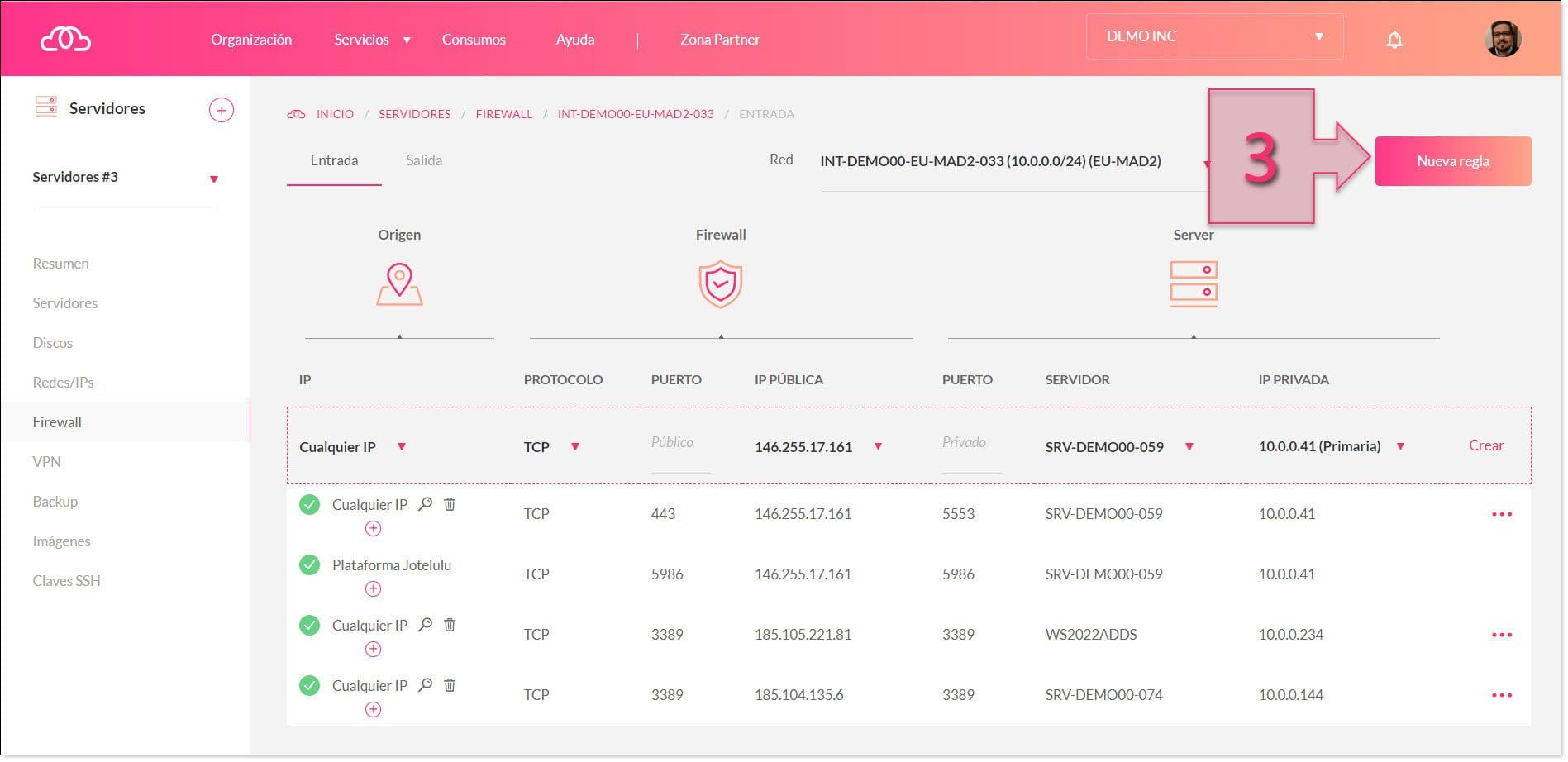

Étape 5. Configurez le pare-feu de Jotelulu

Un autre point à prendre en compte est la configuration du pare-feu du serveur Jotelulu où se trouve WireGuard.

Comme indiqué à l’étape 1, le port d’écoute « 51820 » est le port UDP utilisé par le service WireGuard qu’il faut ouvrir dans le pare-feu de Jotelulu pour que tout fonctionne correctement.

Pour cela, accédez à l’abonnement Serveurs, puis de là cliquez sur « Nouvelle règle » (3).

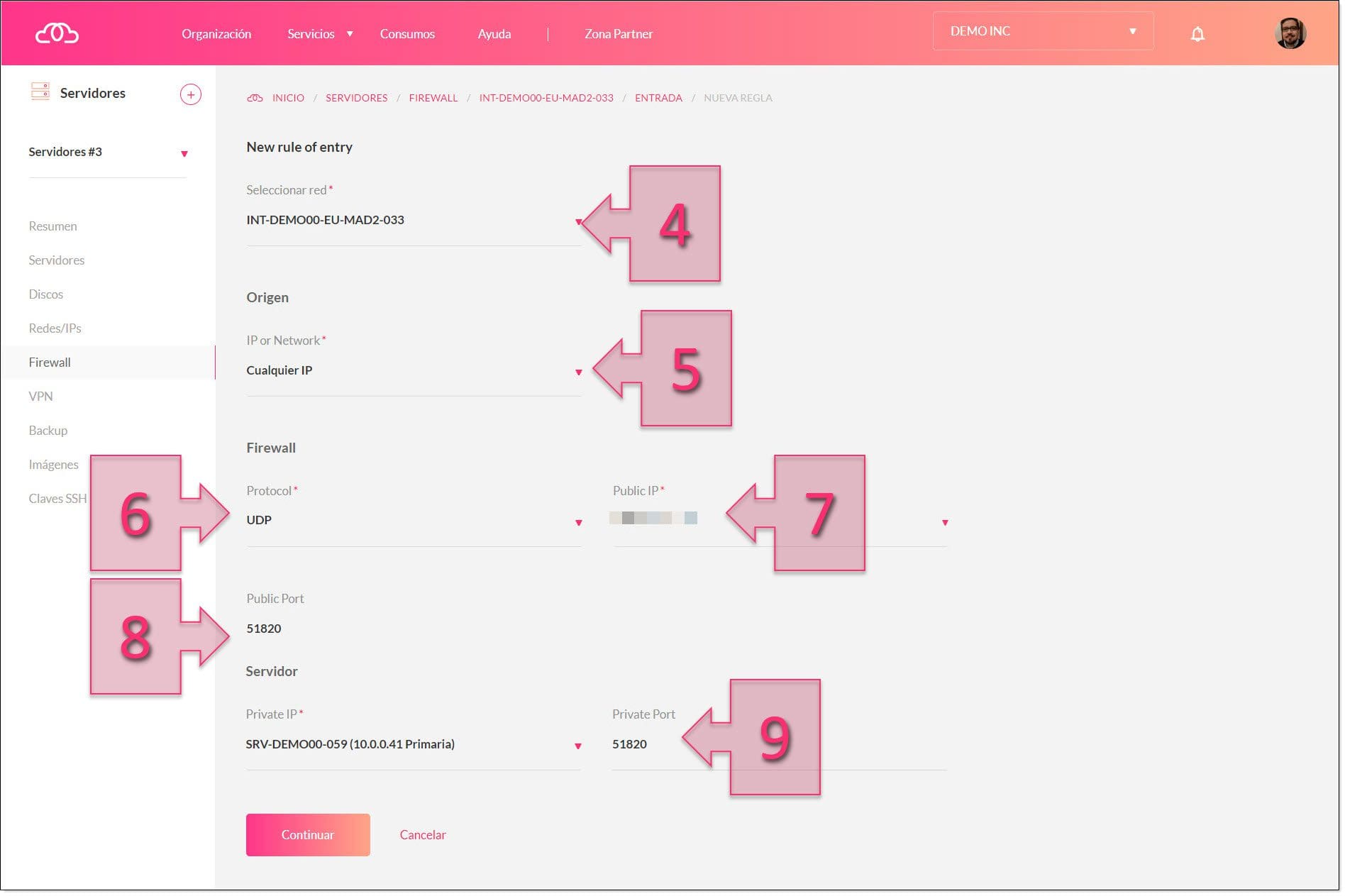

Dans la nouvelle fenêtre, configurez les options du port utilisé par WireGuard :

- Sélectionnez le réseau par l’intermédiaire duquel il se connecte (4).

- Déterminez l’origine des connexions (5) en appliquant d’éventuels filtres pour ne pas laisser toutes les IP ouvertes.

- Sélectionnez le protocole UDP (6).

- Définissez l’IP publique (7) par le biais de laquelle la connexion est établie.

- Définissez le port public (8) par le biais duquel la connexion est établie, à savoir 51820.

- Sélectionnez l’IP et le port privés (9).

Une fois la configuration terminée, enregistrez les modifications.

Étape 6. Vérifiez la connexion

Pour terminer le processus d’installation, lancez la connexion VPN et vérifiez si vous avez accès à Internet via l’IP distante.

Pour cela, vous pouvez utiliser un site Web classique qui permet de vérifier l’adresse IP, comme What is my IP Address.

Conclusion et possibles étapes suivantes

De nombreuses entreprises cherchent à protéger leurs connexions au monde extérieur. Une bonne pratique consiste généralement à empêcher toute exposition sur Internet et donc toute tentative d’accès inapproprié à partir du réseau.

Ce tutoriel décrit comment créer un VPN avec WireGuard pour permettre un accès à distance de n’importe où de manière sécurisée, en autorisant l’ouverture de plusieurs accès depuis le même réseau.

Nous espérons que ce tutoriel vous a été utile. Si vous avez des questions ou si vous souhaitez commenter un aspect technique, contactez-nous par e-mail à l’adresse platform@jotelulu.com ou par téléphone au +34 91 133 37 10. Nous serons ravis de vous aider !

À bientôt et bonne chance !