Découvrez le principe et le fonctionnement d’un VPN (réseau privé virtuel), ses applications et les avantages qu’il peut apporter à votre entreprise en matière de sécurité et de fonctionnalités.

En entreprise, l’une des principales préoccupations des administrateurs système est de protéger l’infrastructure contre les fouineurs et les attaques malveillantes.

Les services informatiques doivent donc sans cesse s’efforcer de faire comprendre aux chefs d’entreprise la nécessité d’investir dans la sécurité, qu’il s’agisse de mettre à jour les systèmes d’exploitation, avec l’investissement correspondant en licences, ou d’acheter du matériel de communication récent.

Pour garantir la sécurité de l’infrastructure, il faut également veiller à ce que les connexions qui proviennent de l’extérieur soient aussi sûres que possible, notamment en raison de l’augmentation du télétravail et des connexions à distance qui en découlent depuis la pandémie de COVID-19.

Bien que le recours à un VPN soit très répandu pour garantir des connexions sécurisées sur le lieu de travail, son fonctionnement reste un mystère pour beaucoup. Tout au long de cet article, nous allons donc évoquer la technologie qui se cache derrière un VPN, son fonctionnement et les raisons pour lesquelles il devrait toujours être présent dans nos architectures.

Qu’est-ce qu’un VPN et comment fonctionne-t-il ?

VPN : qu’est-ce qu’un réseau privé virtuel ?

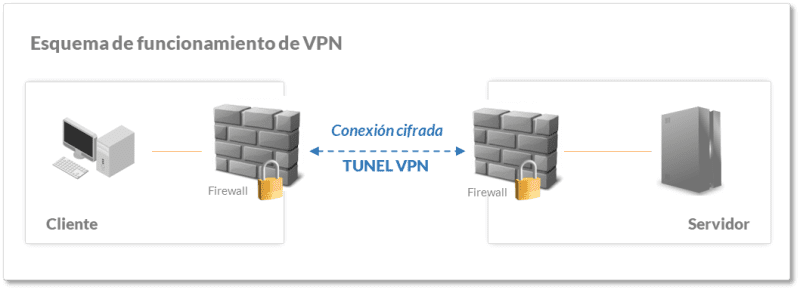

Un VPN est une technologie qui sert à connecter en toute sécurité, sur Internet, un ou plusieurs périphériques réseau à un réseau privé, comme un bureau ou un ensemble de serveurs.

Autrement dit, un VPN est un logiciel qui redirige le trafic Internet vers un service où tous les paquets sont cryptés pour les protéger lors de leur transit sur Internet, ce qui les met à l’abri des regards indiscrets ou des utilisateurs malveillants.

Par exemple, lorsque vous établissez une connexion entre vos bureaux et les services fournis par Jotelulu, l’ensemble du trafic entre ces deux points transite par un tunnel crypté qui empêche l’extraction de tout type d’information et qui protège ainsi les identités, les données, etc.

Image. Comment fonctionne une connexion sécurisée à travers un VPN

Le concept n’est pas nouveau et la commercialisation des premières solutions remonte à plusieurs années déjà, mais avec la crise sociale et sanitaire et l’essor du télétravail dus à la pandémie de COVID-19, il a pris son envol. À cela s’ajoutent l’augmentation des cybermenaces et la préoccupation croissante des utilisateurs et des entreprises concernant la confidentialité et la sécurité de leurs données.

VPN : fonctionnement d’un réseau privé virtuel ?

Les VPN permettent d’établir des canaux sécurisés entre un ordinateur et un serveur distant, même en cas de connexion via un réseau sécurisé, comme le réseau public d’un hôtel, d’un aéroport, etc. En effet, même si la connexion passe par un réseau Wi-Fi, le VPN établit un canal sécurisé via un tunnel crypté.

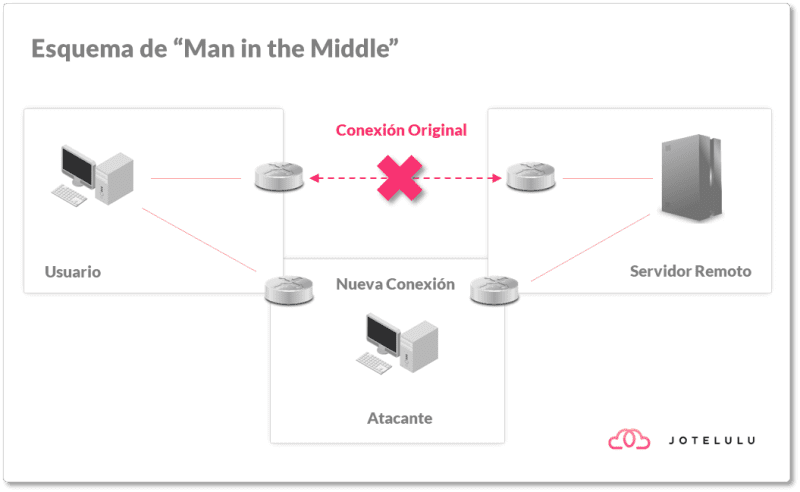

Comme les communications cryptées sont beaucoup plus difficiles à écouter ou à manipuler, les VPN se révèlent particulièrement efficaces pour prévenir les attaques de type « Man in the Middle » (MITM), dans lesquelles un agresseur intercepte le trafic entre un utilisateur et un serveur distant en manipulant la communication.

Image. Schéma d’une attaque de type « Man in the Middle »

Principaux avantages de l’utilisation des VPN

Les VPN sont conçus pour offrir trois avantages principaux en matière de sécurité : authentification, confidentialité et intégrité.

- L’authentification garantit que les informations transmises ne sont reçues aux deux extrémités que par ceux qui sont autorisés à y accéder, par l’intermédiaire d’un mot de passe, d’un certificat, d’un jeton, etc.

- La confidentialité est axée sur la protection des informations transmises via les canaux de communication et consiste à faire en sorte que ces informations soient inaccessibles aux personnes non autorisées. Pour cela, des méthodes d’encapsulation et de cryptage des informations sont utilisées.

- L’intégrité garantit que les informations transmises ne sont pas modifiées pendant la transmission. Pour s’en assurer, une fonction de hachage est utilisée pour vérifier que les données envoyées sont les mêmes que celles reçues à l’autre bout.

REMARQUE : Le hachage est une fonction mathématique qui permet de vérifier qu’un élément n’a pas été modifié. Il fournit une valeur unique que seul le paquet concerné est en mesure de donner. Si le paquet est modifié, ne serait-ce que d’un seul bit, le hachage donne une valeur différente, signe d’une modification.

Types de VPN

Il existe deux principaux types de réseaux privés virtuels : les VPN d’accès à distance et ceux de site à site.

Les VPN d’accès à distance permettent aux utilisateurs distants de se connecter au réseau de leur entreprise via un réseau étendu (WAN). Pour ce faire, un client VPN d’accès à distance doit être installé sur l’ordinateur des utilisateurs concernés. Ce logiciel VPN se charge d’encapsuler et de crypter le trafic, puis de le transmettre à une passerelle VPN d’entreprise. À la réception des paquets de l’utilisateur, celle-ci les décrypte, les désencapsule et les présente au serveur de destination.

Les VPN de site à site établissent des connexions entre deux sites distants via un réseau étendu (WAN). Pour cela, les hôtes communiquent entre eux à l’aide d’une passerelle VPN, par exemple un routeur. Celle-ci prépare le trafic en l’encapsulant et en le cryptant de manière qu’il ne puisse être interprété que par l’élément à l’écoute à l’autre bout qui se charge, à la réception des informations, de les décrypter, de les désencapsuler et de les présenter au serveur de destination.

REMARQUE : Les termes « encapsulation » ou « désencapsulation » font référence au processus de travail du modèle OSI proposé par l’ISO, dans lequel les informations sont préparées en vue de leur transmission en étant « emballées » dans un format standard avec une série d’en-têtes qui permettent à la communication de se dérouler de manière ordonnée et sans perte d’informations.

Composants d’un VPN

Les VPN comportent plusieurs composants qui constituent leur architecture et que nous allons brièvement décrire ci-après.

- Réseau source et de destination : il s’agit des réseaux entre lesquels la connexion doit être établie. Comme dans toutes les communications en réseau, une série de paramètres source et de destination (adresses IP, masques de réseau, etc.) sont nécessaires.

- Connexion Internet : moyen par lequel le client et le serveur peuvent se connecter à Internet.

- Passerelle VPN : également appelée « gateway » ou abrégée « GW », il s’agit de l’élément responsable de l’établissement et de la gestion des connexions VPN établies entre les deux points.

- Logiciel VPN : logiciel conçu et programmé dans le même but que la passerelle VPN, c’est-à-dire pour établir et gérer des connexions VPN.

Inconvénients des VPN

L’un des inconvénients liés à l’utilisation d’un réseau privé virtuel est le possible ralentissement du trafic Internet, dû au cryptage des données routées, mais ce ralentissement devrait être minime par rapport au gain de sécurité obtenu.

D’autre part, les améliorations apportées aux communications par les nouvelles versions de Windows (Windows Server 2022 et Windows 11), notamment en matière de sécurité et de vitesse de transmission, devraient résoudre ces problèmes dérivés de l’utilisation d’un VPN.

Conclusion

De nombreuses entreprises cherchent à protéger leurs connexions au monde extérieur afin d’éviter d’exposer leurs services à Internet, dans le but de prévenir toute tentative d’accès inapproprié de l’extérieur.

Sans perdre de vue l’importance de surveiller également le réseau interne, les connexions via des réseaux privés virtuels (VPN) peuvent conférer un haut degré de sécurité aux connexions provenant de l’extérieur.

Chez Jotelulu, nous sommes conscients de l’importance de ce type de connexions. C’est pour cela que nous avons créé deux tutoriels qui vous aideront à utiliser un VPN pour vous connecter à nos services cloud.

Pour consulter ces tutoriels, cliquez sur les liens suivants :

- Comment configurer une connexion VPN d’accès à distance (jotelulu.com)

- Comment configurer un client VPN pour contourner la limite d’utilisateurs NAT (jotelulu.com)

Merci de nous faire confiance !