Descubre que es y como funciona una VPN (Red Privada Virtual), como puedes trabajar con ella y que ventajas de seguridad y operación pueden aportar a tu empresa.

Una de las principales preocupaciones de los administradores de sistemas de las empresas es el de mantener la infraestructura a salvo de posibles fisgones, curiosos y atacantes malintencionados.

Por esta razón, los departamentos de TI están en una continua pugna por hacer entender a los responsables económicos de la empresa la necesidad de invertir en muchas áreas de la seguridad, que van desde mantener cierto nivel de actualización de sistemas operativos, con su correspondiente inversión en licencias, hasta la compra de equipamientos de comunicaciones actualizados.

Uno de los puntos cruciales para mantener la seguridad de la infraestructura, es conseguir que las conexiones de los usuarios que conectan desde el exterior sean lo más seguras posibles, y más teniendo en cuenta el incremento del teletrabajo con las consiguientes conexiones remotas a las empresas derivadas de dicha tendencia desde el inicio del COVID-19.

El uso de VPN es un método muy difundido para las conexiones seguras al centro de trabajo, pero para muchos es una gran desconocida, al menos a nivel de funcionamiento. Por esta razón, a lo largo de este artículo, vamos a hablar de la tecnología VPN, como funciona una red privada virtual, y porque debemos tenerla siempre presente en nuestras arquitecturas.

¿Qué es una VPN y cómo funciona?

VPN: ¿Qué es una red privada virtual?

Una VPN, es una tecnología que se utiliza para conectar a uno o más dispositivos de red a una red privada como una oficina o conjunto de servidores de manera segura a través de internet.

Dicho de otra manera, una VPN es un elemento software que redirige el tráfico de internet hacia un servicio donde se cifran todos los paquetes para de esta manera protegerlo cuando transita por internet, protegiéndolo de esta manera de posibles curiosos o usuarios malintencionados.

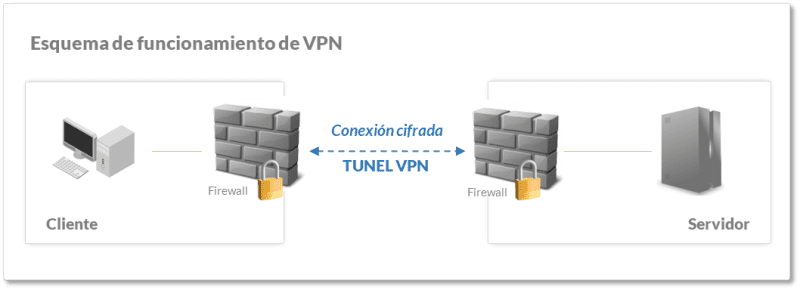

Si por ejemplo, nosotros queremos hacer una conexión entre nuestras oficinas y los servicios que presta Jotelulu, el tráfico entre ambos puntos transitará a través de un túnel codificado, imposibilitando que se extraiga ningún tipo de información, salvaguardando identidades, datos, etc.

Imagen. VPN Como funciona esta conexión segura

Este concepto no es algo nuevo y de hecho lleva ya bastantes años en el mercado, pero con la situación sociosanitaria del COVID-19 y el auge del teletrabajo ha tomado una gran relevancia. A esto, hay que sumarle el incremento de los ataques de red y la creciente preocupación de usuarios y empresas sobre la privacidad y la seguridad de sus comunicaciones.

VPN: ¿Cómo funciona una red privada virtual?

Las redes VPN nos permiten establecer canales seguros entre nuestro equipo y el servidor remoto incluso cuando estamos conectando a través de redes no seguras como redes públicas en hoteles, aeropuertos, etc. Porque a pesar de que nuestra conexión vaya sobre una red Wifi, la VPN estará montando un canal seguro a través de un túnel cifrado.

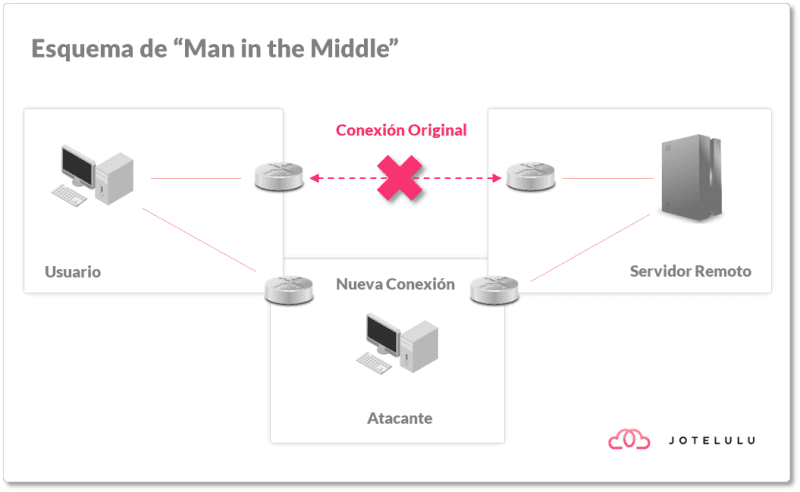

Las VPN funcionan especialmente bien para prevenir los ataques de tipo “MITM (Man-In-The-Middle) en el que un atacante intercepta el tráfico entre un usuario y un servidor remoto, manipulando dicha comunicación, ya que al establecerse esa comunicación cifrada es mucho más complicado que se pueda escuchar o manipular esa comunicación.

Imagen. Esquema de ataque Man In The Middle

Principales ventajas de la utilización de VPN

Las VPN están diseñadas para proporcionarnos mayormente tres ventajas de seguridad: Autenticación, Confidencialidad e Integridad.

- La Autenticación se encarga de que la información que se transmita sea recibida en ambos extremos solo por aquellos que está autorizados para acceder a la misma. Para ello se usan contraseñas, certificados, tokens, etc.

- La Confidencialidad se centra en proteger la información que se envía a través de los canales de comunicación y consiste en que la información no pueda ser leída por personas no autorizadas. Para conseguir esto, se utilizan los métodos de encapsulación y encriptación de la información.

- La Integridad se encarga de garantizar que la información transmitida no sea modificada durante el proceso de transmisión. Para garantizar que esto es así, se hace el uso de HASH que permite hacer una comprobación de que los datos enviados son los mismos que los recibidos en el otro extremo.

NOTA: El HASH es una función matemática que se usa para comprobar que un elemento no ha sido modificado. La función HASH proporcionará un valor único que solo puede ser proporcionado por ese mismo paquete y que en caso de ser modificado, aunque sea en un bit, arrojará un valor distinto, lo que alertará sobre la modificación de dicho paquete.

Tipos de VPN:

Existen dos tipos principales de Redes Privadas Virtuales (VPN), las de Acceso Remoto y las Sitio a Sitio.

Las VPN de Acceso Remoto establecen conexiones entre usuarios remotos y la empresa para la que trabajan a través de una red WAN (Wide Area Network). Para ello, el equipo del usuario remoto utiliza un software cliente de acceso remoto VPN. Este software de VPN se encarga de encapsular y encriptar el tráfico, reenviándolo a una puerta de enlace VPN de la empresa, que, al recibir los paquetes del usuario, lo desencripta, desencapsula y presenta al servidor de destino.

Las VPN de Sitio a Sitio establecen conexiones entre dos ubicaciones remotas a través de una red WAN (Wide Area Network). Para ello, los hosts se comunican utilizando una puerta de enlace VPN como por ejemplo un Router, y este se encarga de preparar el tráfico, encapsulándolo y encriptándolo de tal manera que solo pueda ser interpretado por el elemento que está a la escucha al otro lado, que cuando recibe la información lo desencripta, desencapsula y presenta al servidor de destino.

NOTA: Cuando hablamos de “encapsular” o “desencapsular”, nos referimos al proceso de trabajo del modelo OSI de ISO en el que la información se prepara para ser transmitida, empaquetándola en un formato estándar y con una serie de cabeceras que permite que se haga la comunicación de manera ordenada y sin perdida de información.

Componentes de una VPN:

Las VPN tienen varios componentes que conforman su arquitectura, componentes que vamos a citar y comentar brevemente a continuación.

- Red de origen y destino: Se trata de las redes entre las que se va a establecer la conexión, teniendo como en todas las comunicaciones de red, una serie de parámetros de origen y destino (Direcciones IP, Máscaras de red, etc.).

- Conexión a internet: medio por el que tanto el cliente como el servidor pueden conectar a internet.

- Puerta de enlace VPN: También llamado “Gateway” o “GW” por el termino inglés, es el elemento de red encargado de establecer y gestionar las conexiones VPN que se realiza entre ambos puntos.

- Software VPN: Es un software diseñado y programado con el mismo propósito que el GW VPN, o sea, el de establecer y gestionar las conexiones VPN.

Problemas de las VPN:

Como punto en contra, el uso de una red privada virtual puede ralentizar ligeramente el tráfico de internet, ya que este es cifrado y enrutado a través de dicho medio, pero la bajada de velocidad debería ser mínima en comparación con el beneficio de seguridad adquirido.

Por otro lado, las mejoras en las comunicaciones que traen las nuevas versiones de Windows (Windows Server 2022 y Windows 11), especialmente en seguridad y velocidad de transmisión, deberían solventar estos problemas derivados del uso de la VPN.

Conclusiones sobre una VPN y cómo funciona:

Muchas organizaciones buscan la forma de blindar sus conexiones hacia el exterior para así evitar la exposición de sus servicios hacia Internet, para así intentar evitar cualquier intento de acceso indebido desde el exterior.

Sin perder de vista la importancia de vigilar también la red interna, las conexiones mediante Redes privadas Virtuales (VPN) permiten dotar de un alto grado de seguridad a las conexiones desde el exterior.

En Jotelulu somos conscientes de la importancia de este tipo de conexiones, y por esta razón, hemos creado dos tutoriales para que puedas usar VPN para conectar a nuestros servicios de infraestructura en la nube.

A continuación, te dejamos los enlaces a los tutoriales de VPN de nuestro repositorio documental:

- Cómo configurar una conexión VPN de acceso remoto (jotelulu.com)

- Configurar cliente de VPN para solventar el límite de usuarios de NAT (jotelulu.com)

¡Gracias por confiar en nosotros!