Quédate con nosotros y descubre a lo largo de este artículo cuál es la importancia del MFA/2FA en el aseguramiento de tus entornos cloud.

Para comenzar, creo que no hace falta que digamos que el panorama de la seguridad está cada día más complicado, con unas amenazas cada vez más complejas y que se multiplican sin cesar, y con una más que creciente necesidad de las empresas de desplegar servicios y más servicios en la nube que hace que la superficie de ataque sea mucho más grande que hace unos pocos años. Esto, además, no afecta tan solo a grandes empresas sino que nos afecta a todos: sea cual sea el tamaño de nuestra organización, nuestra dependencia es cada día mayor, nuestra exposición crece exponencialmente y por desgracia el presupuesto de nuestra infraestructura o de nuestra seguridad no crece en consecuencia.

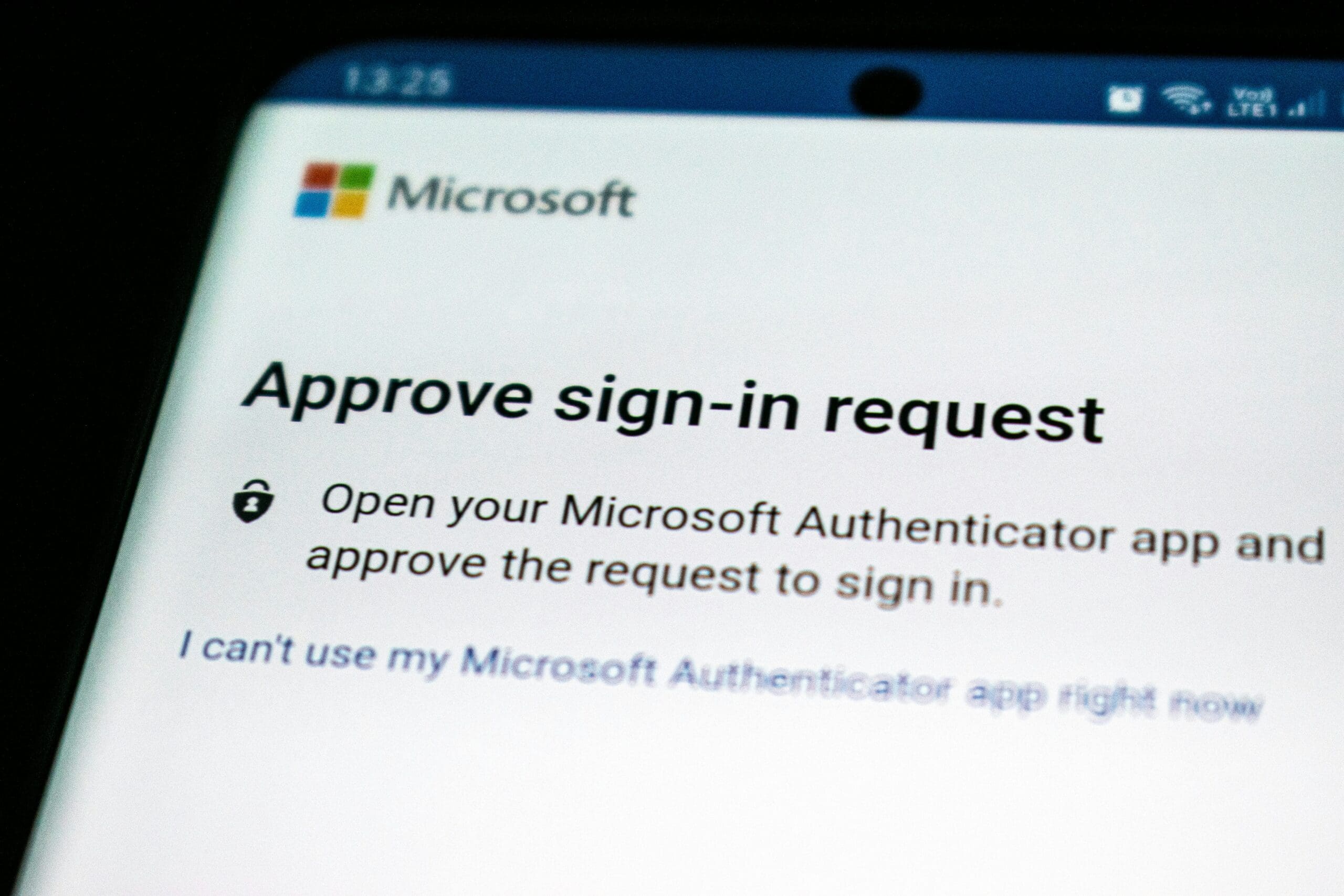

Nuestras organizaciones necesitan disponer de métodos que aseguren la infraestructura a todos los niveles y con el menor coste posible. Por esta razón, creemos que una de las prácticas más eficaces en este campo es la de activar los sistemas de autenticación de tipo multifactor (Multi Factor Authentication) o MFA, que en ocasiones veremos referenciados como 2FA al hablarse únicamente de dos factores de autenticación.

A lo largo de este breve artículo vamos a hablar de la necesidad de usar MFA en nuestros sistemas, sobre todo en los expuestos a internet en forma de nube, hablando también de sus beneficios y posibles desventajas.

Introducción:

Antes de entrar en harina, deberíamos saber qué es eso de MFA, por lo que lo primero que vamos a hacer es una leve introducción a la Autenticación Multifactor (MFA).

La autenticación multifactor (MFA) es un método de seguridad que requiere de más de un medio de autenticación o, dicho de otra manera, de al menos dos métodos de verificación de que el usuario es quien dice ser, o sea, confirmar la identidad del usuario. Para hacer esto, normalmente se combinan dos o más métodos de autenticación.

Seguro que esto te suena aunque no seas un experto en seguridad, ya que hoy en día, muchas entidades como por ejemplo bancos obligan a usar este tipo de métodos, combinando por ejemplo la clásica dupla de usuario y contraseña con una tarjeta de coordenadas, un mensaje de texto al móvil, etc.

En realidad, esto se basa en los clásicos factores de autenticación que se citan una y otra vez en tantas y tantas charlas.

Cuando hablamos de factores de autenticación, se hace una división en tres grupos:

- Algo que sabes.

- Algo que tienes.

- Algo que eres.

Vamos a hablar un poco sobre estos conceptos:

- Algo que sabes: Se refiere a alguna cosa que sabemos y que usamos para dar paso a través de una prueba de validación. Los ejemplos típicos de estos son la contraseña de nuestro PC o el código PIN de nuestro móvil.

- Algo que tienes: Se refiere a algún elemento que podemos usar para validarnos como podría ser una tarjeta de seguridad, un token o un dispositivo como por ejemplo un teléfono móvil.

- Algo que eres: En este caso nos referimos a características propias de un sujeto que le sirven para identificarse de cara a un sistema. Esto es lo que se llama biometría y que incluye elementos como por ejemplo las huellas dactilares, el reconocimiento del iris o el reconocimiento facial.

Beneficios del MFA en el mundo cloud:

Dentro del mundo de la seguridad, los métodos multifactor (MFA) han demostrado su importancia con creces, y ni qué decir tiene que sucede lo mismo en el contexto del mundo cloud, donde los datos y las aplicaciones pueden ser accesibles desde cualquier punto del mundo y en cualquier momento, aumentando notablemente el riesgo de accesos no autorizados.

Los métodos MFA agregan una capa adicional de seguridad que, si bien no es infalible, sí que ayuda a hacer más difícil que los atacantes comprometan las cuentas que de otra manera estarían protegidas únicamente con una contraseña.

El uso de las contraseñas puede ser fácilmente comprometido de distintas maneras, como por ejemplo los ataques de fuerza bruta, basados en diccionarios, los ataques de Phishing, las miradas indiscretas o los usuarios que dejan la contraseña apuntada en un post-it en el escritorio. Para todos estos casos, el uso de MFA es una vacuna perfecta, porque a pesar de que tendrán una de las llaves que les abrirá el paso, los atacantes necesitarán una llave adicional que en principio no les será accesible.

De esta manera, el MFA reduce de manera realmente significativa los riesgos de sufrir un fraude ya que, nuevamente, necesitarán disponer de dos “llaves” en vez de una. Esto es especialmente útil en los casos de operaciones sensibles como los pagos a través de banca online o similares.

Además de lo descrito, tenemos la ventaja de que la implementación de MFA nos ayudará a cumplir con ciertos controles y requisitos de normas como por ejemplo la ISO 27001 (Sistemas de Gestión de Seguridad de la Información), aunque por supuesto no es la única norma que solicita que se cumpla con este tipo de medidas de seguridad, ya que tenemos el RGPD o GDPR, la PCI-DSS, y mi bienquerida, la ISO 22301 (Sistemas de Gestión de Continuidad de Negocio). Por supuesto, una medida como la implementación del MFA puede ayudarnos a librarnos de sanciones por incumplimiento de alguna normativa.

Todo lo citado anteriormente hace que crezca la confianza del usuario en nuestra organización, ya que, al implementar MFA, las organizaciones aumentan la seguridad con un coste mínimo de molestia al usuario, lo que hace que la organización demuestre su compromiso con la seguridad y la protección de sus datos.

Posibles problemas e inconvenientes de MFA:

La verdad es que no deberíamos pensar que hubiera inconvenientes o posibles problemas a la hora de implementar algo que por el contrario tiene tantos beneficios, pero sí, siempre hay un “pero”, y en este caso podemos decir que existen varios, pero de entrada hablaremos de tres de ellos:

- El coste de implementación de MFA.

- La tecnología y sus posibles incompatibilidades.

- La resistencia al cambio.

Hablemos un poco de ellas y veamos si podemos proponer soluciones:

- El coste de implementación de MFA: como ya sabemos, nada es gratis en la vida, y aunque usemos una tecnología gratuita, la implementación y puesta en marcha de la tecnología conllevará una serie de costes asociados al gasto de horas del equipo que lo implemente, horas invertidas en pruebas por parte de la organización o las horas de formación y educación del personal. La forma de presentar los costes debe ser a través de la presentación de las ventajas, que sobre todo se refieren a la seguridad y por supuesto a la ayuda al cumplimiento; básicamente, podemos usar todas las ventajas comentadas en el punto anterior para vender a nuestra empresa que el coste va a ser compensado sin problema y por supuesto, siempre nos queda jugar la baza catastrofista de que costos de la inversión son mínimos en comparación con las pérdidas que podría traer una violación de seguridad.

- La tecnología y sus posibles incompatibilidades: Podemos encontrarnos con posibles incompatibilidades con la implementación de MFA, por lo que cuando se selecciona el tipo de MFA a implementar debemos ser escrupulosos e implementar algún tipo de laboratorio para saber cual es la solución que mejor se adapta a nuestras necesidades.

- La resistencia al cambio: Este es un desafío común en todas las organizaciones cuando proponen algún cambio de paradigma, de forma de trabajar, de política, etc. Todos nosotros somos al final comodones, somos animales de costumbres y nos acostumbramos hasta a las cosas más desagradables. Por ello, aunque llegue una gran ventaja o una mejora siempre va a haber algunos individuos (usuarios o empleados) que se resistan a las novedades. Esto no debería ser un problema, pero puede llegar a serlo si no se cuenta con una forma correcta de presentar y gestionar las novedades. Una forma de gestionarlo puede ser abordando esta novedad a través de la educación y destacando los beneficios de seguridad y hablando de lo poco que supone a nivel de trabajo adicional y lo mucho que ayuda a protegernos, pero además se debe tener, como siempre en todos los proyectos, el apoyo de la dirección que debe de ser capaz de reorientar cualquier resistencia.

Conclusión:

Tal como hemos podido ver a lo largo del artículo la importancia del MFA/2FA en el aseguramiento de tus entornos cloud, la implementación de una solución de 2FA o MFA ayuda de manera notable de varias maneras a nuestra organización. Primeramente desde el punto de vista puro de la seguridad, ayudando a que nuestros sistemas sean mucho más complicados de atacar o explotar por parte de un malhechor, por otra parte desde el punto de vista normativo, ayudándonos a cumplir con requisitos de normas y leyes sobre protección de datos o sobre seguridad y para ayudar también a esquivar alguna posible multa, y por último, podemos destacar la labor comercial, al disponer de un aliciente de cara a los usuarios que tendrán la percepción de que la empresa es más segura o que al menos tiene una posición activa en este dominio.

Si tienes interés en este y otros temas relacionados con la seguridad puedes leer nuestro blog donde podrás encontrar artículos como:

- Cuál es el coste real de no invertir en seguridad

- Pasos para gestionar un incidente de seguridad en IT

- Las 5 principales causas de pérdida de datos en la pyme

- 10 principales preocupaciones al montar un Disaster Recovery

Y también podrás ver tutoriales donde contamos como usar esta tecnología en nuestro entorno:

- Cómo configurar 2FA a los usuarios de Escritorio Remoto

- Habilitar el doble factor de verificación para el acceso

- Cómo recuperar mi código de doble autenticación (2FA)

- Cómo realizar una carga masiva de usuarios en Escritorio Remoto

Y recuerda que si tienes una duda siempre puedes ponerte en contacto con nosotros y contárnosla.

¡Gracias por leernos!