Descubre cómo establecer conexiones seguras entre múltiples ubicaciones geográficas a través de una red pública como Internet en pocos pasos: Accede al entorno de servidores y a la sub-sección VPN, asigna el nombre a la VPN site-to-site, y configura el túnel y la red local.

¿Cómo se crea un túnel VPN site-to-site?

Pre-requisitos o pre-configuración

- Tener una suscripción de servidores activa. Para ver como se hace el despliegue puedes consultar el tutorial: Cómo desplegar un nuevo servidor en Jotelulu.

- Saber que existen diferentes escenarios posibles a la hora de crear la VPN Site-to-Site desde una VPC en Jotelulu (extremo 1, en adelante ext1) y que depende del dispositivo que haya en el otro extremo (extremo 2, en adelante ext2):

- VPC1 (ext1) y VPC2 (ext2) ambas alojadas en Jotelulu

- VPC1 en Jotelulu (ext1) y VPC2 en otro proveedor Cloud (ext2)

- VPC1 en Jotelulu (ext1) y un router (ext2)

- Saber que el proceso de configuración de la VPN en este tutorial es doble (se repite), ya que ambos extremos de la VPN (routers virtuales) están en Jotelulu. De esta manera lo que se representa en el tutorial es, primero una configuración del túnel del extremo 1 (VPC1) al extremo 2 (VPC2) y después se repite el proceso a la inversa. En el caso de que el extremo 2 estuviera en otro proveedor Cloud o fuera un router en otra ubicación, en la plataforma Jotelulu sólo se precedería a la configuración del extremo 1.

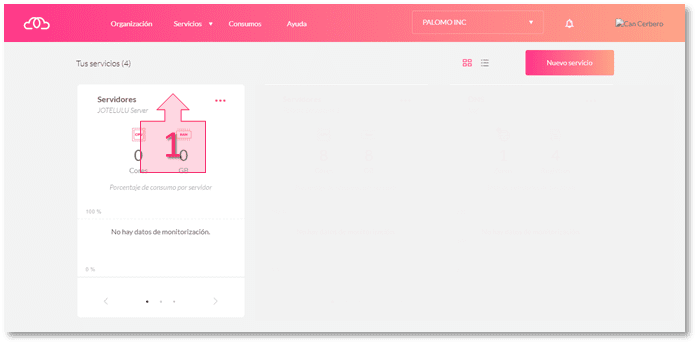

Paso 1. Acceder a la suscripción de Servidores

Para comenzar el proceso necesitaremos acceder a la suscripción de Servidores, para ello simplemente deberemos clicar sobre la parte superior de la card del servicio (Servidores).

Paso 1. Acceso a la suscripción de servidores

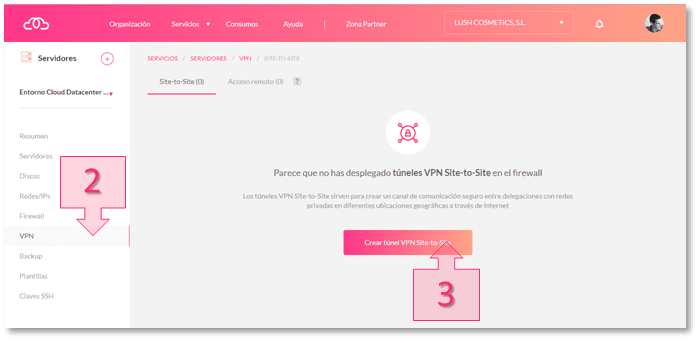

Paso 2. Acceso a Sección VPN e inicio del proceso de creación del túnel

(Extremo 1 a Extremo 2)

Tras acceder a la suscripción de Servidores, se procederá a seleccionar en menú lateral izquierdo la subsección VPN (2) y hacer clic sobre el botón “Crear túnel Site-to-Site” (3).

Paso 2. Accede a la sub-sección «VPN» y crea un túnel VPN site to site

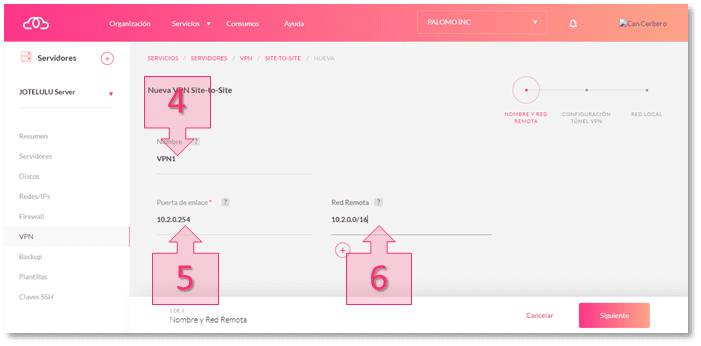

Paso 3. Asignar Nombre a la VPN y Configuración Red Remota

(Extremo 1 a Extremo 2)

Para crear la VPN Site-to-Site en una primera instancia se procederá a nombrar (VPN1) a esta primera conexión entre el extremo 1 y el 2 (4). Por otro lado, en el espacio dedicado a “Puerta de Enlace” (5) se detallará la Dirección IP de la puerta remota (ext2, IP de VPC2) y en espacio dedicado a “Red Remota” (6) se deberá introducir la subred remota (TIER2).

Paso 3. Nombra la VPN y configura la red remota

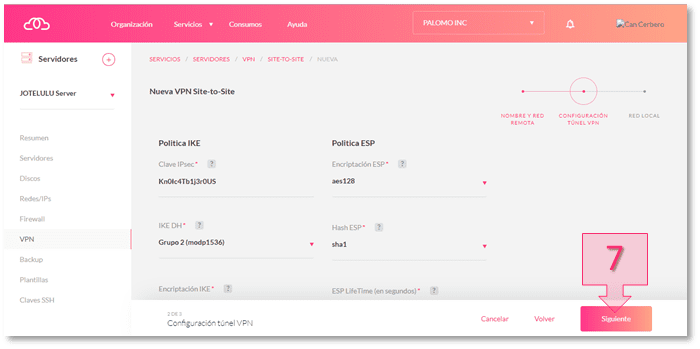

Paso 4. Configuración del túnel VPN

(Extremo 1 a Extremo 2)

En el presente tutorial mantenemos los valores establecidos por defecto (7), sin llevar a cabo modificaciones en el paso “Configuración del túnel VPN”, dando a siguiente.

Paso 4. Configura el túnel VPN

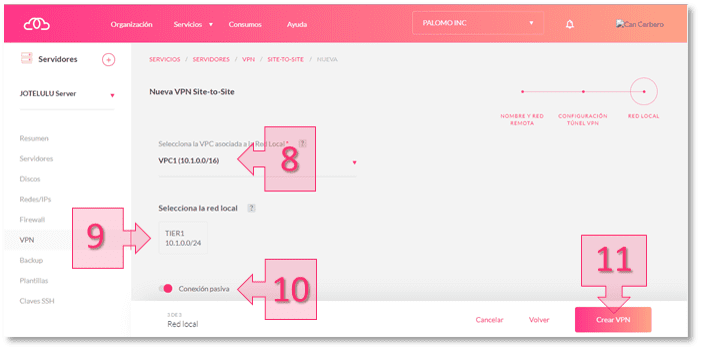

Paso 5. Configuración de la Red Local

(Extremo 1 a Extremo 2)

Tras todo esto se procederá a crear esta primera parte de la VPN (11).

Paso 5. Configura la red local

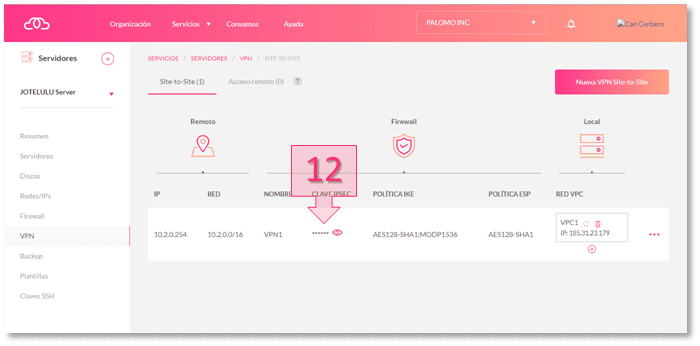

Una vez creada la primera conexión VPN, se guardará el valor de la clave IPSec (12) que utilizaremos a modo de autenticación en la configuración del otro extremo de la VPN.

Paso 5. Registra y guarda el valor de la clave IPSec

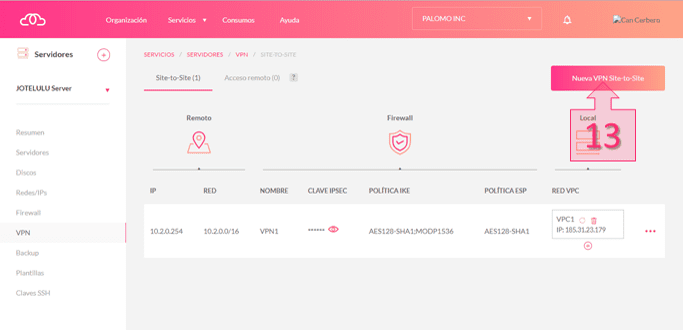

Paso 6. Nueva VPN y continuación en la creación del túnel

(Extremo 2 a Extremo 1)

Una vez se ha configurado la VPN1 (del extremo 1 al extremo 2) deberemos continuar con la configuración realizando el mismo proceso pero a la inversa (del extremo 2 al extremo 1). Para ello, simplemente se tendrá que clicar sobre el botón “Nueva VPN Site-to-Site” (13) disponible en la Subsección VPN.

Paso 6. Crea una nueva VPN site to site para realizar el proceso de configuración a la inversa

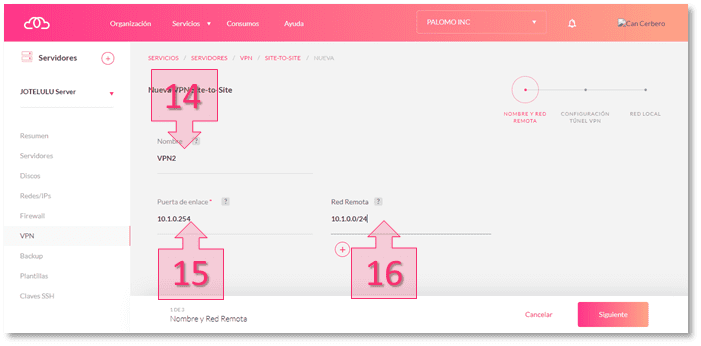

Paso 7. Asignar Nombre a la otra VPN y Configuración Red Remota

(Extremo 2 a Extremo 1)

Como ya se hizo previamente se nombrará (VPN2) esta nueva conexión entre el extremo 2 con el 1 (14). Por otro lado, en el espacio dedicado a “Puerta de Enlace” (15) se detallará la Dirección IP de la puerta remota (en este caso ext1, IP de VPC1) y en espacio dedicado a “Red Remota” (16) se deberá introducir la subred remota (en este caso del ext1, TIER1).

Paso 7. Nombra la VPN y configura la red remota

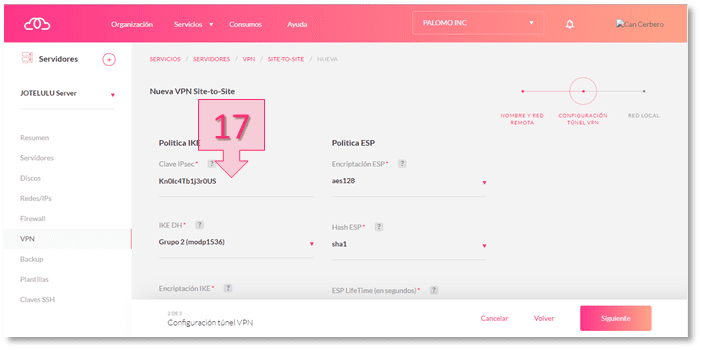

Paso 8. Configuración del túnel VPN

(Extremo 2 a Extremo 1)

Como ya se hiciese en el paso 4, los valores por defecto establecidos por la Plataforma en la configuración del túnel VPN se mantendrán, salvo la Clave IPsec, en cuyo recuadro introduciremos la anteriormente guardada (17) en el paso 5.

Paso 8. Configura el túnel VPN

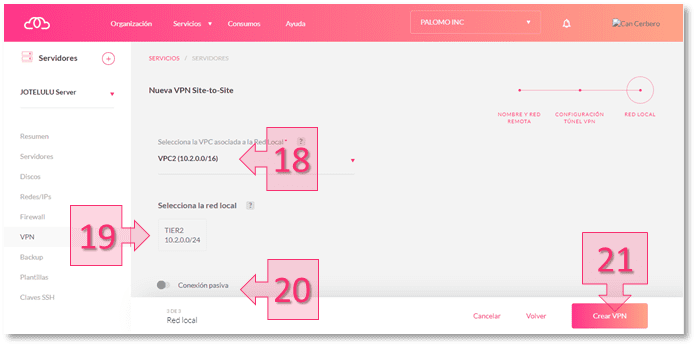

Paso 9. Configuración de la Red Local

(Extremo 2 a Extremo 1)

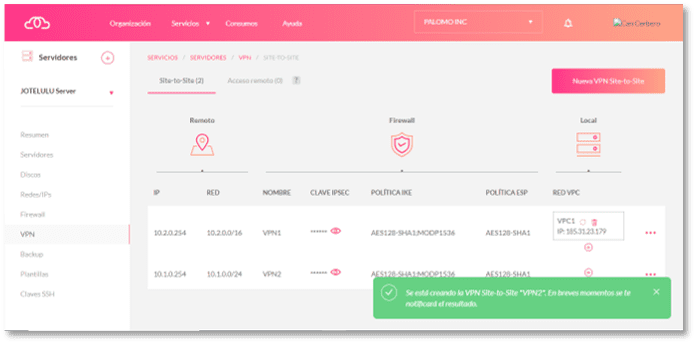

Tras todo esto se creará la segunda parte de la VPN, clicando sobre “Crear VPN” (21).

Paso 9. Configura la red local

Así se habrá creado el túnel VPN entre los dos extremos.

Paso 9. Túnel VPN site to site creado con éxito

Conclusiones

El proceso de creación de un túnel VPN site to site puede resultar sencillo siguiendo unas pautas determinadas. De esta manera se consigue establecer una conexión segura entre múltiples ubicaciones geográficas a través de una red pública como internet.

Glosario de palabras relacionadas:

- VPC o Virtual Private Cloud. Conjunto de recursos informáticos compartidos asignados dentro de un entorno de nube pública, que proporciona un cierto nivel de aislamiento entre las diferentes organizaciones que utilizar los recursos. Una VPC puede actuar como un contenedor para múltiples redes aisladas que pueden comunicarse entre si a través de un router virtual.

- Network TIER: cada TIER o subred actúa como una red aislada con sus propias VLAN donde se pueden colocar grupos de recursos, como máquinas virtuales. Los niveles o TIERs se segmentan mediante VLAN.

- IPsec. Abreviatura de Internet Protocol security. Es un conjunto de protocolos cuya función es asegurar las comunicaciones autenticando y/o cifrando cada paquete IP en un flujo de datos. Además, permiten incluir protocolos para el establecimiento de claves, de ahí la Clave IPsec tratada en este tutorial.