Acompáñanos en este pequeño tutorial en el que descubrirás cómo configurar la Protección ASLR contra vulnerabilidades de seguridad.

La Aleatoriedad en la Disposición del Espacio de Direcciones, conocida comúnmente por las siglas en inglés de “Address Space Layout Randomization” o “ASLR”, es una medida de seguridad implementada originalmente en sistemas GNU/Linux y utilizada actualmente por gran cantidad de sistemas operativos para la protección de sistemas frente a determinados ataques.

Esta solución se basa en organizar la disposición de memoria del sistema de manera aleatoria, consiguiendo de esta manera que sea mucho más difícil que un atacante pueda explotar las vulnerabilidades de la memoria.

Mediante la técnica de aleatorizar la ubicación de ciertos datos del sistema que son sensibles a manipulación como por ejemplo los ejecutables, las bibliotecas o la pila de memoria se consigue que el sistema sea resiliente ante ciertos tipos de ataques, o al menos sea un poco más seguro.

Comúnmente, una de las tareas realizadas por los atacantes es la exploración de la memoria para buscar ciertos datos de provecho para sus oscuras intenciones, pero al estar todo dispuesto de manera aleatoria le será mucho más complicado poder tomar control y manipular los datos hospedados en esta.

Pre-requisitos o pre-configuración

Para completar de forma satisfactoria este tutorial y configurar la Protección contra vulnerabilidades de seguridad (ASLR) se necesitará:

- Por un lado, estar dado de alta en la Plataforma Jotelulu con una organización y estar registrado en la misma tras hacer Log-in.

- Por otro lado, haber dado de alta una suscripción de Servidores.

¿Cómo configurar la Protección contra vulnerabilidades de seguridad (ASLR)?

Paso 1. Configurar la Protección contra vulnerabilidades de seguridad (ASLR)

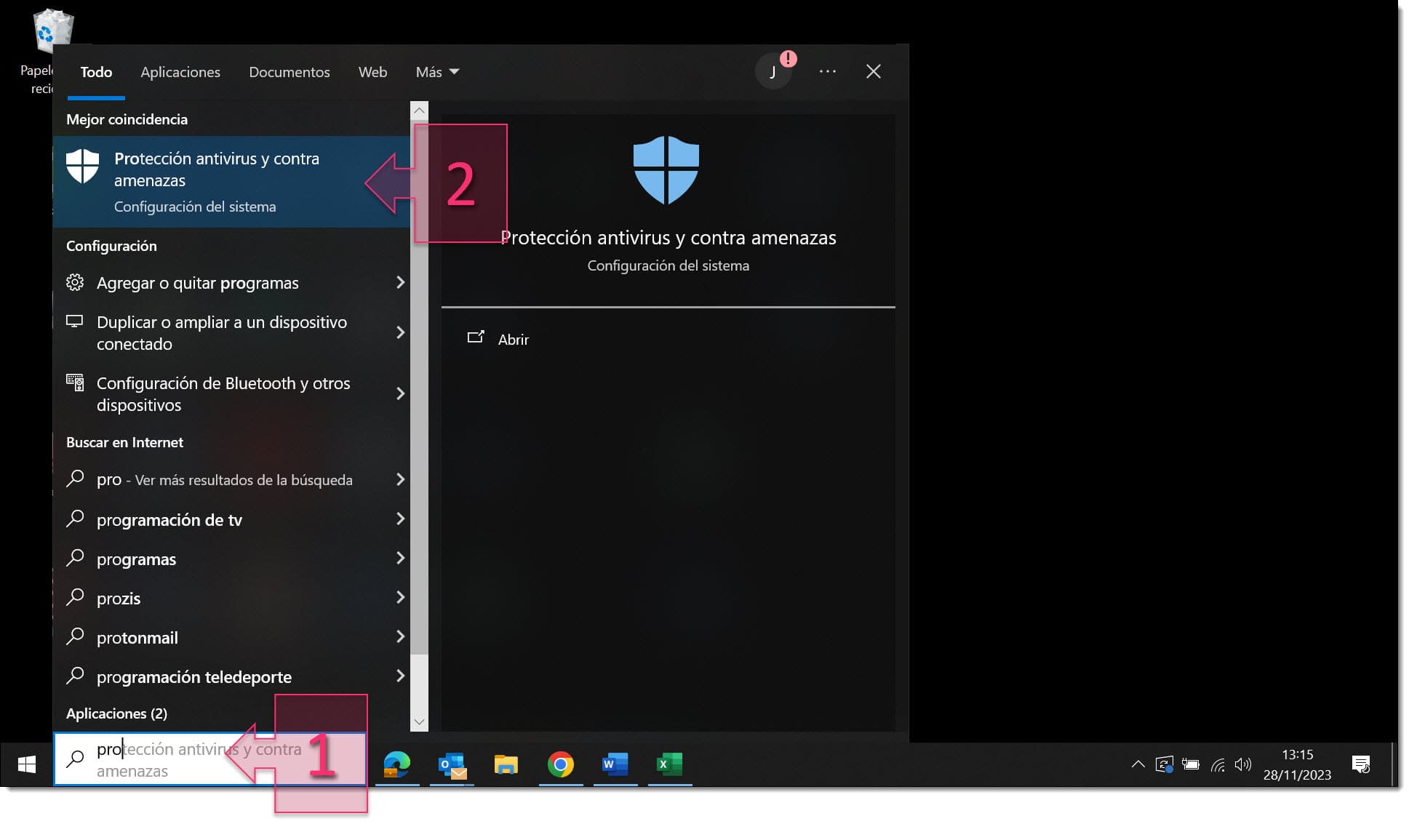

Lo primero que haremos es acceder a la Protección antivirus contra amenazas, que es la parte de la configuración del sistema donde se puede configurar el ASLR.

Para ello se debe desplegar la barra de búsquedas y escribir “Protección antivirus contra amenazas” (1), aunque con poner “pro” es posible que ya muestre el resultado deseado.

Una vez localizada la opción que se busca, en este caso “Protección antivirus contra amenazas” (2) se debe hacer clic en ella para que se abra la aplicación.

Paso 1. Buscamos y accedemos a la protección antivirus y contra amenazas

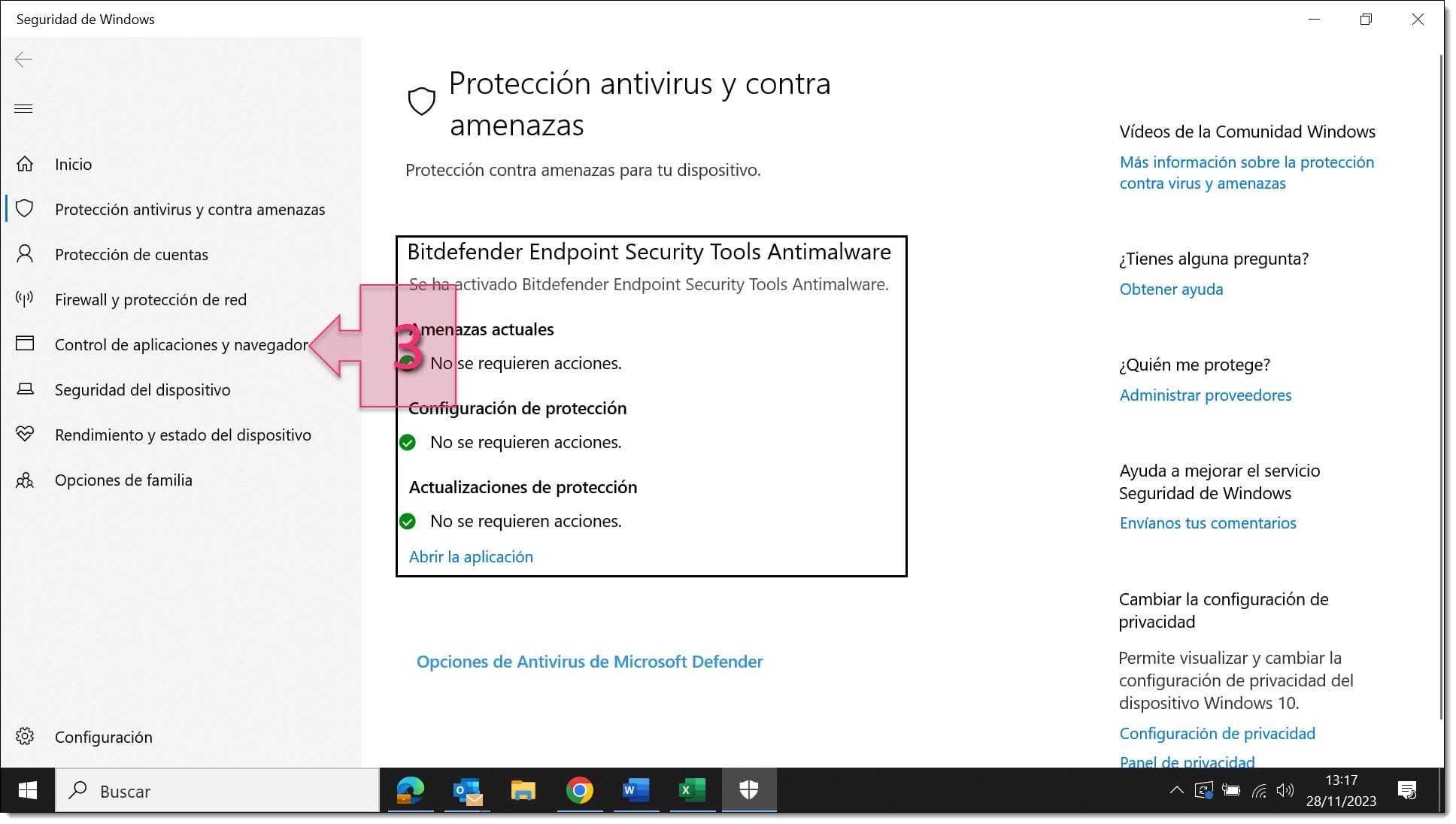

En este momento se muestra una ventana emergente en la que se podrán ver todas las configuraciones de “Seguridad de Windows”.

Dentro de ésta, en la barra lateral izquierda, se podrá ver el menú “Control de aplicaciones y navegador” (3) en el que se deberá hacer clic.

Paso 1. Accedemos a control de aplicaciones y navegador

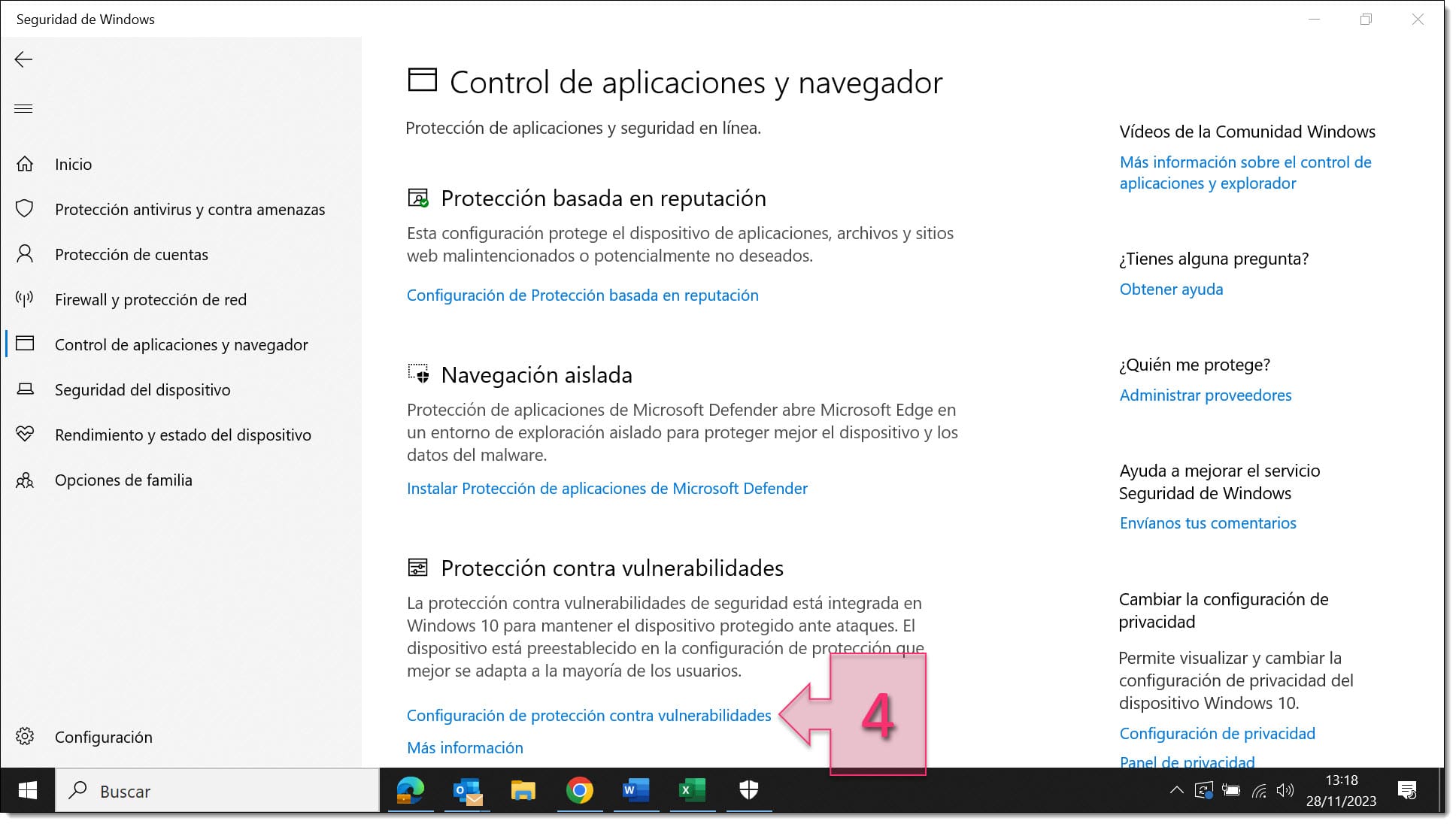

En este momento se accede a la sección “Control de aplicaciones y navegador” dentro de la cual se deberá navegar hasta encontrar “Protección contra vulnerabilidades” y dentro de ella se podrá ver el vínculo a “Configuración de protección contra vulnerabilidades” (4) en el que se deberá entrar.

Paso 1. Accedemos a la protección contra vulnerabilidades

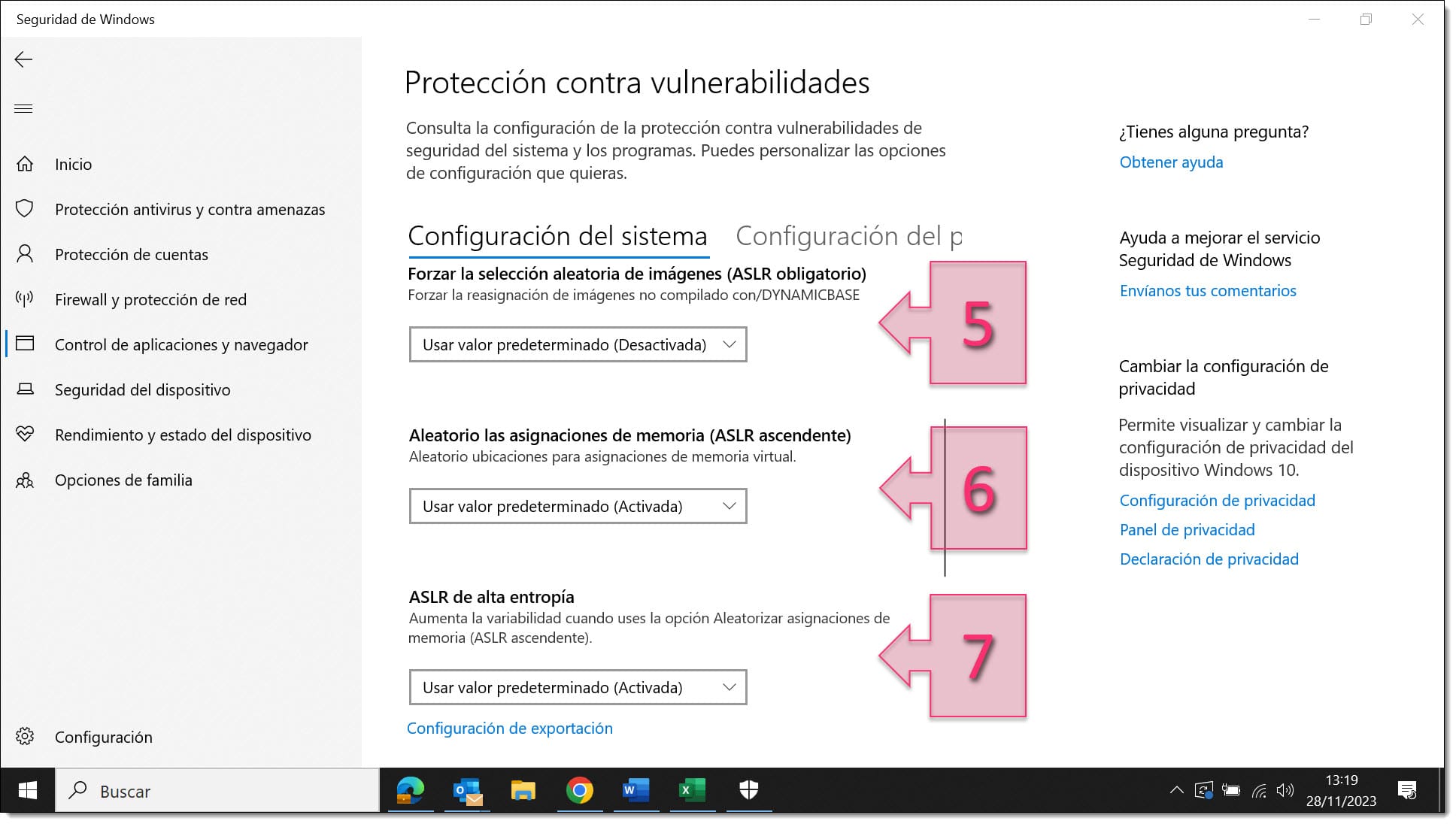

Y por fin, dentro de “Protección contra vulnerabilidades” se podrán ver los tres valores de ASLR:

- Forzar la selección aleatoria de imágenes (ASLR obligatorio) (5): Fuerza la reasignación de imágenes no compiladas.

- Aleatorio las asignaciones de memoria (ASLR ascendente) (6): Usado para aleatorizar las asignaciones de memoria virtual, incluyendo montones de estructura del sistema, pilas de memoria, Thread Environment Block (TEB) y Process Environment Block (PEB).

- ASLR de alta entropía (7): Esta opción aumenta notablemente la variabilidad de la aleatoriedad mediante la adición de más bits a la operación. Esto hace que se refuerce la postura de seguridad aportada por esta tecnología.

NOTA: En algunos casos, algunas aplicaciones pueden generar situaciones indeseadas cuando se activa el ASLR, por lo que es posible que se deba desactivar para evitar problemas.

Paso 1. Seleccionamos cada uno de los tipos de ASLR

Conclusiones y próximos pasos:

El proceso descrito en este tutorial, cómo configurar la Protección contra vulnerabilidades de seguridad (ASLR), nos permite realizar la configuración de esta funcionalidad que nos ayudará a mantener nuestro Windows y aplicaciones que corran sobre éste más seguras.

Esto funciona sobre sistemas Microsoft Windows Client como Windows 10 o Windows 11 y sistemas Windows Server como Windows Server 2022 o algunas versiones anteriores.

Este proceso, tal y como se ha podido ver en este tutorial, se realiza mediante la ejecución de muy pocos pasos y trae consigo una gran mejora en la seguridad, por lo que te animamos a implementarlo en tus sistemas.

Asimismo, te recomendamos visitar nuestro blog para ver más contenidos similares.

¡Gracias por tu confianza!