Acompáñanos en este artículo en el que trataremos de ver cómo evaluar riesgos y amenazas en la pyme.

Uno de los problemas más grandes que nos encontramos cuando queremos ponernos manos a la obra con la definición y el tratamiento de la seguridad de la empresa y con los planes de recuperación frente a desastres (Disaster Recovery o DR por sus siglas en inglés) es la identificación, la evaluación y priorización de los riesgos y amenazas.

Una pequeña introducción a cómo evaluar riesgos y amenazas en la pyme:

El proceso de cálculo de riesgos es un proceso fundamental que tiene por objeto el identificar y gestionar las posibles amenazas que puedan darse y afectar a las operaciones de la empresa y por tanto a la supervivencia de la misma.

Conscientes de ello, en Jotelulu hemos pensado que sería interesante establecer una pequeña guía para mantener nuestra organización preparada para cualquier eventualidad.

A continuación presentamos un método en el que, a través de nueve simples pasos, podremos gestionar los riesgos de nuestra pyme.

Los pasos son los siguientes, que pasaremos a describir posteriormente:

- Paso 1: Identificar los activos de la organización.

- Paso 2: Identificar las amenazas

- Paso 3: Evaluar las vulnerabilidades.

- Paso 4: Estimar el impacto.

- Paso 5: Calcular probabilidades de ocurrencia.

- Paso 6: Priorizar los riesgos.

- Paso 7: Desarrollar estrategias de mitigación.

- Paso 8: Desarrollar medidas de control.

- Paso 9: Mantenimiento del modelo.

Ahora que los conocemos, vamos a ver cómo podemos usarlos.

Paso 1: Identificar los activos de la organización.

Es posible que recuerdes el anuncio de neumáticos que decía aquello de “la potencia sin control no sirve de nada”, que para mí es una de las mejores campañas de marketing que se ha lanzado nunca y que recuerda a Lord Kevlin y su famoso “Lo que no se define no se puede medir. Lo que no se mide, no se puede mejorar. Lo que no se mejora, se degrada siempre”.

Pues bien, tanto si lo recordabas como si no, es la base de lo que vamos a tratar ahora mismo. El primer paso que tenemos que dar es identificar los activos que tiene nuestra organización, poniendo especial cuidado en aquellos que son activos críticos que en caso de degradarse podrían poner fin a la producción y afectar a la economía de la empresa.

Lo que pretendemos con esta parte es enumerar y categorizar todos los elementos de la empresa que afectan a la producción u otras actividades críticas de la empresa.

Pero, ¿qué es un activo? Bueno, para responder esto me iré a la definición de ITIL, que es un framework y estándar de facto en IT. ITIL define un activo como cualquier componente que pueda contribuir a la entrega de un producto o servicio de TI. O sea, desde un servidor a una silla.

Ahora que sabemos qué es un activo, podemos decir que el propósito es enumerar y categorizar elementos como sistemas informáticos, equipos, instalaciones físicas, datos e incluso recursos humanos.

En esta operativa se incluye también identificar información confidencial, datos de clientes, propiedad intelectual y otros activos críticos para la operación del negocio.

Paso 2: identificar las amenazas potenciales.

El segundo paso que debemos realizar es, una vez tenemos identificados los activos, analizar y determinar las posibles amenazas que podrían materializarse y afectar a los activos que hemos identificado previamente.

En este paso, muchas veces y al pensar en las amenazas, acabamos identificando nuevos activos que pueden ser susceptibles de amenaza, por esta razón existe el paso 9, que es básicamente un paso dedicado a la mejora continua.

Dentro de las amenazas potenciales tenemos tanto amenazas físicas como amenazas cibernéticas, teniendo dentro de las primeras los desastres naturales como terremotos, inundaciones, incendios, etc., y dentro de los segundos casos como virus, malware, phishing, exfiltraciones de datos, fallos de copias de seguridad, etc. Y eso sin dejar de tener en cuenta cosas como los robos, ataques terroristas, accidentes, sabotajes, errores humanos, y un largo etcétera.

NOTA: Nunca dejes de tener en cuenta que las amenazas pueden ser tanto externas como internas.

Como referencia, el lector puede usar las guías de Magerit disponibles en el CNI y más concretamente la sección de amenazas de la guía de técnicas.

Paso 3: Evaluar las vulnerabilidades.

Ahora que tenemos los activos y las amenazas identificadas, es el momento ideal para revisar de manera concienzuda las posibles vulnerabilidades que tengan todos los elementos de la organización. Debemos revisar todos los sistemas, los procesos, los controles de seguridad, etc. Debemos ver todos los puntos susceptibles de ser explotados.

Dentro de este paso deberemos incluir todas las brechas de seguridad de los elementos de red, de los protocolos, de los sistemas operativos, etc. Revisar los elementos de software como aplicaciones, servicios, así como, sobre todo, los sistemas no actualizados y obsoletos a través de los que se puede explotar una falla de seguridad, un bug o similar.

NOTA: es una buena práctica estar al día de las actualizaciones de aplicativos y sistemas, así como de informes de ataques, tendencias de seguridad o zero day.

Paso 4: Estimar el impacto.

En este punto debemos pensar cuál es el posible impacto que puede tener cada una de las amenazas que hemos descrito en base a los anteriores puntos. Además, tal como debemos hacer en cada paso, iremos tratando todos los activos, pero sobre todo aquellos que son críticos para la empresa.

La estimación del impacto debe valorar varios dominios:

- El impacto financiero o costo.

- La interrupción operativa de la empresa.

- La pérdida de datos.

- El impacto en la reputación.

- Y por encima de todo el costo de capital humano.

Paso 5: Calcular probabilidades de ocurrencia.

Tras estos puntos debemos calcular o más bien determinar la probabilidad de que cada una de las amenazas que hemos determinado en los puntos anteriores se materialice (o sea, que tenga lugar) y cause impacto en los activos de nuestra organización.

Para ello se pueden usar datos sobre análisis de tendencias, evaluaciones de riesgos, o evaluaciones de riesgos similares, series de datos históricos, etc.

Paso 6: Priorizar los riesgos.

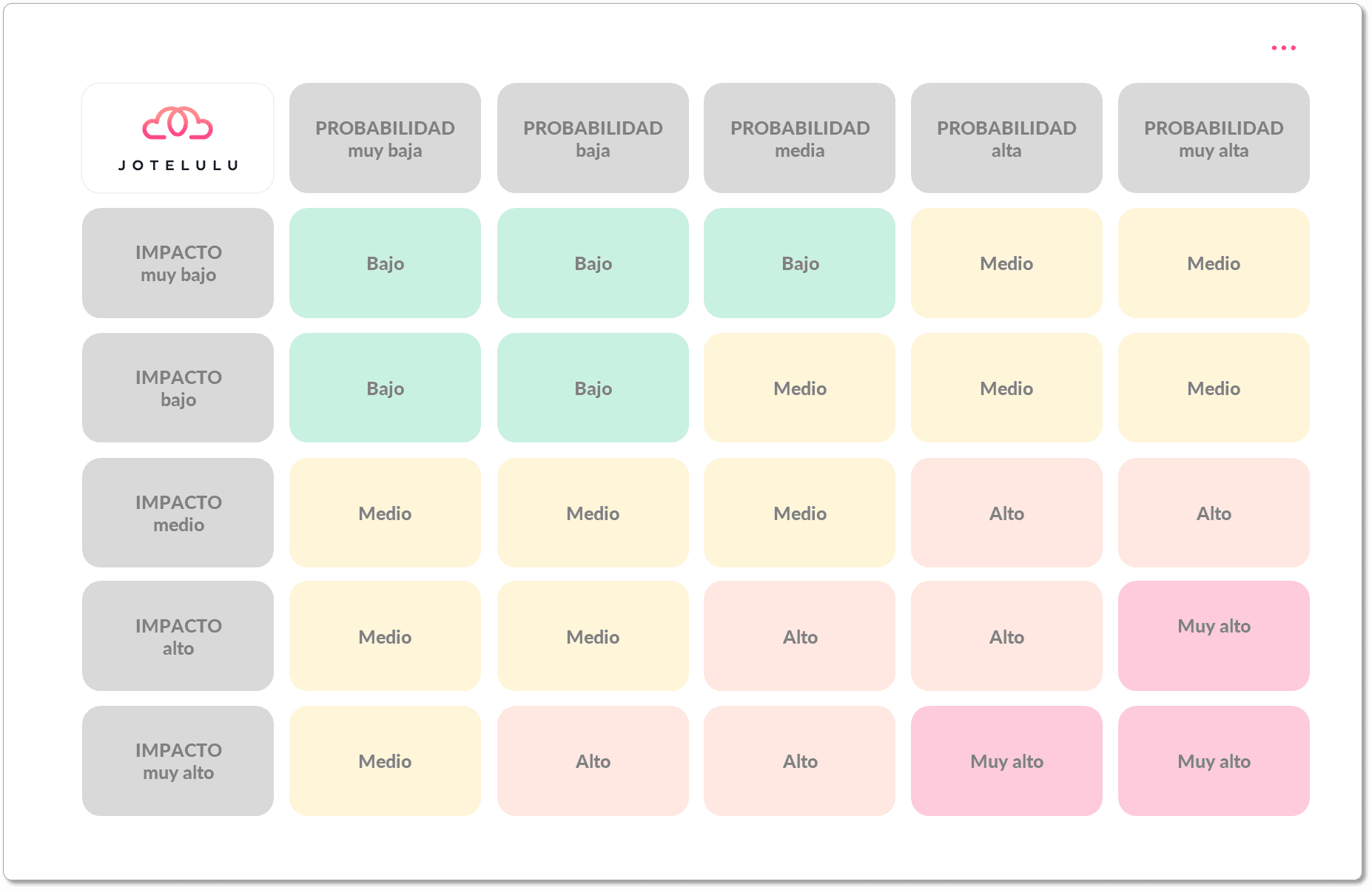

Ahora que tenemos catalogadas las amenazas y la probabilidad de que se materialicen dichas amenazas, se deberán clasificar y priorizar los riesgos, que es básicamente lo que conforma dicha dupla.

Un riesgo usualmente queda descrito por la dupla siguiente:

RIESGO = PROBABILIDAD x IMPACTO.

El describir el riesgo permite que cada uno de nosotros destine los recursos necesarios para abordar alguno de los riesgos más urgentes, más críticos o la suma de ambos.

Además, usualmente se hace una matriz como la siguiente, llamada matriz de riesgos, que ayuda a identificar de manera gráfica los riesgos mediante un mapa de calor.

Imagen. Matriz de evaluación de riesgos

Paso 7: Desarrollar estrategias de mitigación.

Ahora que tenemos todo identificado y valorado, es el momento en el que se deben identificar y desarrollar las estrategias y los controles destinados a reducir o hacer desaparecer los riesgos, empezando, como no podía ser de otra manera, por los más críticos y por los que menos esfuerzo supongan de ser eliminados.

Existen básicamente cuatro técnicas de gestión:

- Transferir el riesgo: Consiste en que el riesgo lo gestione un tercero, como por ejemplo un seguro, una subcontrata, etc.

- Eliminación del riesgo: Se puede realizar esta técnica por ejemplo mediante la eliminación de una máquina o un servicio, de lo contrario es muy complicado.

- Asumir el riesgo: Consiste en revisar cuánto cuesta el solucionar el riesgo y cuánto cuesta el impacto de este, si el solventarlo es más caro de lo que nos cuesta el daño que se produce cuando se materializa, se puede asumir. OJO, esto debe estar muy justificado y en ningún caso se puede aplicar cuando se pongan en riesgo vidas humanas.

- Mitigar el riesgo: Se da cuando no se puede eliminar por completo, pero se puede minimizar el riesgo de ocurrencia. Esto es lo que hacemos por ejemplo cuando construimos clústeres de servidores.

Paso 8: Desarrollar medidas de control.

Como todo en la vida, y especialmente en la seguridad, es importante establecer e implementar medidas de control y mitigación para la reducción de los riesgos y que estos se mantengan en unos niveles aceptables.

Para ello se debe establecer una política de inversión en la empresa que nos lleve a la actualización de las políticas y los procedimientos, así como a la mejora de la tecnología en general y más concretamente a la actualización de la seguridad. Por supuesto, la formación del personal técnico y más concretamente del personal de seguridad IT así como la concienciación de todo el personal debe ser un “must”.

Paso 9: Mantenimiento del modelo.

Por último, debemos establecer un proceso continuo de monitorización y revisión de los riesgos para garantizar que las medidas descritas se mantengan actualizadas.

De nada nos servirá describir una política de gestión de riesgos si después no la mantenemos, ya que las amenazas se actualizan continuamente y nosotros debemos intentar seguir su ritmo.

Para mantener correctamente el modelo se deberán establecer evaluaciones de riesgos periódicas, estar al tanto de distintas fuentes para saber cuándo surgen nuevas amenazas como virus, bugs, vulnerabilidades, nuevas actualizaciones, etc., y por último deberemos estar reajustando continuamente la forma en que actuamos frente a las amenazas.

Resumen y conclusiones:

En este artículo en el que hemos visto cómo evaluar riesgos y amenazas en la pyme, hemos revisado una de las estrategias más comunes para la elaboración de una política de riesgos y amenazas. Para ello hemos seguido un método de nueve pasos que se aleja un poco de las políticas tradicionales de seis pasos para, de esta manera, hacer más sencilla la implementación y sobre todo el mantenimiento de la misma.

Con estos pasos, creemos que te será más sencillo identificar, evaluar y gestionar eficazmente los riesgos que podrían afectar la operación de tu pyme u organización si queremos ser más generalistas, protegiendo así los activos con los que esta opera y garantizando la continuidad del negocio.

Si quieres revisar más artículos relacionados con los riesgos y la continuidad de tu negocio te recomendamos que visites:

- Por qué el Disaster Recovery es tan doloroso

- Disaster Recovery: qué es y por qué lo necesitamos

- Disaster Recovery: Qué son RPO, RTO, WRT o MTD

¡Gracias por acompañarnos!