Descubre cómo configurar Bitlocker sin módulo TPM (Trusted Platform Module) en tu máquina Windows client o Windows Server cuando este no dispone de módulo criptográfico.

Tal como hemos hablado en otros artículos y tutoriales de este mismo blog, Bitlocker es una herramienta imprescindible para asegurar nuestros datos, sobre todo en dispositivos portátiles o discos duros externos y memorias USB.

Hasta ahora, hemos hablado acerca de Qué es Bitlocker y cómo puedes beneficiarte de él, explicando lo básico de su uso y su propósito, también hemos hablado de Cómo configurar Bitlocker en tu cliente Windows explicando las configuraciones básicas en condiciones normales, e incluso, sobre su funcionamiento en el arranque de un sistema operativo a través del artículo Cómo funciona la protección del sistema con Bitlocker.

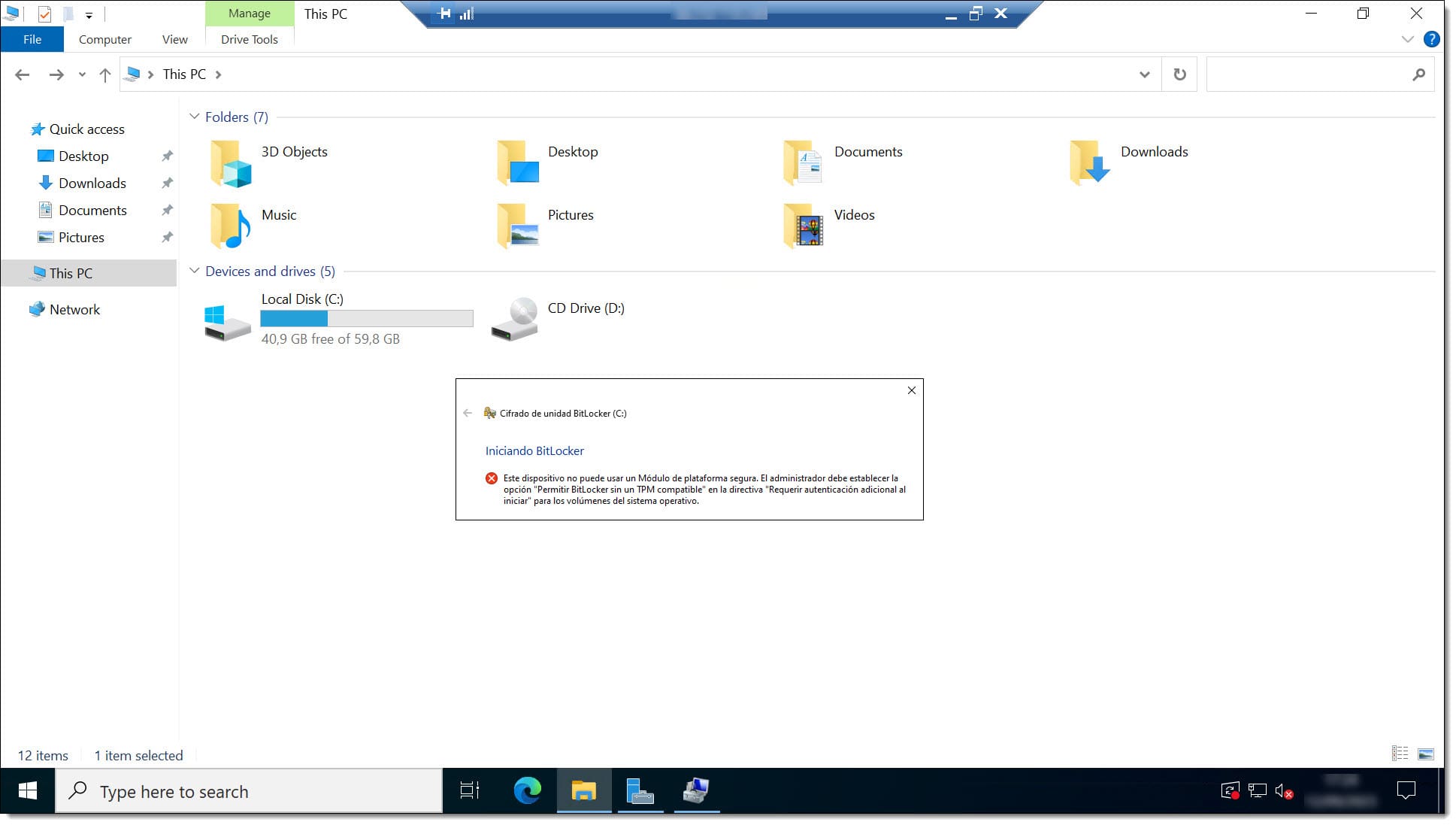

En caso de que se intente configurar sin disponer de un TPM nos encontraremos con un mensaje de fallo como el siguiente:

“Este dispositivo no puede usar un Módulo de plataforma segura. El administrador debe establecer la opción ‘Permitir BitLocker sin un TPM compatible’ en la directiva ‘Requerir autenticación adicional al iniciar’ para los volúmenes del sistema operativo.”

Paso 1. Mensaje de error al configurar Bitlocker sin módulo TPM

Y es básicamente lo que vamos a hacer en este pequeño tutorial.

¿Cómo configurar Bitlocker sin módulo TPM?

Pre-requisitos o pre-configuración

Para completar de forma satisfactoria este tutorial y poder configurar Bitlocker sin módulo TPM se necesitará:

- Por un lado, estar dado de alta en la Plataforma Jotelulu con una organización y estar registrado en la misma tras hacer Log-in.

- Por otro lado, haber dado de alta una suscripción de Servidores

- Tener un servidor Windows operativo dentro de la suscripción.

Paso 1. Configurar Bitlocker sin módulo TPM

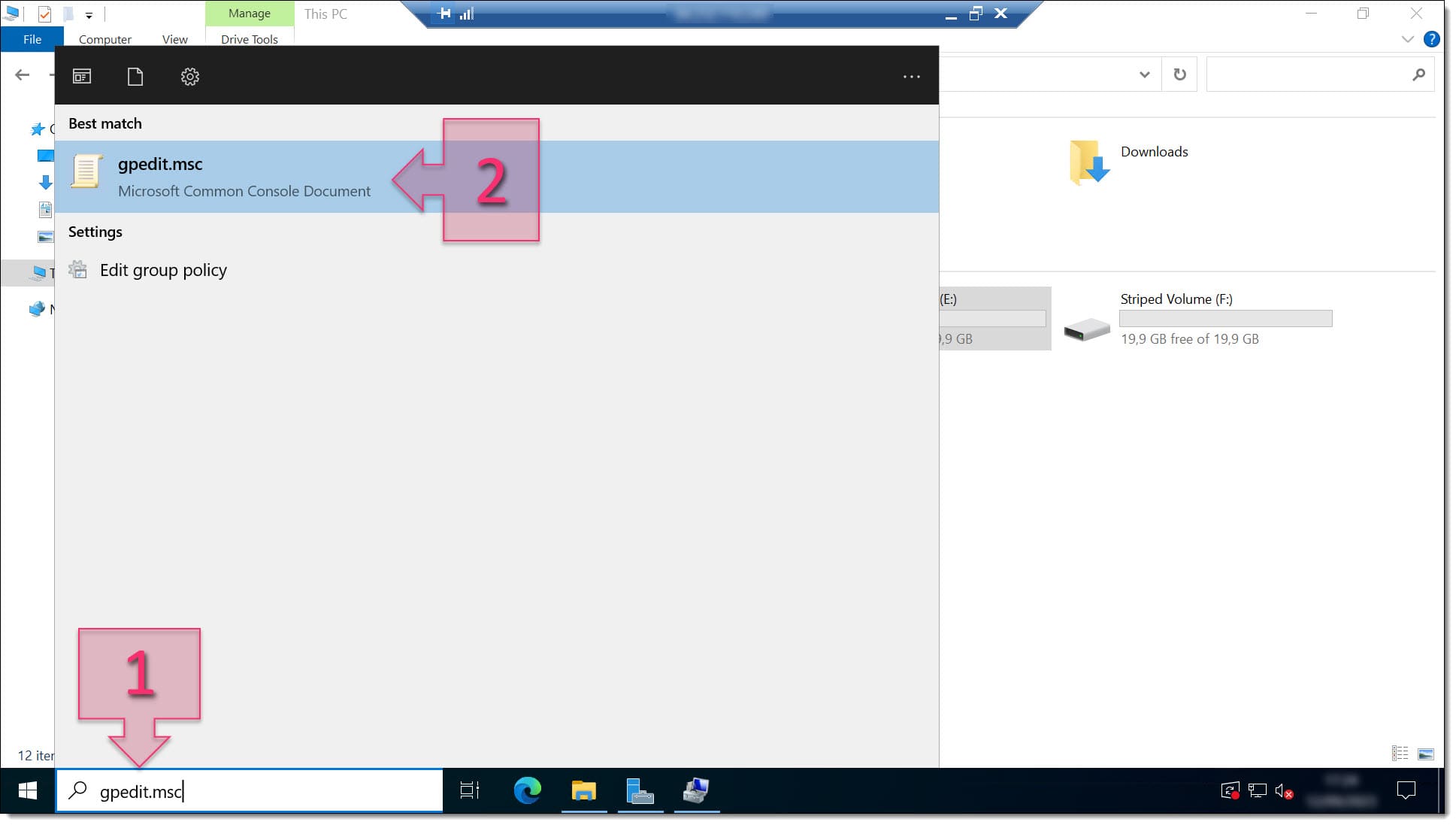

Lo primero que tenemos que hacer es acceder al editor de GPO (Políticas de Grupo) para ello, se debe ir a la barra de búsqueda y escribir “gpedit.msc” (1) y hacer clic en la aplicación que encuentra (2).

Paso 1. Accedemos al editor de políticas de grupo para configurar Bitlocker sin módulo TPM

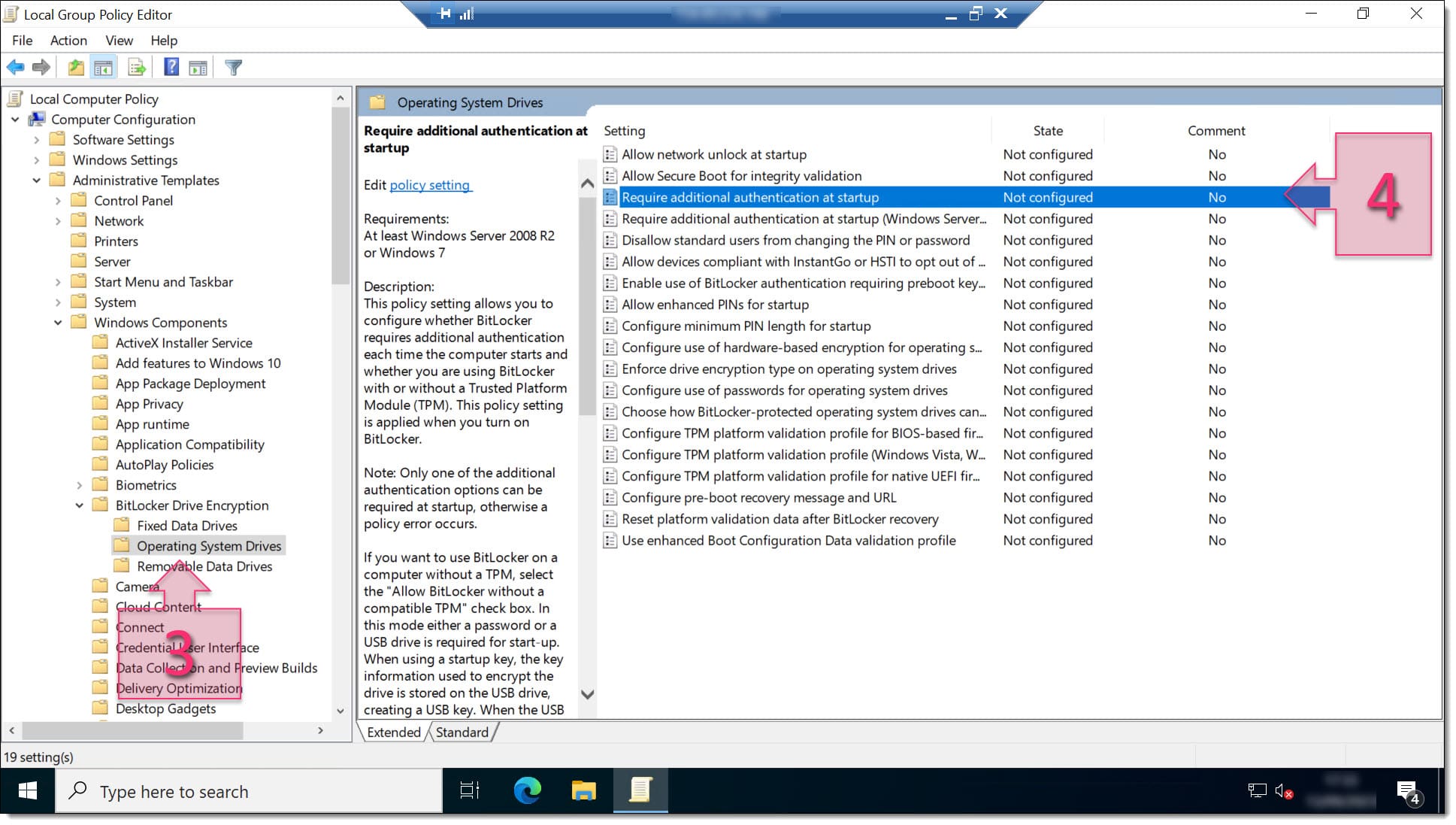

Dentro de la consola, en el lateral izquierdo se tienen la “Directiva Equipo Local” y se debe desplegar “Computer Configuration > Administrative Templates > Windows Components > Bitlocker Drive Encryption” (3) y hacemos doble clic sobre “Require additional authentication at startup” (4) para acceder a la configuración.

Paso 1. Accedemos a la ruta donde configuraremos las opciones de Bitlocker sin TPM

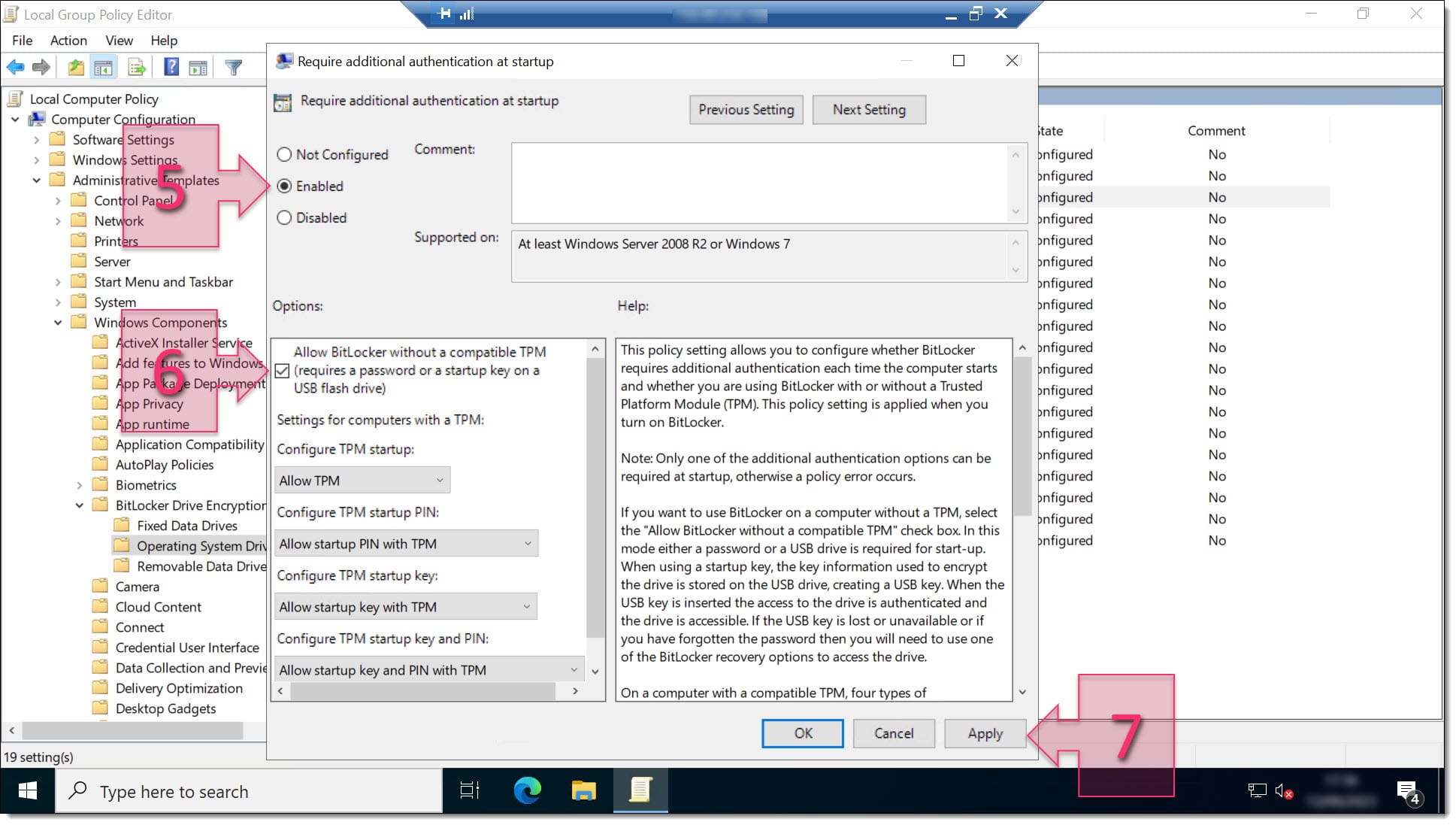

En este punto, en la ventana “Require additional authentication at startup” se debe hacer clic en “Enabled” (5) para activar esta funcionalidad y asegurarse de que está marcado “Allow BitLocker without a compatible TPM (Require a password or a startup key on a USB flash drive)” (6) para se pueda trabajar sin módulo criptográfico, tal como nos interesa en este tutorial.

Además, se pueden modificar las siguientes configuraciones:

- Configure TPM startup.

- Configure TPM startup PIN.

- Configure TPM startup key.

- Configure TPM startup key and PIN.

Que en nuestro caso lo dejaremos con las opciones preconfiguradas.

Una vez revisado se deberá hacer clic en “Apply” y “Ok” (7) para que las configuraciones tomen efecto.

Paso 1. Configuramos para que se permita el uso de Bitlocker sin módulo TPM

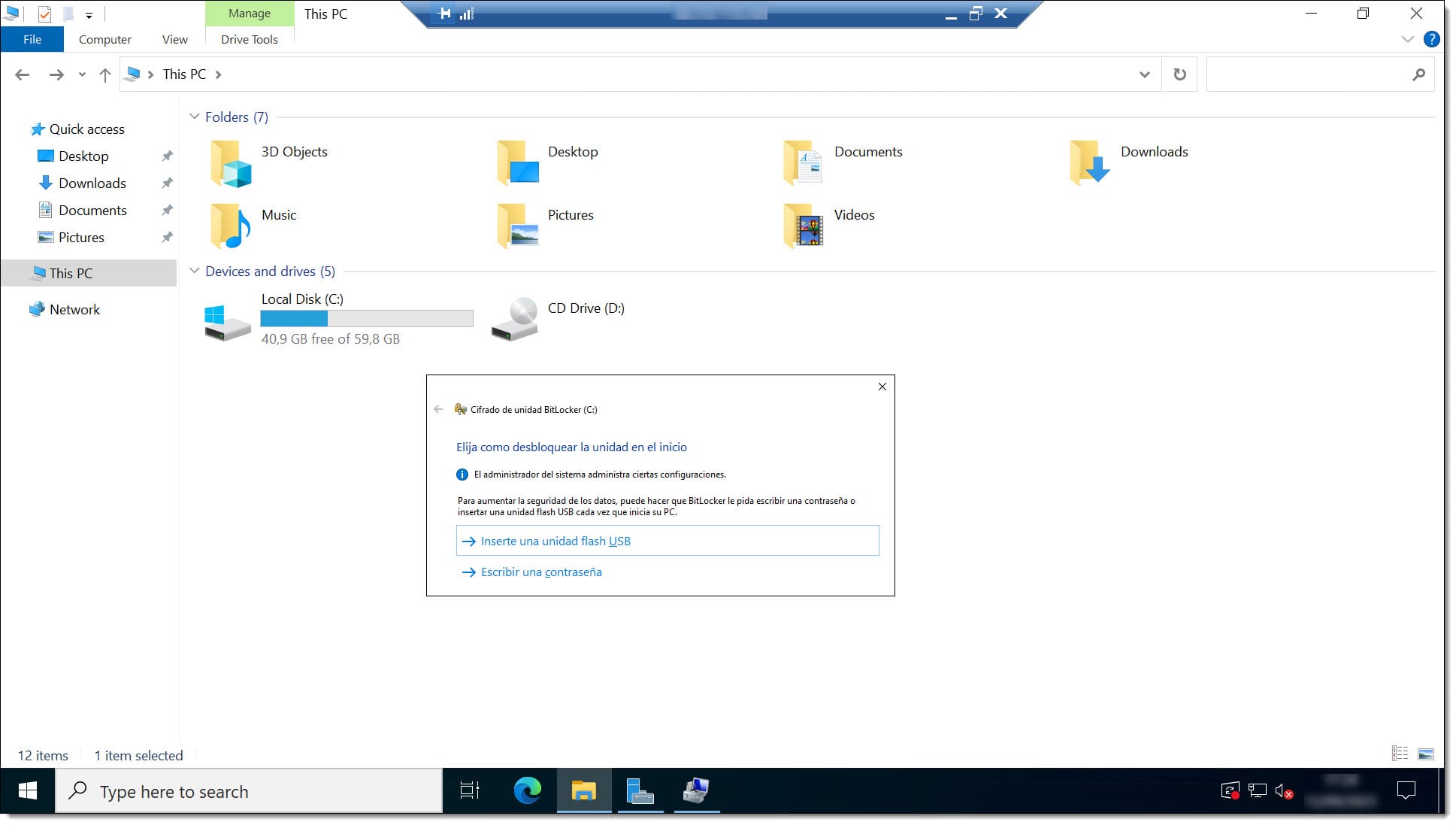

Con esto ya se podrá intentar implementar sin encontrarnos con un error como el anterior, aunque teniendo que atender una serie de demandas según la configuración que hayamos realizado en el paso anterior.

Paso 1. Mensaje al configurar Bitlocker sin módulo TPM con la política implementada

Y con esto podemos dar por finalizado el tutorial.

Conclusiones:

Tal como hemos visto a lo largo del artículo cómo configurar Bitlocker sin módulo TPM, Bitlocker es un sistema simple de implementar en equipos modernos incluso cuando no se dispone de TPM.

Gracias a Bitlocker, podemos mantener a salvo la información contenida dentro de nuestros dispositivos, siendo esto especialmente importante en el caso de los dispositivos como tablets, equipos portátiles y dispositivos como discos duros externos o memorias USB.

Tal como hemos hablado en este tutorial y el artículo Cómo funciona la protección del sistema con Bitlocker, no es recomendable usarlo en sistemas sin TPM ya que no es igual de seguro, pero siempre será mejor usar esta versión menos segura que nada.

Esperamos que os haya resultado útil.

¡Gracias por acompañarnos!