Descubre cómo hacer un volcado de memoria de un proceso de Windows para poder analizarlo y ver los problemas que este pueda encerrar.

Recientemente publicamos un tutorial en el que hablamos de Cómo configurar los volcados de memoria de Windows Server 2022 y pensamos que era necesario seguir hablando de formas de trabajar con este tipo de volcados que resultan tan útiles a la hora de extraer información sobre problemas en aplicaciones, servicios o en el propio sistema.

Por eso pensamos que, más allá de la configuración general, era necesario aprender a extraer volcados de memoria de procesos concretos que se estén ejecutando en nuestro servidor Windows Server o en nuestro cliente de Windows, como por ejemplo Windows 10 o Windows 11.

Antes de empezar, debemos recordar que los archivos de volcado de memoria, que también son conocidos como “dumps” de manera coloquial o como “core dump”, “memory dump” según su término inglés, son archivos de registro que almacenan el contenido que tenía la memoria del sistema en un momento dado, siendo ese momento generalmente el momento en que se produce un error fatal del sistema o de un servicio, en base al tipo que estemos hablando.

En el caso que nos ocupa, estamos hablando de procesos, por lo que la memoria recopilada se acota únicamente a las porciones de memoria que den servicio a este proceso.

La información escrita en el archivo de dump es usada por los administradores para extraer conclusiones sobre comportamiento de procesos, servicios o del sistema, e incluso permite ver el comportamiento de malware y otras amenazas, por eso es tan ampliamente usado en procedimientos de informática forense.

¿Cómo hacer un volcado de memoria de un proceso de Windows?

Pre-requisitos o pre-configuración

Para completar de forma satisfactoria este tutorial y poder configurar los volcados de memoria de Windows Server 2022 se necesitará:

- Por un lado, estar dado de alta en la Plataforma Jotelulu con una organización y estar registrado en la misma tras hacer Log-in.

- Por otro lado, haber dado de alta una suscripción de Servidores.

Paso 1. Crear un volcado de memoria de un proceso de Windows

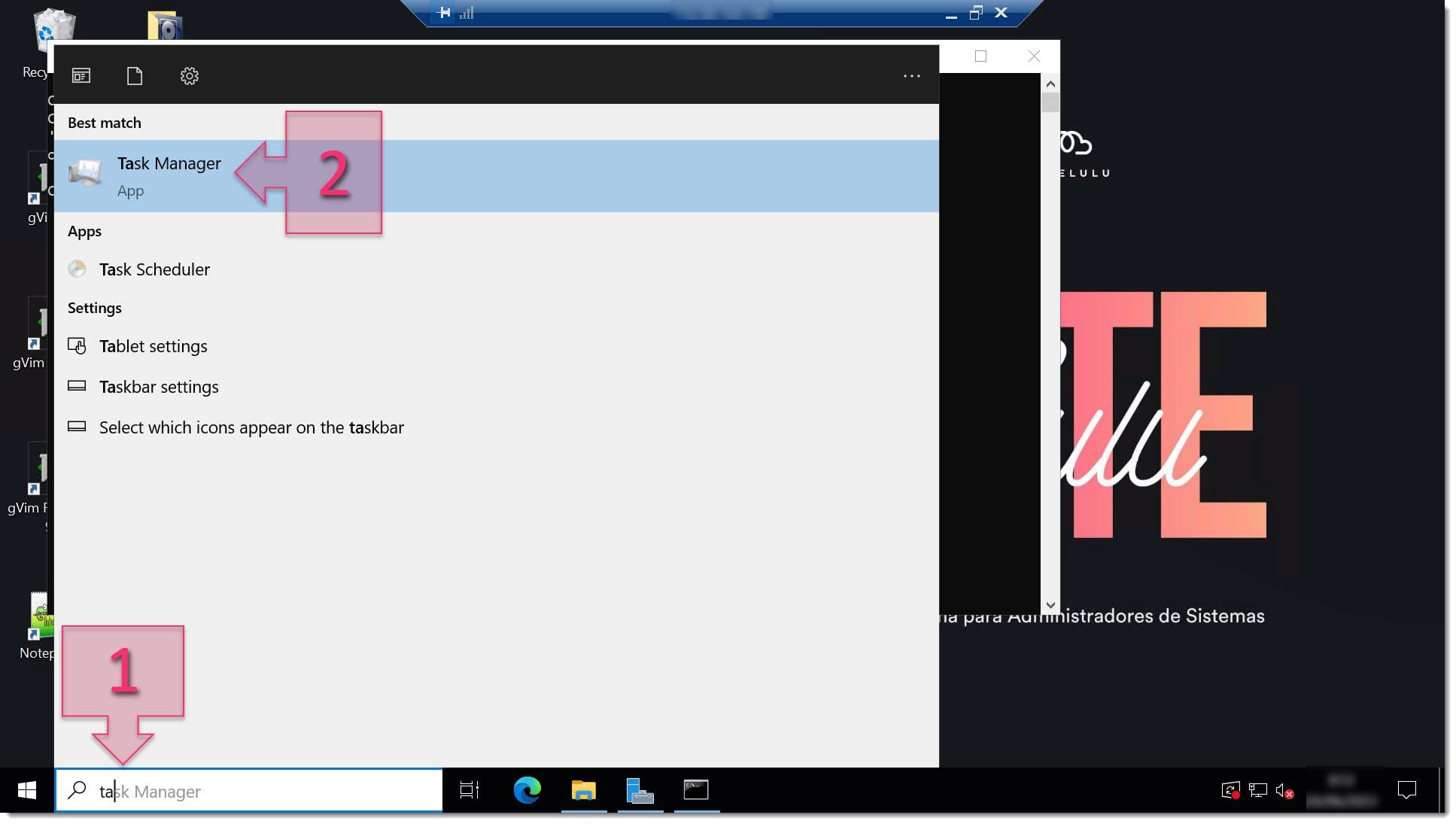

Para abrir el Administrador de Tareas o “Task Manager” se deberá ir a la barra de búsqueda o a la de ejecución y escribir “Taskmgr.exe” (1), aunque en realidad, tal como se ve en la captura, con poner “Ta” ya empieza a completar.

Tras esto, se debe lanzar el “Task Manager” (2).

Paso 1. Abrimos el Administrador de Tareas o Task Manager desde ejecutar

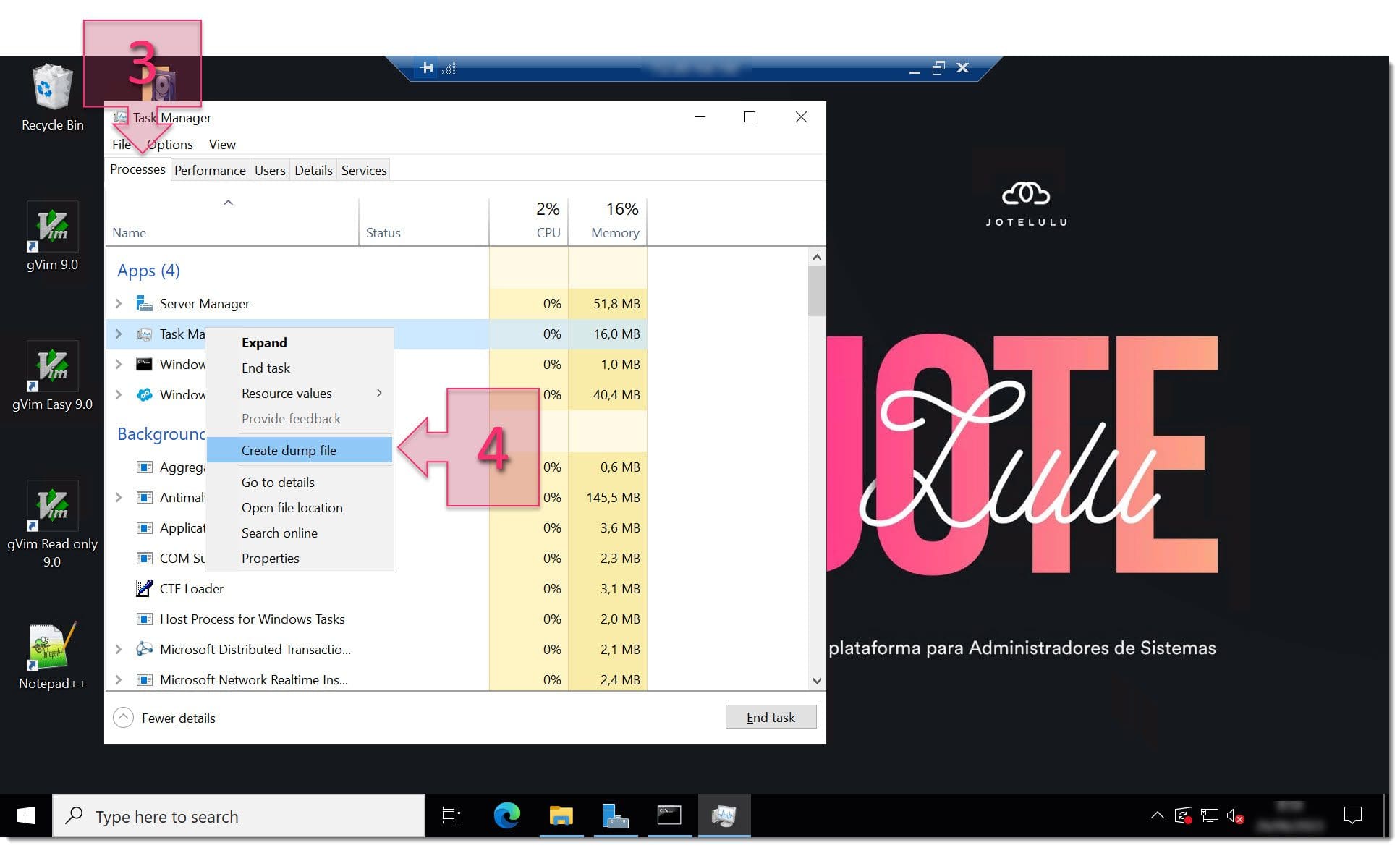

Una vez se esté en el administrador de tareas se debe ir a la pestaña de «Processes» (3). Se debe localizar el proceso que nos interese y hacer clic con el botón derecho sobre el mismo y hacer clic en la opción «Create Dump File» (4).

Paso 1. Creamos un nuevo volcado haciendo clic en la opción Create Dump File del Task Manager

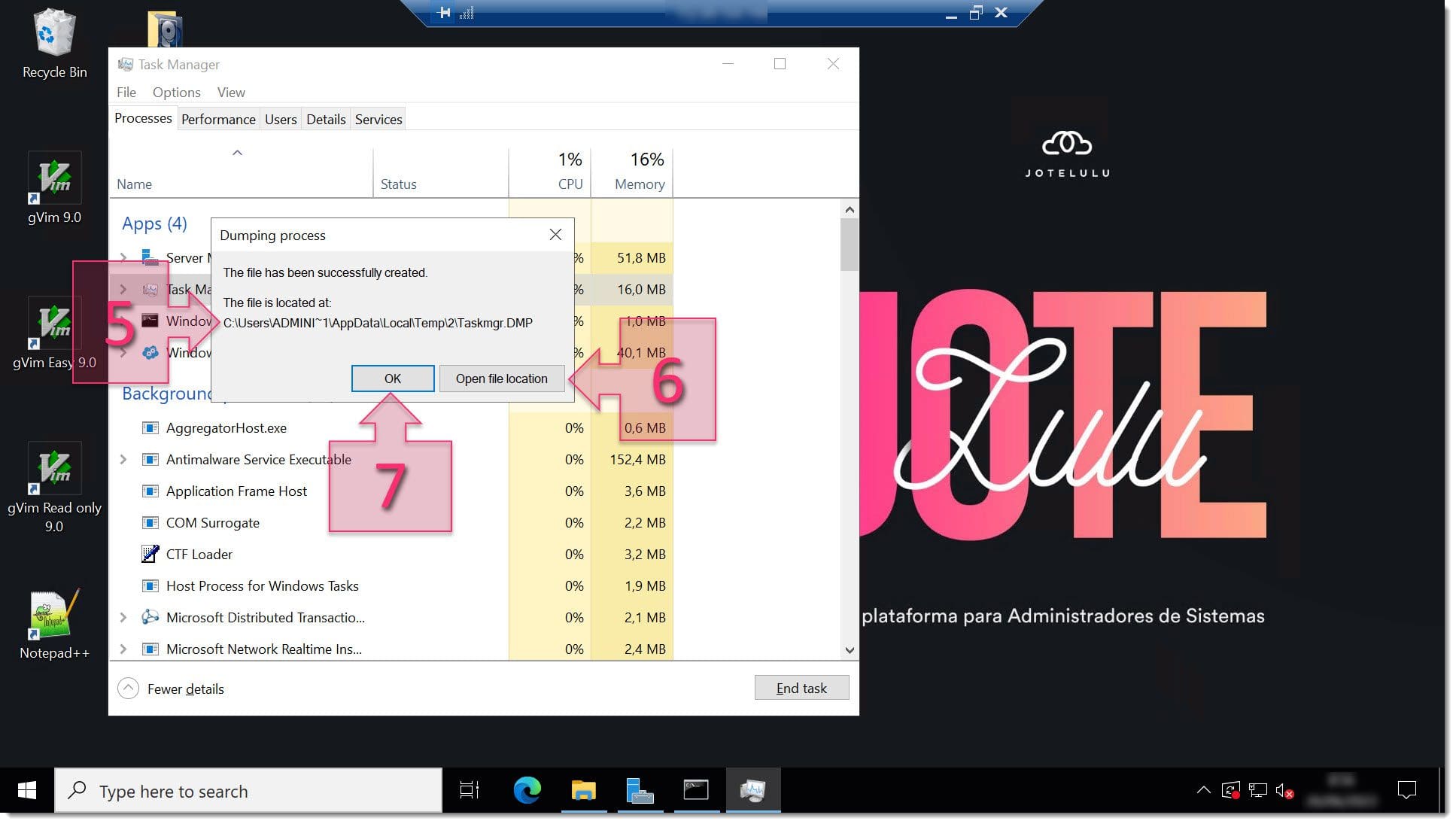

En este momento se muestra una ventana emergente en la que se mostrará la ruta donde se ha guardado el volcado (5), que como se puede ver tiene extensión “dmp” (dump), pudiendo abrirse la ruta hasta el fichero haciendo click en “Open file location” (6) o cerrar la ventana haciendo clic en “OK” (7).

Paso 1. Revisamos que se haya guardado el volcado de memoria y accedemos a la carpeta contenedora

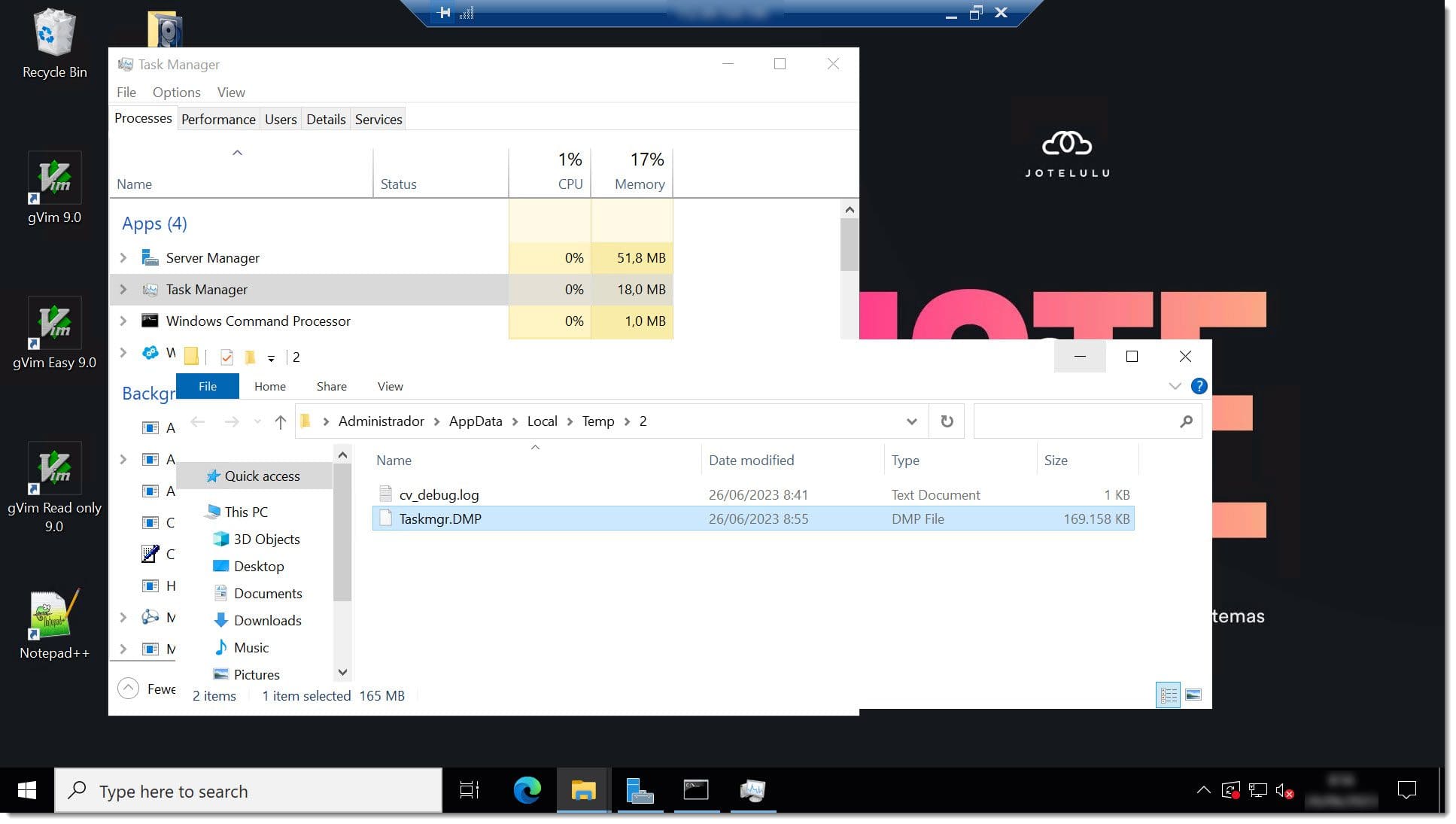

Si vamos a ver el fichero en sí, hay dos observaciones que podemos hacer:

- Por un lado, que los ficheros de volcado quedan generados en las carpetas temporales.

- Que el tamaño de los procesos puede ser bastante grande, como, por ejemplo, en el caso del “Task Manager”, que es el que he elegido al azar ha tenido un tamaño de 169MB.

Paso 1. Revisamos el fichero de volcado de memoria

Con esto ya tendríamos el volcados disponible para poder analizarlo con detenimiento.

Conclusiones:

A lo largo de este tutorial hemos visto cómo hacer un volcado de memoria de un proceso de Windows.

De esta manera, en caso de que tengamos alguna sospecha, o de que simplemente queramos hacer una auditoría de algún proceso, podremos hacer este procedimiento y extraer información valiosa para el troubleshooting de la aplicación, servicio o del propio sistema, mediante el estudio del volcado.

En este pequeño artículo hemos hablado de cómo extraer la información de un proceso, pero seguiremos hablando de cómo podemos analizarlos u otros procesos relacionados.

Si tienes cualquier problema puedes ponerte en contacto con nosotros para que ayudemos en la medida de lo posible.

¡Gracias por leernos!