Continúa leyendo si quieres descubrir que es y para qué sirve el Editor de Registro de Windows.

El Registro de Windows es uno de los puntos más importantes de los sistemas de Microsoft Windows, y a su vez es uno de los grandes desconocidos por la mayoría de los usuarios e incluso algunos administradores.

El Registro es una base de datos donde Windows almacena gran cantidad de información sobre configuraciones de aplicaciones, hardware o del propio sistema operativo. De hecho, todas las configuraciones en las que podamos pensar, que hayamos configurado o que vayamos a configurar en el futuro se almacenan en propios registros de Windows.

El registro de Windows fue lanzado el 31 de diciembre de 1994 junto con Windows 3.11 y sigue estando en las versiones actuales de Windows, tanto en las ediciones de cliente como en las de servidor.

Antes de que apareciera, en las versiones primitivas de Windows y MS-DOS, los ajustes del sistema y de las aplicaciones se almacenaban en ficheros de configuración (.ini) que eran básicamente listados de configuraciones en modo texto y que permitían modificar configuraciones específicas.

Algunos de estos ficheros se encontraban en espacios compartidos y permitían cambiar el comportamiento del equipo de cara a todos los usuarios, impidiendo además una configuración especial para usuarios concretos.

Esto hacía que, para cambiar una configuración, se tuviera que editar un fichero entre una gran cantidad de ficheros y, además, teniendo en cuenta la exposición de la seguridad que suponía tener todos los archivos de configuración en un mismo espacio compartido.

La aparición del registro de Windows trajo consigo múltiples ventajas, entre las que se puede destacar el tener un repositorio único o el disponer de un estándar de modificación y configuración para todos los elementos, usando para ello RegEdit (Register Editor) o Editor de Registro, una herramienta de la que hablaremos largo y tendido en el futuro.

La estructura del registro permite hacer configuraciones distintas para cada usuario, cargando dichas configuraciones cuando el usuario abre sesión, y permite un nivel bastante grande de granularidad en las configuraciones de programas, aplicaciones, sistema, etc.

La estructura de la base de datos de registro es como un árbol invertido, tantas veces referenciado en informática, y permite, con cierto grado de experiencia, conocer toda la estructura, pudiendo localizar cualquier configuración de manera más o menos sencilla; aunque aquí he de decir que la curva de aprendizaje no es sencilla y la curva de olvido es mucho más acuciada.

El registro, además, tiene distintos elementos que permiten hacer copias de seguridad parciales o completas, e incluso exportar las configuraciones de un equipo para importarlas en otro distinto o en el mismo tras un error fatal.

Cuando hablamos de que el Registro de Windows trabaja como una base de datos, nos referimos no solo a la forma en que se almacena la información, a la que ya nos hemos referido anteriormente, sino también a la forma en que se gestionan las operaciones con él. Podemos hablar por ejemplo de la forma en que se asegura de que se mantenga la integridad de las entradas de la base de datos, impidiendo que se escriba una misma clave desde dos puntos a la vez, mediante el bloqueo del recurso, encolando la petición del siguiente editor. De esta manera, y mediante el uso de las propiedades ACID, tan referenciadas.

NOTA: Las propiedades ACID, así conocidas por sus siglas en inglés, hacen referencia a las propiedades que deben tener una base de datos para considerarse transaccional. Atomicity (Atomicidad), Consistency (Consistencia), Isolation (Aislamiento), Durability (Permanencia).

Las versiones más nuevas del Registro de Windows permiten operaciones transaccionales basadas en los principios ACID con las que se puede hacer la dupla Commit/Abort por la cual se cerrará la operación de manera correcta mediante el Commit, o de lo contrario se revocará el cambio mediante una sentencia Abort que volverá al estado anterior.

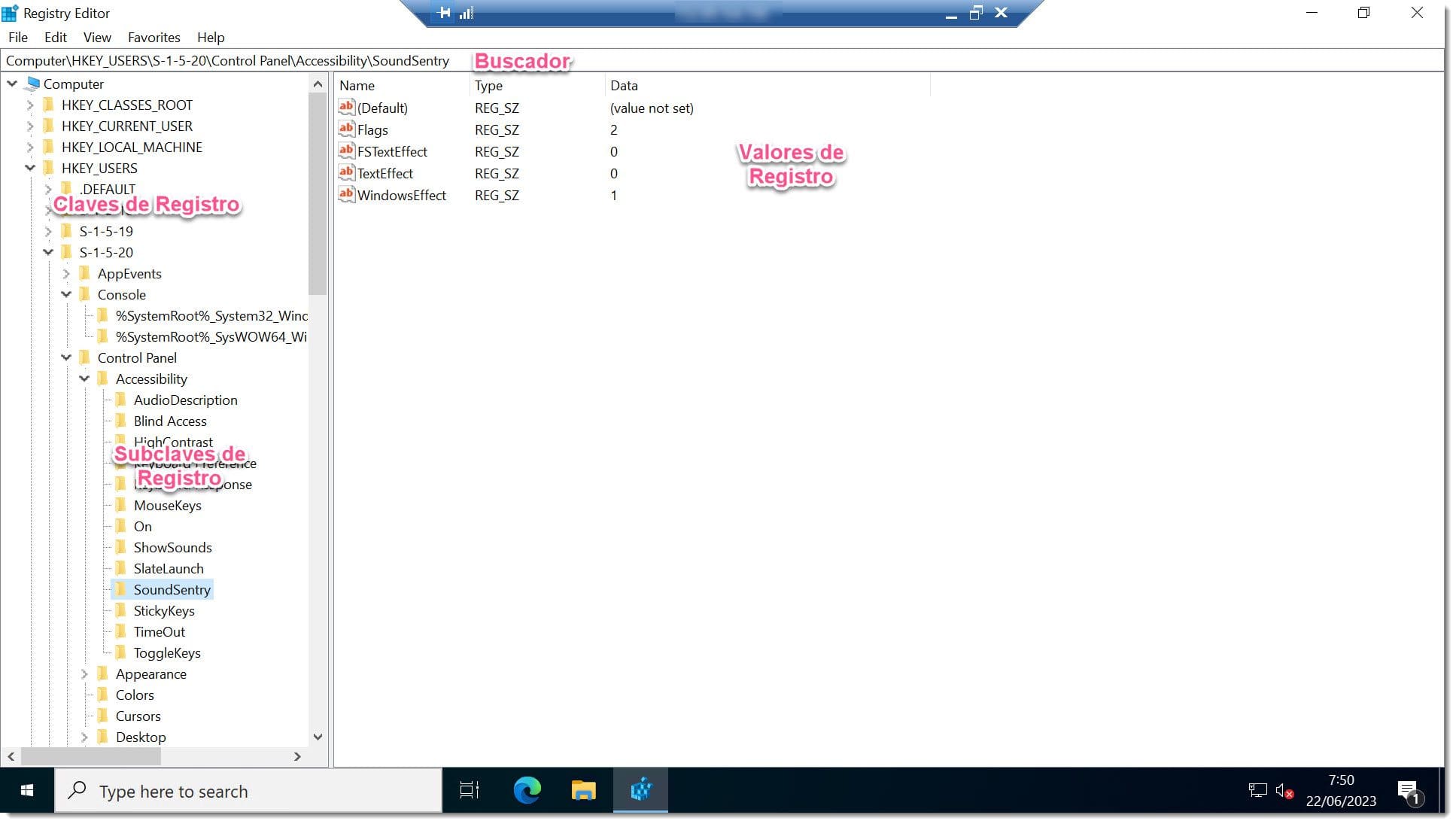

La estructura del Registro:

La estructura del registro de Windows, a pesar de tener gran cantidad de datos, se compone de tres elementos dependiendo de cómo se mire:

- Las claves.

- Las subclaves.

- Los valores.

Imagen. Disposición de la ventana del Registro de Windows

Las claves de un registro son, por decirlo de manera sencilla, unas carpetas que albergan distintos elementos, que son valores de configuración, otras claves, etc. Siendo esta estructura de clave dentro de clave la que propicia la estructura de árbol que hemos referenciado previamente y de la que hablaremos un poco más adelante.

Las subclaves son básicamente claves que encontramos dentro de otras claves, por lo que no comentaremos más a este respecto.

Los valores de registro son duplas, o pares de nombres y datos que se encuentran almacenados dentro de las claves y subclaves de registro. Los valores de registro poseen un nombre único con un dato en su interior que puede estar compuesto por cadenas de texto, valores decimales, binarios, etc.

Las rutas del Registro siempre son absolutas, o sea, que parten de la raíz del registro, y esto es así porque en muchos casos tenemos varias rutas que son prácticamente iguales, aunque parten de distintas carpetas raíz. La estructura de las rutas usa los mismos separadores de contra barra “\” usados en las rutas de carpetas de Windows, y lógicamente no es por casualidad.

La estructura del registro parte de un nombre de clave y dentro de esta tendremos otras claves y unos valores que tendrán unas configuraciones, que pueden ser valores decimales, binarios, o hexadecimales, por lo que no siempre será trivial hacer una configuración en dichos valores.

Como curiosidad, debemos decir que el registro de Windows no es tipado, o sea, que no distingue mayúsculas de minúsculas, por lo que al editarlo no deberemos tener cuidado en este sentido aunque siempre es bueno ser pulcro en la edición para no tener problemas cuando vayamos a sistemas que sí tengan estos requerimientos (por ejemplo, GNU/Linux).

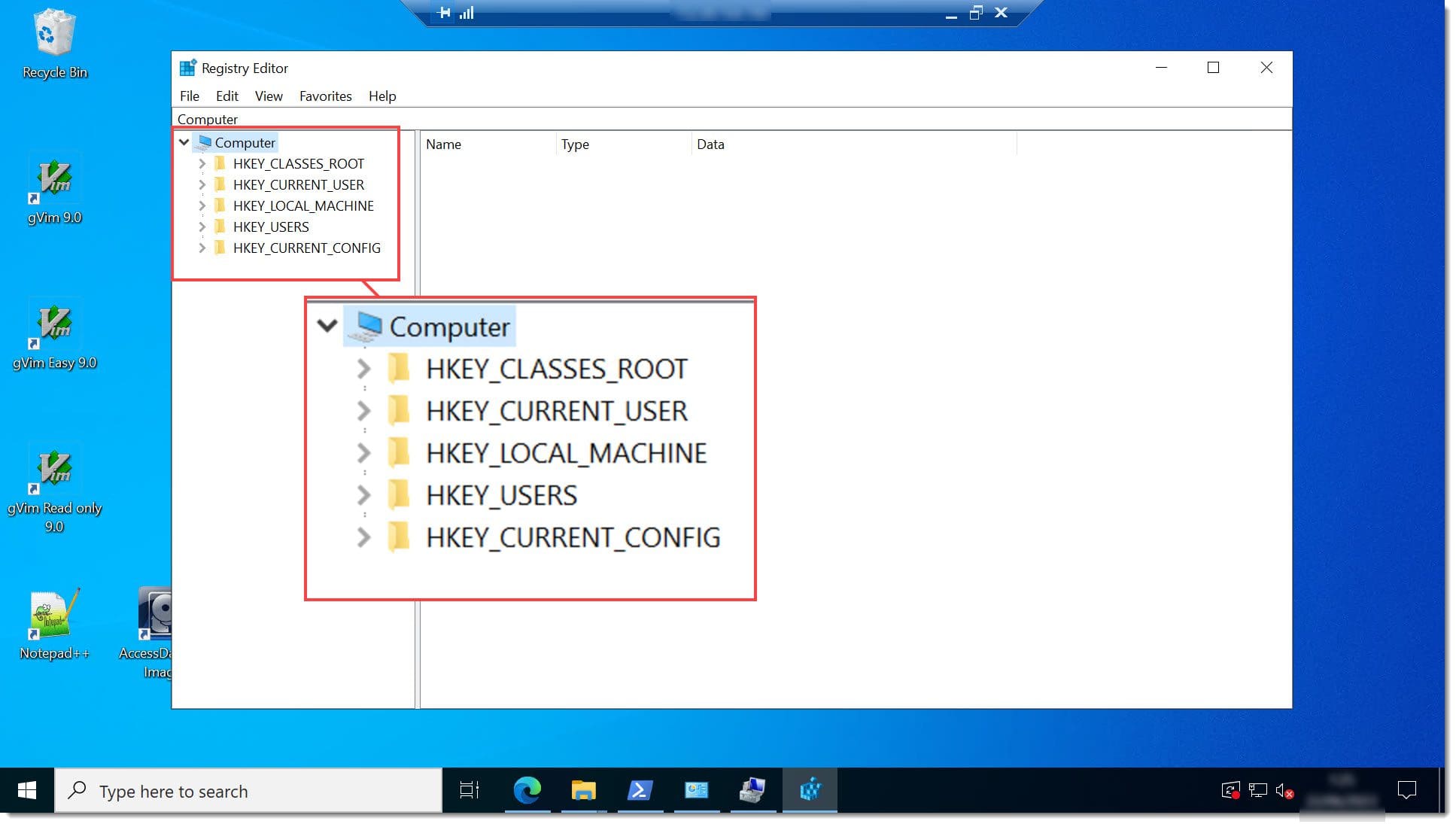

Las claves de los sistemas Windows son iguales, al menos en lo que refiere a su raíz, tanto en sistemas cliente como servidor, por lo que al aprender a manejarnos en un entorno nos aprendemos a manejar en todos, siendo esto una gran ventaja.

NOTA: Sobre el tema de la edición, se debe decir que todas las claves de registro pueden restringirse mediante distintos métodos como privilegios del usuario, tokens de seguridad, directivas de seguridad o ACL.

Imagen. Detalle de las claves de registro disponibles en Windows 10 o Windows Server 2022

Siempre veremos las siguientes claves:

- HKEY_CLASSES_ROOT (HKCR)

- HKEY_CURRENT_USER (HKCU)

- HKEY_LOCAL_MACHINE (HKLM)

- HKEY_USERS (HKU)

- HKEY_CURRENT_CONFIG (HKCC)

NOTA: Entrecomillados añadimos los acrónimos por los que suelen verse en documentación oficial de Microsoft y distintos libros.

A continuación, vamos a repasar brevemente cada una de estas claves, ordenándolas de la manera en que se muestran en la consola:

- HKEY_CLASSES_ROOT: que de modo abreviado se suele referenciar como “HKCR” es la clave de registro que contiene toda la información sobre las aplicaciones registradas dentro de nuestro sistema operativo. Aquí tenemos, por ejemplo, la clásica vinculación de tipos de archivos. En realidad, HKEY_CLASSES_ROOT es la unión de HKLM\Software\Classes y HKCU\Software\Classes.

- HKEY_CURRENT_USER: También conocido por su abreviatura “HKCU”, es la rama del registro que almacena las configuraciones específicas del usuario que tiene la sesión iniciada en el momento actual.

- HKEY_LOCAL_MACHINE: Comúnmente abreviado como “HKLM”, es la rama del registro que almacena las configuraciones específicas del equipo local, tal como indica el nombre. Aquí encontraremos información sobre configuraciones de sistema, del software o el hardware, siendo algunas de las informaciones volátiles, generándose y destruyéndose en cada inicio.

- HKEY_USERS: También conocido como “HKU”, es la rama que contiene todas subclaves correspondientes a las claves de cada perfil de usuario creado en el sistema y que se carga en “HKEY_CURRENT_USER”.

- HKEY_CURRENT_CONFIG: Abreviado como “HKCC”, es una rama del registro que no almacena ninguna información en sí, sino que actúa como un puntero a una clave de registro que mantiene la información sobre el hardware que se está utilizando en la sesión actual.

Por otro lado, los elementos que pueblan los valores pueden ser diversos en función de la longitud, el tipo de codificación, siendo los siguientes los tipos disponibles:

- REG_BINARY: Datos binarios en cualquier formato.

- REG_DWORD: Número de 32 bits.

- REG_DWORD_LITTLE_ENDIAN: Número de 32 bits en formato little-endian.

- REG_DWORD_BIG_ENDIAN: Número de 32 bits en formato big-endian.

- REG_EXPAND_SZ: Cadena terminada en null que contiene referencias no expandidas a variables de entorno.

- REG_LINK: Cadena Unicode terminada en null que contiene la ruta de acceso de destino de un vínculo simbólico.

- REG_MULTI_SZ: Secuencia de cadenas terminadas en null.

- REG_NONE: Se usa si no hay ningún tipo de valor definido.

- REG_QWORD: Número de 64 bits.

- REG_QWORD_LITTLE_ENDIAN: Número de 64 bits en formato little-endian.

- REG_SZ: Cadena terminada en null.

A lo largo de próximos artículos y tutoriales seguiremos tratando el Registro de Windows.

Conclusiones:

A lo largo de este artículo, hemos visto que es y para qué sirve el Editor de Registro de Windows, uno de los puntos más importantes de los sistemas de Microsoft Windows, y a su vez es uno de los grandes desconocidos.

Hemos hablado lo básico sobre su composición uso y dejamos para los tutoriales el hablar de la parte práctica de este.

Si tienes cualquier problema puedes ponerte en contacto con nosotros para que ayudemos en la medida de lo posible.

¡Gracias por leernos!