Descubre cómo proteger tus dispositivos y unidades para evitar que el acceso a los datos incluso en caso de pérdida o robo gracias a Bitlocker.

Seguramente estés más que cansado de leer y oír que la seguridad debe ser un factor determinante en nuestras vidas, tanto en lo empresarial como en lo personal, que todas las precauciones y todas las medidas de seguridad son pocas para combatir a los atacantes que acechan por todas partes. Si, sé que soy muy pesado, me lo dice mucho mi mujer.

Supongamos que tenemos una carísima Surface Laptop Studio último modelo, tope de gama y con todos los extras posibles; un portátil de casi 5.000€ de coste en tienda, lo cual por muy bueno que me parezca el dispositivo, es una auténtica barbaridad.

Supongamos que vamos a visitar a un cliente para enseñarle toda la información del proyecto que vamos a empezar a realizar con él, y que dentro del portátil llevamos toda la información del proyecto: llevamos los planos, los diseños, todos los requisitos y especificaciones, todos los anexos asociados y datos del cliente.

Supongamos también que en ese mismo portátil llevamos información de otros clientes, por ejemplo, la típica Excel o base de datos en la que llevamos toda la información de nuestros clientes, en la que se definen nombre de la empresa, persona de contacto, otros datos asociados, y datos de presupuestos, pedidos, etc.

Ahora, supongamos que paramos en una gasolinera y que una vez hemos repostado tenemos que entrar dentro a pagar, y que, en ese breve lapso, nos roban el portátil del coche; por ejemplo, porque cometimos un error muy común: dejarlo en el asiento del copiloto.

Esta situación no es para nada anómala, por desgracia es bastante más común de lo que creemos y las consecuencias de dicho evento dependen de una simple operativa. Porque claro, no es lo mismo que nos hayan robado el portátil y ahí termine el problema, que el que nos hayan robado el portátil y además puedan acceder a la información que este contenía.

En el caso de que los “ladrones” puedan acceder a la información, podemos encontrarnos con escenarios tan poco agradables como encontrarnos con que los datos han sido filtrados públicamente, con lo que nos exponemos a posibles sanciones de RGPD además de la pérdida de confianza en nuestra empresa; puede que fuera un “robo” dirigido y que la competencia se haga con nuestros datos, etc.

Pero… ¿Qué pequeña operativa puede salvarnos de estos funestos escenarios y que todo quede solo en un molesto robo?

Bien, pues es el simple hecho de activar Bitlocker, una solución para la protección de datos en dispositivos Microsoft tanto de uso empresarial como personal.

Pero… ¿qué es Bitlocker?

Bitlocker es una característica de protección de datos que se integra de manera nativa en el sistema operativo y que permite evitar el robo de información mediante el cifrado del disco sobre el que se ha configurado.

Dicho de otra manera: Bitlocker nos permite evitar que un usuario no autorizado acceda a nuestros datos incluso aunque desmonte el disco duro y lo introduzca en otro equipo, ya que los datos estarán cifrados.

Bitlocker puede trabajar con equipos de distinta índole, tal como ha demostrado desde su aparición el 30 de junio de 2007 de la mano de una actualización en Windows Vista, pero trabaja de manera óptima en dispositivos que disponen de la versión 1.2 o superior del módulo de plataforma segura (TPM).

NOTA: El “TPM”, Trusted Plataform Module, o módulo de plataforma segura en español, es un pequeño chip que se integra en la placa base de los equipos modernos y que permite almacenar claves de cifrado para el sistema operativo y de esta manera proteger de mejor manera la privacidad de nuestros datos más sensibles.

Trabaja de manera óptima porque TPM permite proteger de mejor manera las claves usadas por el sistema operativo; además, en los casos que no se disponga de TPM 1.2 o superior, puede ser necesario usar llaves USB para almacenar claves de recuperación y se pueden recuperar de determinados eventos del sistema.

Una de las grandes ventajas que nos proporciona el uso de Bitlocker, más allá de que encripte los datos e imposibilite el acceso a estos aunque el disco duro sea extraído del dispositivo y se monte en otro equipo, es que nos permite detener la ejecución del arranque del sistema a la espera de claves de acceso que desbloqueen el acceso al disco y por tanto permitan continuar con el proceso de arranque.

¿Qué requerimientos necesitamos para ejecutar Bitlocker?

Para comenzar, tal como hemos comentado, para un comportamiento óptimo deberíamos disponer de un módulo de plataforma segura (TPM) 1.2 o superior, ya que si no, no tendremos ciertas dependencias de llaves USB, pero aun no disponiendo de TPM 1.2 podremos seguir operando con Bitlocker.

Además, en caso de usar TPM, debemos disponer de UEFI o BIOS compatible con TCG (Trusted Computing Group) ya que de esta manera se establecerá una cadena de confianza en el arranque previo al sistema operativo, y tanto para aquellos que tengan TPM como los que no, se debe disponer de posibilidad de lectura y escritura sobre USB dado que se deben poder escribir cadenas de recuperación y similares en este tipo de dispositivos.

El disco duro de sistema operativo sobre el que se vaya a trabajar deberá disponer al menos dos particiones, una inicial que contenga el sistema que deberá estar particionada con sistemas de ficheros NTFS y otra unidad que contendrá los ficheros de arranque del sistema con un tamaño aproximado de unos 250MB/500MB. Hay que decir que estas particiones se crean de manera automática durante el proceso de instalación del sistema.

Por otro lado, los sistemas operativos que pueden hacer uso de Bitlocker son los siguientes:

- Versiones Profesional, Ultimate y Enterprise de Windows 7, Windows Vista, Windows 10 y Windows 11.

- Versiones Windows Server 2008 y superiores.

¿Cómo puedo habilitar Bitlocker en mi equipo?

Bueno, la respuesta a esta pregunta, como suele suceder en sistemas Windows, no es única.

Para comenzar, diremos que lo podemos habilitar mediante políticas de grupo para aquellos equipos que estén agregados a un dominio de AD DS, cosa que seguramente trataremos en algún tutorial en el futuro.

Por otro lado, debemos diferenciar entre los dispositivos con versiones más antiguas de Windows, como por ejemplo Windows 7 y los más actuales.

En el caso de Windows 7, por ejemplo, necesitaremos preparar el TPM, cosa que puede presentar algunos inconvenientes durante el despliegue inicial. Para empezar, seguramente debamos acceder a la BIOS o a UEFI y activar el módulo TPM y es posible igualmente, que necesitemos instalar algún controlador adicional dentro del sistema operativo. Además, tras esto, es posible que se nos soliciten varios reinicios para dejar el equipo preparado.

Una vez hecho esto, se podrá seleccionar la unidad sobre la que se quiere desplegar Bitlocker y seguir una operativa más o menos simple y muy similar a la que haríamos en dispositivos con sistemas operativos más modernos.

En el caso de Windows 10 u 11, o incluso del no tan moderno (por no decir “anciano”) Windows 8 u 8.1, se prepara de manera automática durante la instalación por lo que no será complicado habilitarlo, y bastará con seleccionar la unidad sobre la que se quiere desplegar.

Configuración de Bitlocker sobre una unidad USB en Windows 10:

En este caso vamos a ver cómo realizar la operativa para habilitar Bitlocker sobre una unidad USB en un sistema operativo Windows 10.

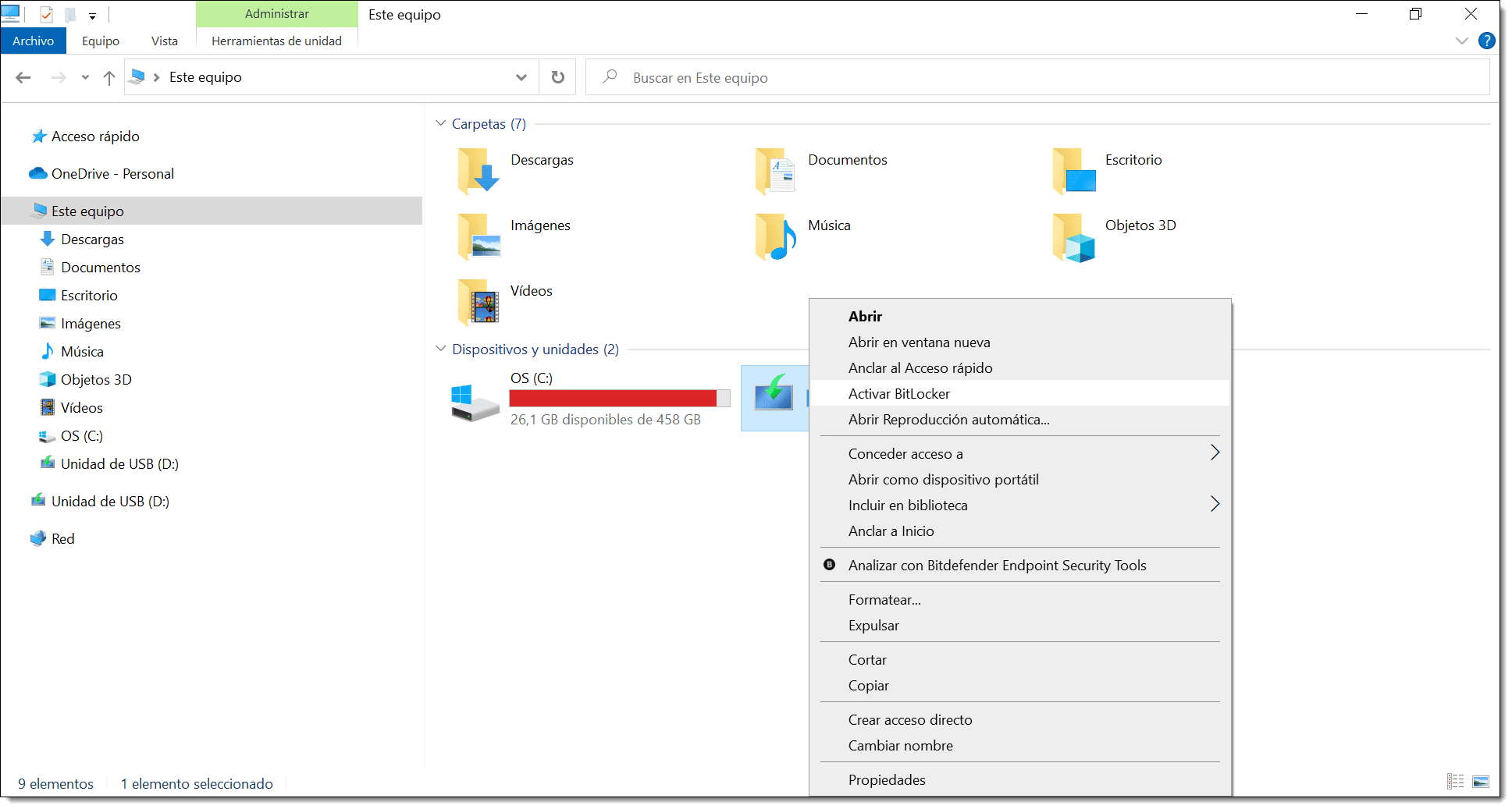

Para comenzar, deberemos ir a un explorador de Windows y una vez hecho esto, hacer clic sobre el botón derecho en la unidad sobre la que queremos activar Bitlocker. Y a continuación debemos seleccionar “Activar Bitlocker”.

Imagen. Seleccionamos la unidad sobre la que activar Bitlocker

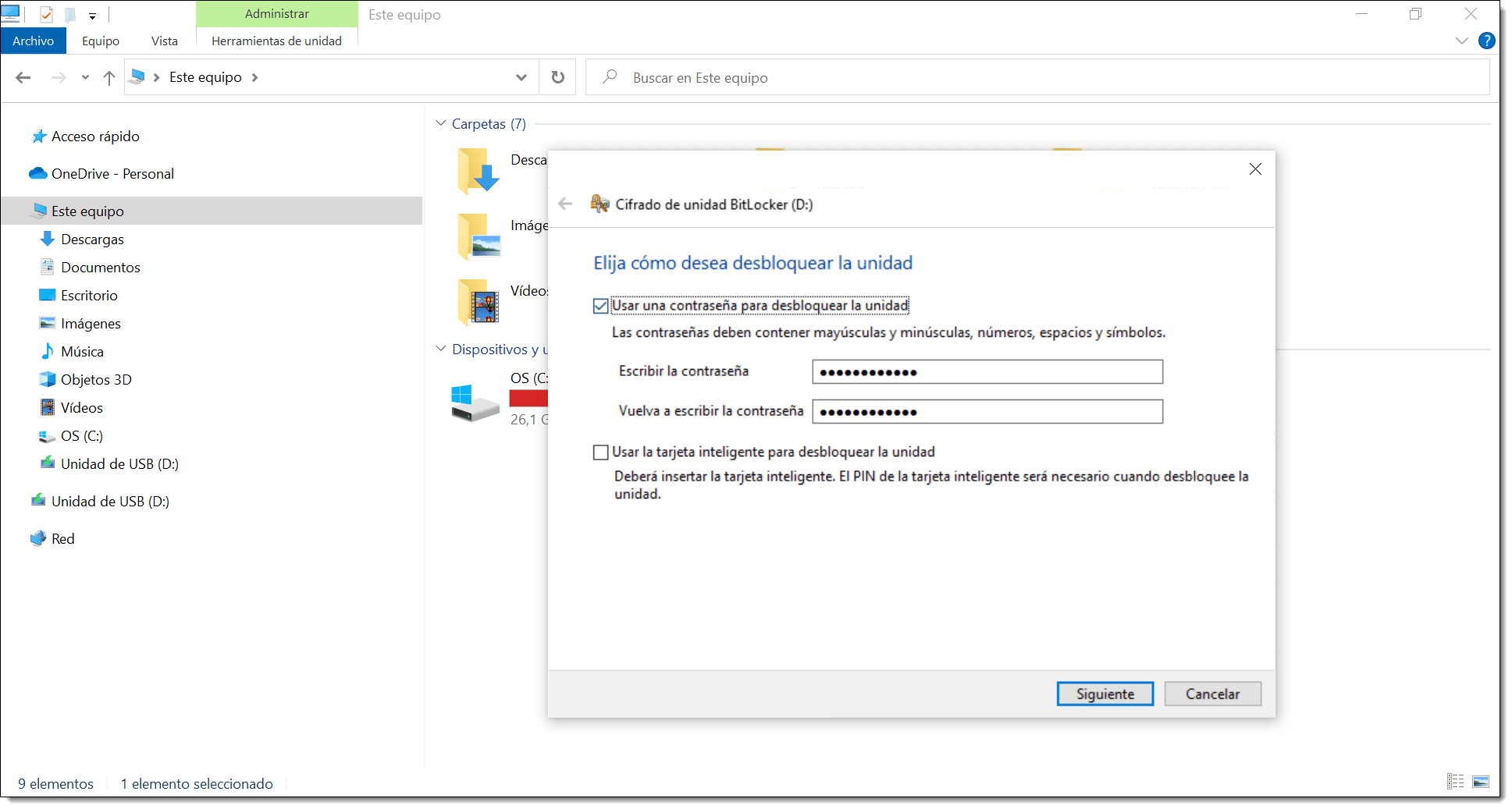

Una vez hecho esto, se abrirá una ventana emergente en la que se debe elegir la forma en que se desea desbloquear la unidad una vez cifrada.

Para ello se muestran dos opciones:

- Usar una contraseña para desbloquear la unidad: Si seleccionamos esta opción debemos introducir la contraseña dos veces.

- Usar la tarjeta inteligente para desbloquear la unidad: En este caso se necesitará tener una tarjeta inteligente, un lector compatible y disponer del pin.

En nuestro caso seleccionamos la opción de la contraseña.

Imagen. Seleccionamos el método de desbloqueo de la unidad cifrada

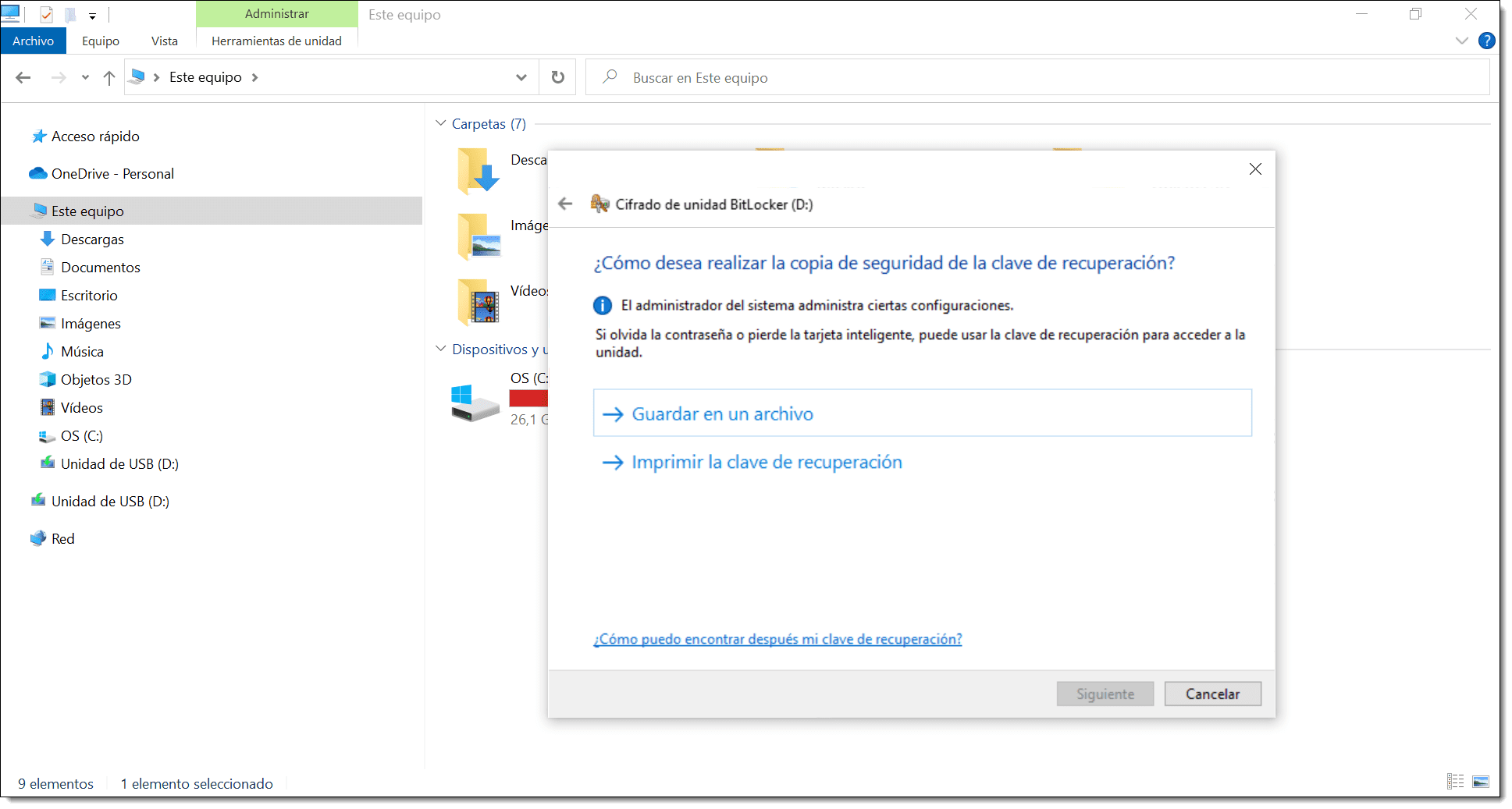

El siguiente paso que se debe dar es el de elegir cómo se quiere guardar la clave de recuperación de la unidad Bitlocker.

Esto consiste básicamente en extraer una copia de la cadena que deberemos usar para recuperar el acceso a la unidad en caso de haber olvidado nuestra clave de acceso.

Disponemos de dos opciones:

- Guardar en un archivo: NO puede guardarse en otra unidad cifrada.

- Imprimir la clave de recuperación: Puede imprimirse a un PDF.

Imagen. Seleccionamos la forma en que se guarda la copia de seguridad de la clave de recuperación de Bitlocker

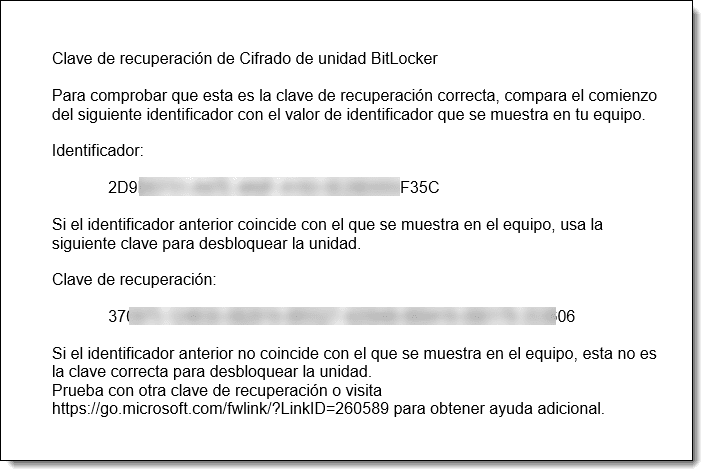

A continuación, podemos ver un ejemplo de clave de recuperación impresa, donde se ve tanto el identificador como la clave de recuperación que se puede usar en caso de no recordar la contraseña.

Imagen. Ejemplo de clave de recuperación de cifrado de unidad BitLocker impresa

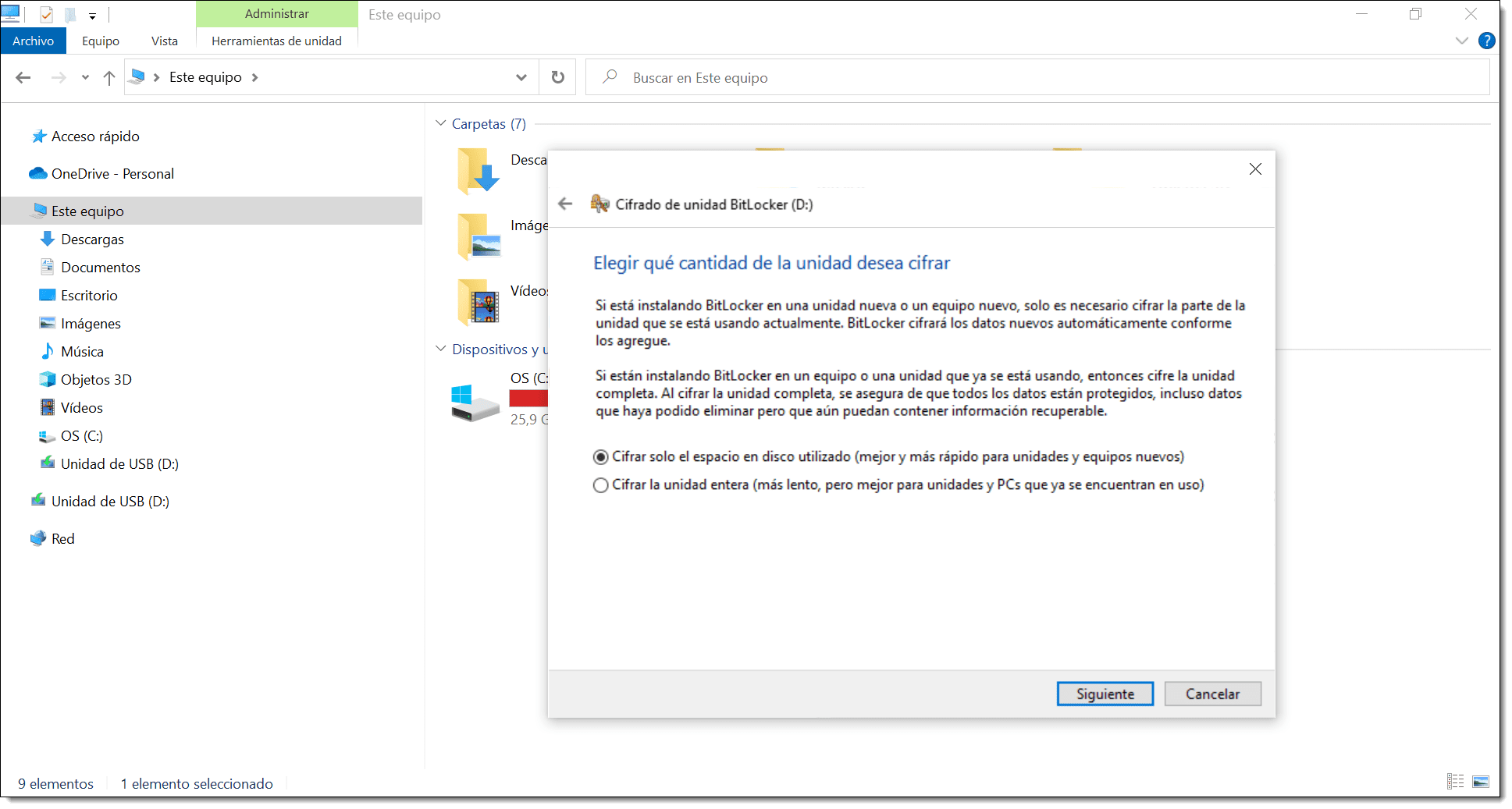

Lo siguiente que se hará es elegir la cantidad de la unidad que se desea cifrar.

En este caso tenemos estas dos opciones:

- Cifrar solo el espacio en disco utilizado: Mejor y más rápido para unidades y equipos nuevos.

- Cifrar la unidad entera: Más lento, pero mejor para unidades y PC que se encuentran en uso.

Imagen. Seleccionamos la forma en que queremos que se cifre la unidad

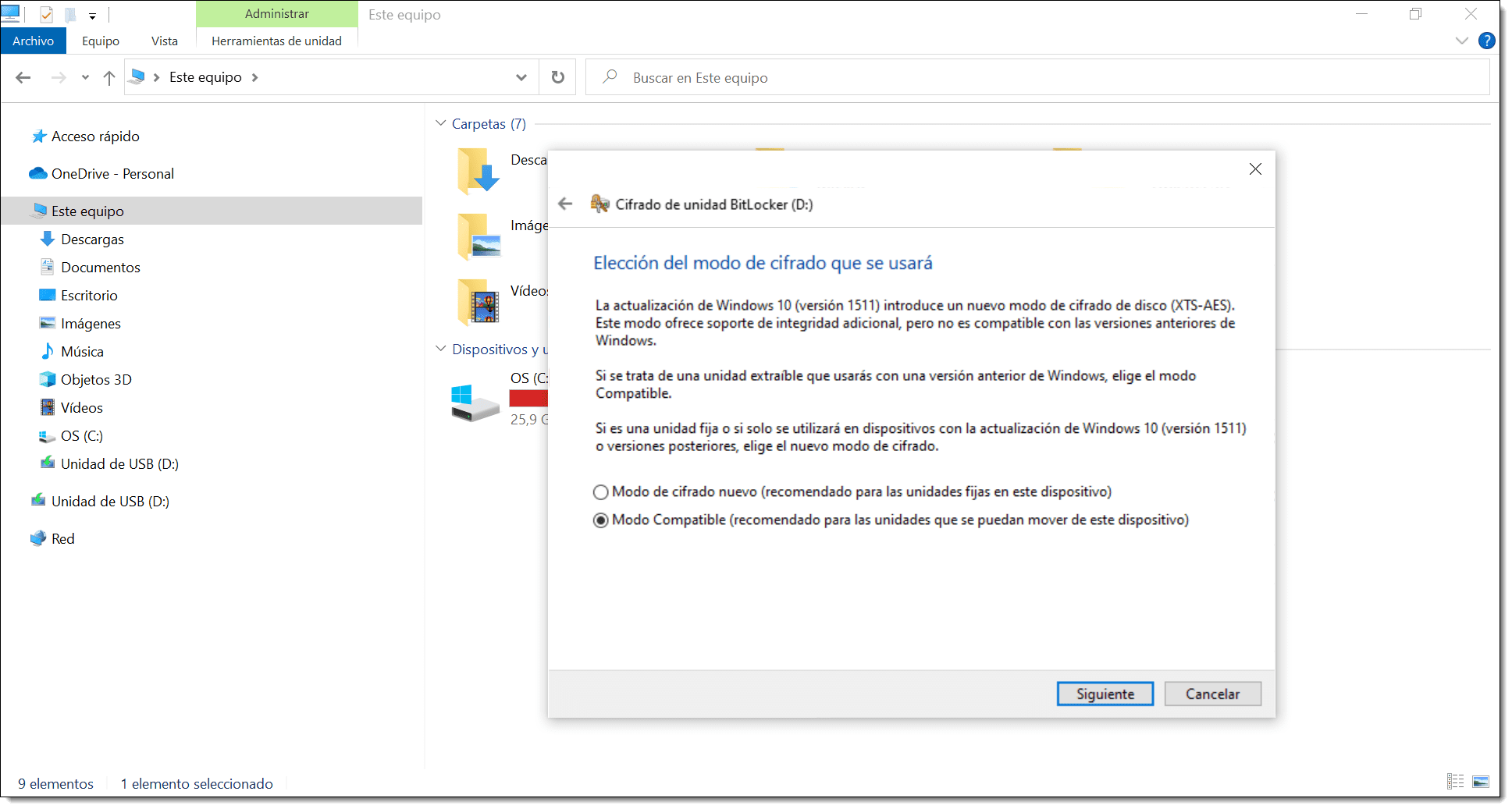

Por último, se debe seleccionar “elección del modo de cifrado que se usará”:

- Modo de cifrado nuevo: Recomendado para las unidades fijas de este dispositivo.

- Modo compatible: Recomendado para las unidades que se puedan mover de este dispositivo.

Básicamente, seleccionaremos la segunda opción cuando necesitemos movernos entre dispositivos, sobre todo cuando sea posible que conectemos la unidad cifrada a sistemas operativos más antiguos.

Imagen. Seleccionamos el modo de cifrado que queremos usar para su compatibilidad

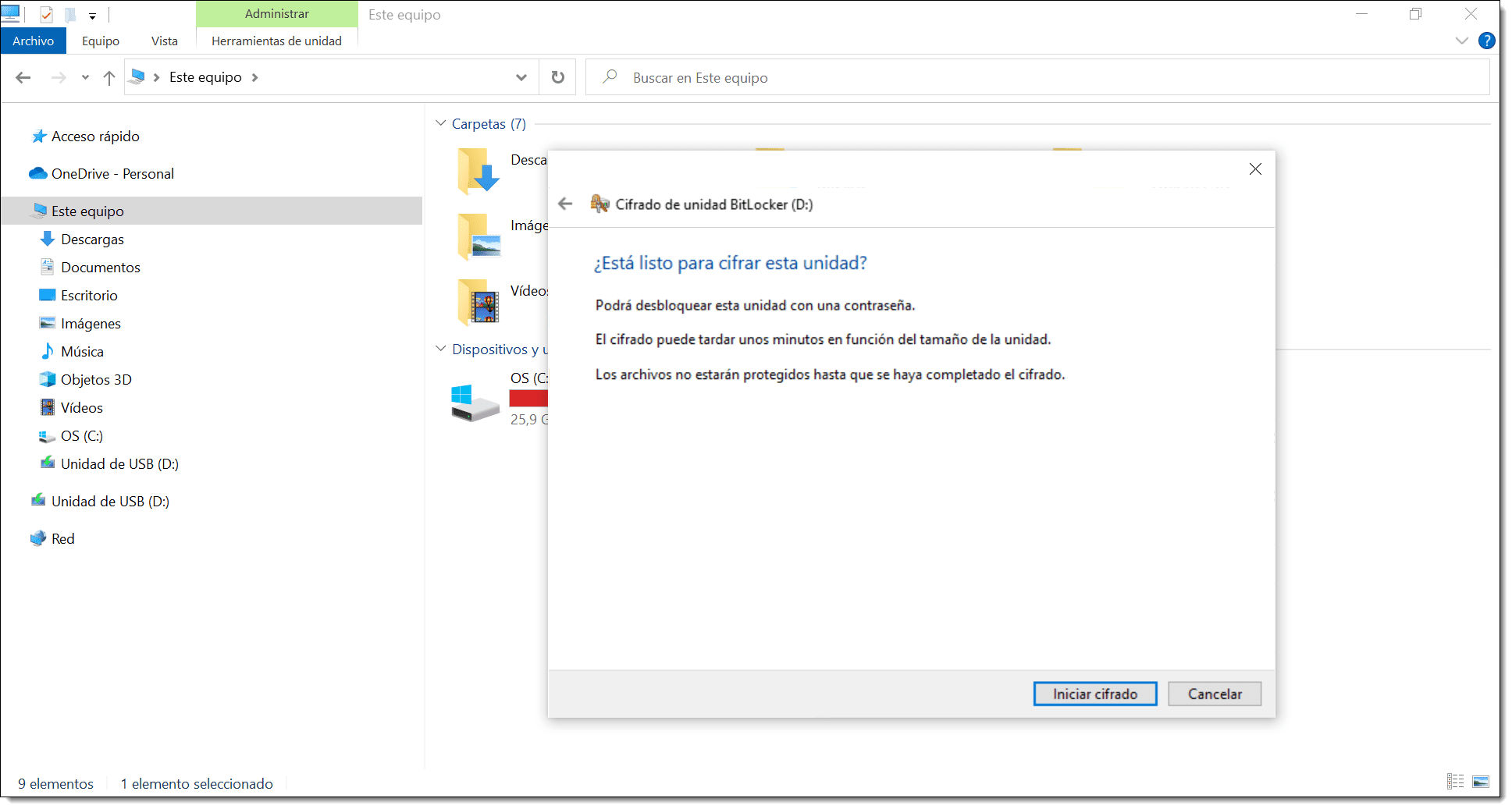

Finalmente, ya solo queda hacer clic en “Iniciar cifrado” e irnos a tomar un café mientras se completa el proceso de cifrado, porque será un proceso largo, sobre todo para unidades grandes.

Imagen. Seleccionamos comenzar el cifrado de la unidad con Bitlocker

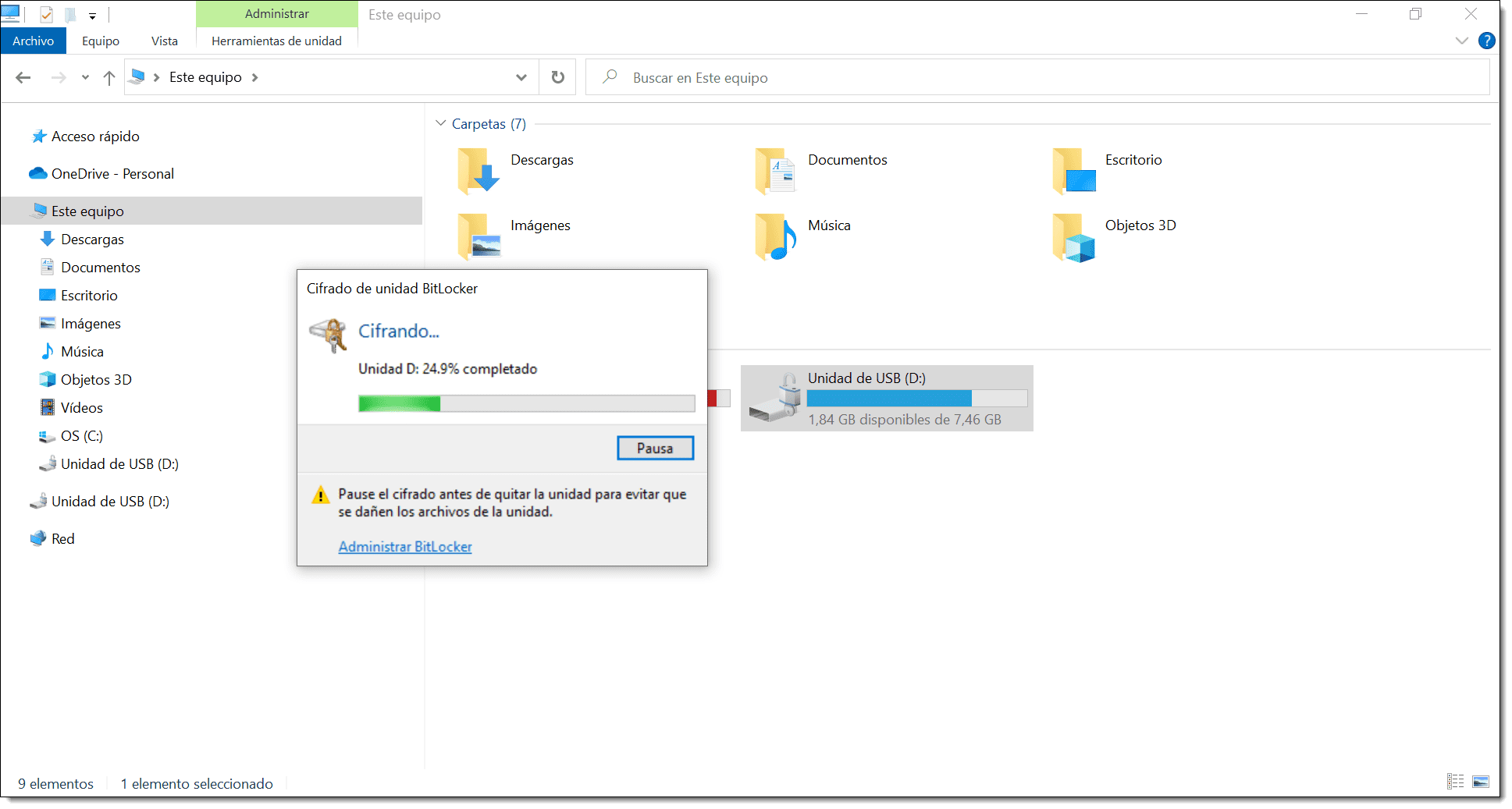

En el momento que se haya lanzado el cifrado, se podrá ver el símbolo del “candado” en la unidad y una ventana emergente con una barra de proceso y el percentil de avance.

Imagen. Comprobamos que en este momento se empieza con el cifrado de la unidad

Con esto ya solo quedaría esperar a que se termine de cifrar la unidad.

Conclusiones:

Tal como hemos visto a lo largo del artículo, Bitlocker es un sistema simple de implementar en equipos modernos que permite mantener a salvo la información contenida dentro de nuestros dispositivos, siendo esto especialmente importante en el caso de los dispositivos como tablets, equipos portátiles y dispositivos como discos duros externos o memorias USB.

En este artículo has podido leer sus ventajas y también cómo implementarlo de manera sencilla en un dispositivo en un Windows 10. Si quieres saber más, consulta nuestro tutorial Cómo configurar Bitlocker en tu cliente Windows.

Esperamos que os haya resultado útil.

¡Gracias por acompañarnos!