Quédate con nosotros para descubrir a lo largo de este breve artículo, Cómo funciona la protección del sistema con Bitlocker y comprender mejor su funcionamiento interno.

Hace poco, escribimos un artículo titulado ¿Qué es Bitlocker y cómo puedes beneficiarte de él? y posteriormente, dada la acogida que tuvo el artículo, escribimos un pequeño tutorial en el que comentábamos Cómo configurar Bitlocker en tu cliente Windows, pero esto nos supo a poco porque no comentamos cómo funciona esta tecnología y cuál es la magia que se esconde tras el bloqueo del acceso a nuestros datos para mantenerlos a salvo del Ojo de Sauron.

NOTA: Aunque se va a hablar de protección de discos, memorias USB, etc., realmente vamos a tratar la protección del sistema completo incluyendo el sistema operativo, centrándonos en la protección del arranque del sistema operativo.

¿Qué es Bitlocker?

Antes de entrar en materia vamos a gastar unas líneas en recordar que es eso de Bitlocker.

Bitlocker básicamente es una característica de seguridad y cifrado que proporciona Microsoft Windows en algunas de sus versiones y que permite a los usuarios proteger los datos contenidos en los discos para, de esta manera, salvaguardar la información contenida en ellos incluso en los casos en los que se pierdan y caigan en manos maliciosas.

Para obrar este milagro, Bitlocker aplica un cifrado avanzado basado en claves, lo cual lo vuelve extremadamente seguro, teniendo como hándicap la posibilidad de que perdamos la clave y por tanto el acceso a los datos, aunque para eso en realidad hay una solución de la que hablaremos más tarde.

Además de bloquear los accesos a los datos, Bitlocker también garantiza que el arranque de nuestro dispositivo es más seguro, por no decir que es completamente seguro.

Un problema peliagudo…

Recordemos también, que tal como se referenció en el artículo Qué es NTFS y sus características principales, el sistema de cifrado de archivos EFS, que es una característica de NTFS proporcionada por Windows Information Protection, se monta tras el arranque del sistema operativo, por lo que el sistema o los datos pueden llegar a ser comprometidos durante el proceso de arranque, produciéndose la situación en la que NTFS y EFS ayudaran a proteger los datos mediante el cifrado de archivos y directorios individuales, pero no son capaces de proteger el disco completo, que podría llegar a ser accedido.

Además, se produce otra situación interesante, y es que NTFS con su opción de cifrado EFS permite cifrar gran cantidad de datos, pero no es capaz de hacer esto con los directorios y ficheros del sistema operativo que quedan siempre desprotegidos, al menos por esta vía.

Si el lector es novel en el mundo Windows, quizá pueda pensar que esto no supone un gran problema, pero en realidad si que lo supone ya que quedan desprotegidos algunos registros del sistema que permitirían llevar esta unidad a otro sistema, montarlo y ejercer acciones de cracking para conseguir acceso a los datos mediante fuerza bruta.

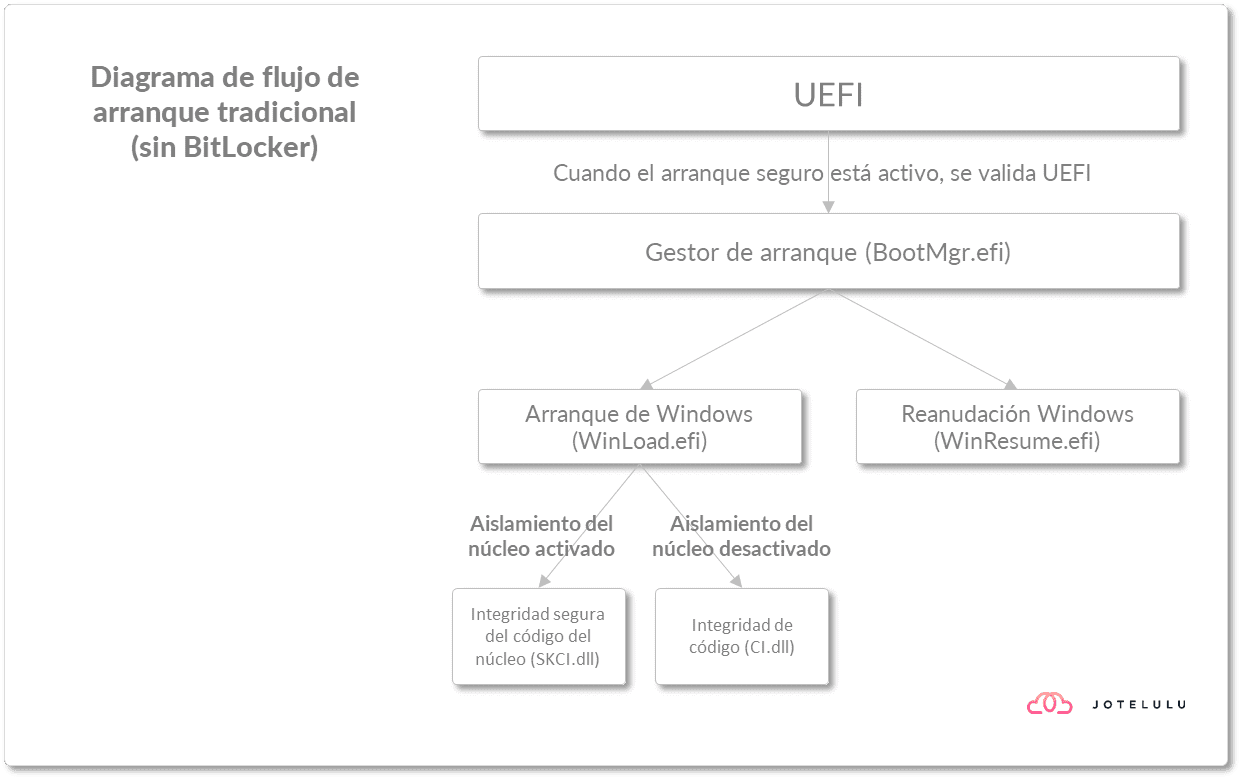

Imagen. Diagrama de flujo de arranque tradicional (Sin BitLocker)

Tal como se puede ver en el flujo de carga de Windows original, durante todo el proceso de carga del sistema operativo no existe ninguna medida de seguridad encaminada a la restricción del acceso al cargador de del SO, más allá de la verificación de firma obligatoria de arranque seguro sin la que UEFI no permite el arranque.

Esto hace que el control de arranque pase por el arranque de Windows (WinLoad.efi) y a continuación se ejecute la validación de Integridad de Código (CI.dll) y ELAM para verificar la firma del antivirus y la integridad de los componentes necesarios para que el sistema operativo termine de arrancar.

Fuera de eso, no se hacen más validaciones, por lo que el sistema es vulnerable.

¿Arranque seguro con Bitlocker?

El arranque seguro proporcionado por Bitlocker garantiza que no se puedan manipular elementos relacionados con el arranque y que, por tanto, la fase previa al arranque del sistema operativo no pueda verse comprometida.

Esta solución proporciona protección frente a distintas amenazas como puede ser por ejemplo el programa maligno (malware), ya que, en caso de producirse una incursión de una de estas amenazas que sea capaz de evadir los controles del ELAM, el servicio de AM será capaz de solventarlo y reparar el acceso para de esta manera bloquear el acceso al sistema operativo.

NOTA: Antes de continuar, debemos tener en cuenta que, para poder usar Bitlocker para cifrar nuestro sistema, debe haber una partición distinta para el arranque que para Windows (lo que viene siendo habitual desde Windows 8). Esta partición debe ser una partición activa, la partición de boot debe tener al menos 250MB y no puede cifrarse ni contener archivos de usuarios. Este tipo de particiones se crean automáticamente en los sistemas operativos de Microsoft cuando existe arranque UEFI.

Se crea una partición EFI de al menos 250MB en los primeros sectores de la unidad, y que se destinará al administrador de arranque del sistema operativo (BootMgr).

Se creará una partición reservada no visible desde utilidades como DiskPart (particionado de disco por defecto en sistemas Microsoft), esta partición es la MSR (MicroSoft Reserved).

Además, se creará una partición de volumen de sistema operativo que será formateada mediante NTFS (New Technology File System), que es la clásica unidad “C:”.

Comúnmente, en los sistemas de Microsoft también se crea una partición de recuperación que contiene distintos archivos necesarios para hacer la vuelta atrás a una versión guardada en caso de ser necesaria, esta contiene ficheros de imagen “.wim” (Windows Image), además de la estructura de programas y utilidades para la recuperación basadas en WinRE.

NOTA: Por supuesto, se pueden cifrar volúmenes adicionales para proteger los datos de posibles intromisiones, aunque este caso no lo revisamos en profundidad en este artículo, tal como hemos comentado anteriormente.

Algo que no hemos comentado en esta parte, pero que sí comentamos en su momento en otros artículos previos, es la necesidad de tener módulo criptográfico TPM para poder ejecutar Bitlocker sin problemas, aunque en “petit comite”, puedo comentar que sí que se puede “puentear” para ejecutar Bitlocker sin este, aunque no es una solución deseable.

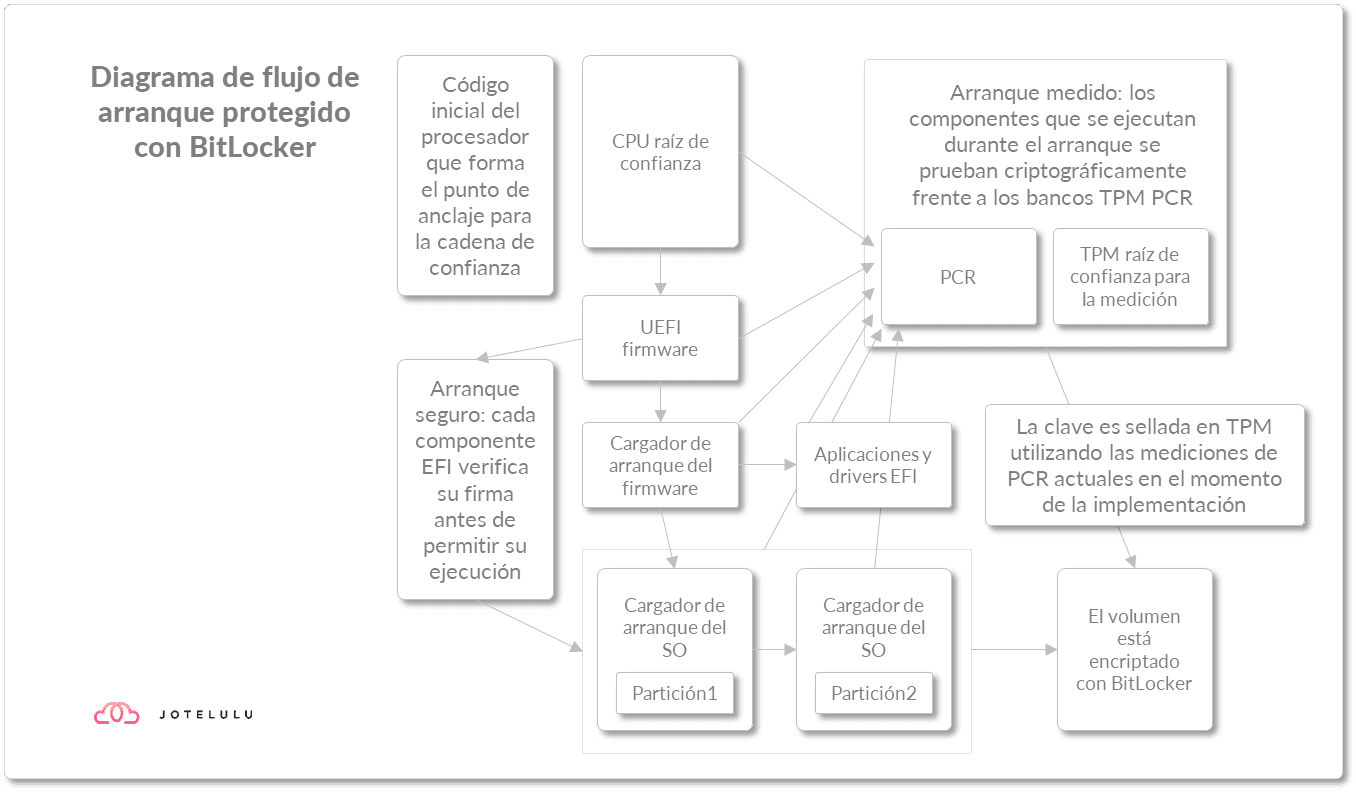

El uso de TPM en el arranque se necesita, ya que el módulo criptográfico es capaz de crear claves criptográficas de manera que solo TPM sea capaz de descifrarlas durante el proceso de arranque, cumpliendo con un ciclo de vinculación de clave a TPM.

La clave queda vinculada al TPM con el que se ha generado y queda vinculada con lo que se llama Storage Root Key (SRK) o Clave Raíz de Almacenamiento, que está constituida mediante un par de claves RSA de 2048 bits de tipo Pública/Privada.

La clave pública es usada para realizar la clave de cifrado de los datos y queda en el exterior del TPM, mientras que para el descifrado de los datos se usa la clave privada que está almacenada en el TPM. Este es el uso clásico de la clave Pública/Privada por lo que no nos extenderemos más en esta parte.

Esta clave asimismo está vinculada a la plataforma a través de los registros de configuración de plataforma (PCR), durante el proceso de sellado de la clave TPM que se realiza en el proceso de arranque de Windows.

Ahora que se tiene bloqueada la clave de manera que está vinculada con el TPM, se puede garantizar que se arrancará el sistema únicamente cuando se tenga el equipamiento apropiado, cuando la plataforma coincida con los valores con los que se produjo el sellado, y con el PCR; si se intenta arrancar el sistema con otro equipamiento, los parámetros de arranque cambiarán, motivo por el que el TPM no abrirá la clave para descifrar la unidad.

Y este es el proceso por el que podemos decir que no es recomendable usar Bitlocker sin módulo TPM, porque al final no se puede sellar la plataforma de manera efectiva.

Si el hardware es el correcto, se arranca el equipo sin problemas, porque tras haber pasado las verificaciones del TPM y la correspondencia de las claves al hardware con el que se está trabajando, pasa a lanzarse el arranque seguro, en el que el cargador de arranque pasa a seleccionar la partición de sistema con la que se va a arrancar y se pasa a la carga de drivers, y a continuación del sistema operativo en sí.

Imagen. Diagrama de flujo de arranque con BitLocker

Conclusiones:

Tal como hemos visto a lo largo del artículo, «Cómo funciona Bitlocker», Bitlocker es un sistema simple que permite mantener a salvo la información contenida dentro de nuestros dispositivos, siendo esto especialmente importante en el caso de los dispositivos como tablets, equipos portátiles y dispositivos como discos duros externos o memorias USB.

En este artículo has podido descubrir un poco más sobre su funcionamiento, y complementar la información que ya descubriste en nuestro artículo ¿Qué es Bitlocker y cómo puedes beneficiarte de él? y nuestro tutorial Cómo configurar Bitlocker en tu cliente Windows.

Esperamos que os haya resultado útil.

¡Gracias por acompañarnos!