Descubre algunas de las mejores herramientas de seguridad en redes que pueden ayudarte a comprobar la seguridad de red y mantener tu infraestructura segura frente a los atacantes. Herramientas como TCPDump, WinDump, Nmap, WireShark, Aircrack-ng, Kali Linux que te ayudarán a hacer test de intrusión para detectar puntos débiles y poder reforzarlos.

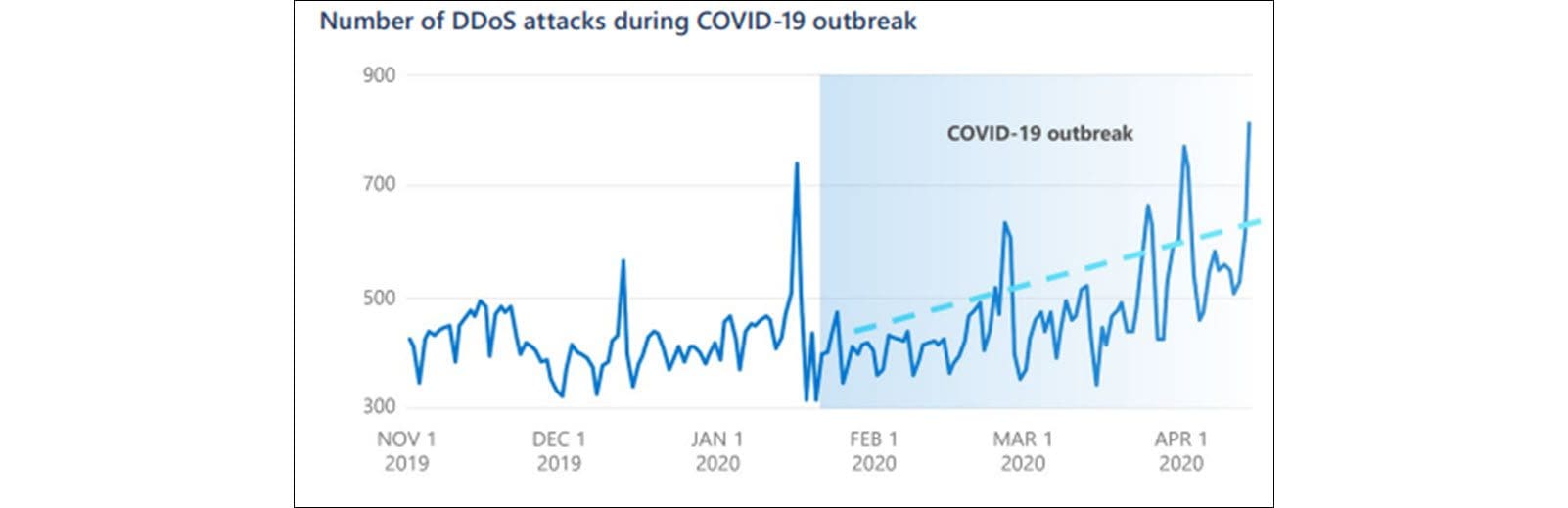

En los últimos años, el número de ataques ha crecido y esto se ha visto acentuado durante el tiempo de pandemia por el incremento del teletrabajo y la creciente dependencia de las tecnologías de la información y las comunicaciones.

A pesar de esta dependencia y la mayor exposición de las pymes a posibles ataques, se puede asegurar que, en términos generales, el presupuesto dedicado a infraestructura de seguridad y contratación de técnicos especializados no ha aumentado en los últimos años.

Muchas veces, esta falta de inversión y contratación se debe a que la mayoría de las empresas que componen el tejido productivo español son pequeñas y medianas empresas (PYME), que no pueden comprometer una gran cantidad de capital en estas mejoras y que por tanto se ven expuestas a las amenazas crecientes.

En Jotelulu somos conscientes de esta realidad y estamos francamente comprometidos con nuestros partners y clientes, por lo que hemos pensado en proporcionarles una lista con algunas herramientas que puedan ser de interés para mejorar la seguridad de sus infraestructuras.

En este pequeño artículo, recomendaremos algunas herramientas gratuitas que pueden ayudar a comprobar la seguridad de red de manera sencilla.

No queremos extender el artículo, por lo que comentaremos las herramientas que creemos más interesantes, proporcionando enlaces en los que podréis obtener toda la información asociada a cada herramienta en términos de funcionamiento y operación.

Herramientas gratuitas para comprobar la seguridad de tu red:

Antes de empezar a revisar las herramientas, aprovecharemos para decir que, por desgracia, la mayoría de ellas son herramientas que suelen ser usadas por los “chicos malos”, por lo que hacer uso de ellas nos dará cierta ventaja a la hora de conocer nuestras debilidades y para saber dónde debemos mejorar nuestros sistemas.

Las herramientas que revisaremos en este artículo son:

- TCPDump y WinDump.

- Nmap.

- WireShark.

- Aircrack-ng.

- Kali Linux.

1. TCPDump y WinDump:

TCPDump es una herramienta basada en código libre y diseñada para analizar el tráfico que circula por la red. Está basada en línea de comandos y es de gran potencia, permitiéndonos capturar y representar todo el tráfico que pasa por nuestra red (y que capturamos) mostrando los paquetes enviados y recibidos.

Es una aplicación que funciona sobre la mayoría de los sistemas operativos basados en UNIX, incluyendo, por supuesto GNU/Linux. En el caso de Windows, existe una adaptación llamada WinDump que requiere de la instalación previa de WinPCAP.

El problema de estas herramientas es que funcionan bajo línea de comandos y pueden ser un poco complicadas de utilizar e interpretar por parte de un usuario normal, razón por la que se puede recomendar el uso de otras herramientas en su lugar, dejando TCPDump para técnicos más avanzados y para el uso desde equipos sin consola gráfica, como por ejemplo un GNU/Linux o un Windows Server Core.

2. Nmap:

Nmap es una herramienta multiplataforma basada en software libre que permite hacer escaneos y auditorías de redes. El funcionamiento conceptual es bastante sencillo, funciona enviando una serie de paquetes predefinidos a un rango de direcciones IP para comprobar los puertos abiertos y tras analizar la respuesta proporcionada por cada equipo describir los servicios que se prestan en cada uno de ellos.

Entre las funcionalidades que presta, informa sobre si una IP está disponible, que sistema operativo ejecuta, que puertos tiene abiertos y que servicios presta. Esta herramienta es de gran utilidad para comprobar que superficie de ataque tiene expuesta una máquina por lo que puede ser utilizada como auditoría de seguridad.

Cabe recordar, que sabiendo el sistema operativo que se está ejecutando y si un puerto está a la escucha, se puede buscar vulnerabilidades en bases de conocimiento para poder explotarlos posteriormente por lo que también es utilizada por los atacantes durante las fases de preparación del ataque.

3. WireShark:

WireShark (antes Ethereal) es una de las herramientas más conocidas y usadas dentro del mundo de la seguridad de redes. Es un analizador de protocolos que aquellos que hayan hecho cursos de formación de Cisco Systems, la recordarán, porque entre otras cosas se utiliza para saber cómo funcionan las comunicaciones y como se componen los paquetes TCP y UDP.

Esta herramienta, permite visualizar el tráfico de la red de la misma manera que lo hace “tcpdump”, pero eliminando complejidad al añadir un interfaz gráfico bastante simple.

Mediante la inspección del tráfico, que permite desencapsularlo y ver la estructura interna detalladamente, pudiendo llegar a gran nivel de detalle, por lo que ayuda a detectar problemas en comunicaciones de muy diverso origen.

4. Aircrack-ng:

En esta recopilación de herramientas para la auditoría de red, no podíamos dejar de lado las redes inalámbricas (Wireless), por lo que tenemos que hablar de Aircrack-ng.

Aircrack-ng es una suite de herramientas de seguridad inalámbrica que funciona tanto en sistemas operativos Windows como GNU/Linux y que permite analizar los paquetes de las redes no cableadas, extrayendo, entre otras cosas, las contraseñas WEP, WPA y WPA2, por lo que puede ser interesante para saber la fortaleza de nuestra infraestructura y de nuestras password.

La herramienta funciona recopilando paquetes que captura de las transmisiones Wireless para a continuación poner a trabajar los algoritmos de craqueo más ampliamente usados con el fin de intentar extraer las claves. Además, dispone de algunas herramientas usadas para inyectar paquetes, que pueden ser útiles para simular ataques o picos de carga en la red.

5. Kali Linux:

Kali Linux es una distribución de GNU/Linux diseñada para hacer pen-testing (test de penetración de sistemas) en sistemas y redes. No es una herramienta en sí, sino que es un compendio de ellas, de hecho, algunas herramientas de las que hemos hablado previamente están recogidas en esta distribución. Esta distribución GNU/Linux que puede ser auto arrancable, desde un CD o una memoria USB, o instalable. Contieneherramientas relacionadas con test de sistemas, de redes, etc. A pesar de ser una distribución GNU/Linux, arranca formato gráfico y la mayoría de las herramientas se pueden gestionar a través de interfaces gráficos sin grandes dificultades.

Entre las herramientas que podemos encontrar dentro de Kali Linux tenemos escáneres de puertos, herramientas para testear contraseñas, recolectores de información Web, analizadores de vulnerabilidades, inyectores de SQL, etc.

Es posible que algún lector eche de menos herramientas como Nessus o Snort, que se han descartado por no ser gratuitas, ya que, a pesar de haberlo sido, hace un tiempo dejaron de serlo. También se han dejado de lado herramientas de monitorización de infraestructura, como podría ser Nagios por no ser el foco de esta recopilación, aunque no descartamos hablar de ellas en el futuro.

Además, si aún no has podido leer el artículo “Las 5 herramientas gratuitas más útiles para administradores de sistemas Windows (I)” te recomendamos echarle un ojo, entre otras cosas, porque se habla de las herramientas PsTools y TCPView que son herramientas de red realmente útiles.

Esperamos que esta información os sea útil y os ayude a gestionar mejor la seguridad de vuestra infraestructura. Próximamente publicaremos más artículos relacionados con este tema y con la administración de sistemas.

¡Un saludo!