Acompanhe-nos ao longo deste artigo e descubra qual a importância do MFA/2FA na segurança dos seus ambientes cloud.

Para começar, é evidente que o panorama da segurança está a tornar-se mais complicado a cada dia que passa, com ameaças cada vez mais complexas e a multiplicarem-se incessantemente, e com uma necessidade cada vez maior por parte das empresas de implementar mais serviços cloud, o que torna a superfície de ataque muito maior do que há apenas alguns anos. Além disso, isto não afeta apenas as grandes empresas, mas afeta-nos a todos: seja qual for o tamanho da nossa organização, a nossa dependência aumenta a cada dia, a nossa exposição cresce exponencialmente e, infelizmente, o orçamento para a nossa infraestrutura e a nossa segurança não crescem em conformidade.

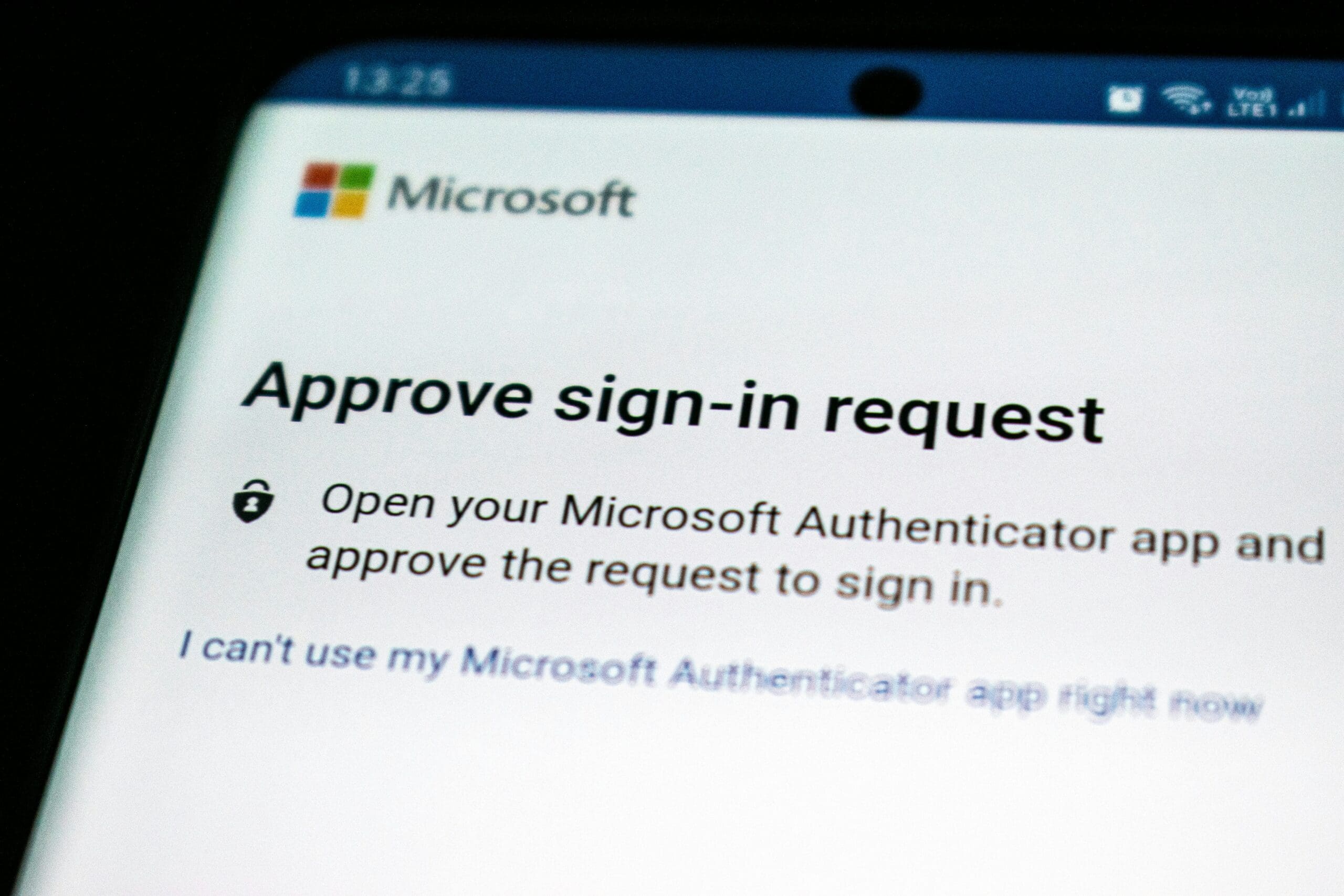

As nossas organizações precisam de ter métodos que protejam a infraestrutura a todos os níveis e com o menor custo possível. Por esta razão, acreditamos que uma das práticas mais eficazes neste domínio é ativar sistemas de autenticação multifator (Multi Factor Authentication) ou MFA, que por vezes veremos referido como 2FA quando falamos de apenas dois fatores de autenticação.

Ao longo deste pequeno artigo vamos falar sobre a necessidade de utilização de MFA nos nossos sistemas, principalmente aqueles expostos à internet sob a forma de cloud, falando também dos seus benefícios e possíveis desvantagens.

Introdução:

Antes de entrar em detalhes, devemos saber o que é o MFA, pelo que a primeira coisa a fazer é uma breve introdução à autenticação multifator (MFA).

A autenticação multifator (MFA) é um método de segurança que requer mais do que um meio de autenticação. Por outras palavras, requer pelo menos dois métodos de comprovação de que o utilizador é quem diz ser, ou seja, uma confirmação da identidade do utilizador. Para tal, normalmente são combinados dois ou mais métodos de autenticação.

Certamente que isto é algo familiar, mesmo que não seja um especialista em segurança, uma vez que hoje em dia muitas entidades, como os bancos, exigem a utilização deste tipo de métodos, combinando, por exemplo, o par clássico de nome de utilizador e palavra-passe com um cartão de coordenadas, uma mensagem para o telemóvel, entre outras.

Na realidade, isto baseia-se nos fatores de autenticação clássicos que são citados repetidamente em tantas palestras.

Quando falamos em fatores de autenticação, é feita uma divisão em três grupos:

- Uma coisa que sabemos.

- Uma coisa que temos.

- Uma coisa que somos.

Vamos explicar estes conceitos:

- Uma coisa que sabemos: refere-se a algo que conhecemos e que utilizamos para passar por um teste de validação. Exemplos típicos são a palavra-passe do nosso PC ou o código PIN do nosso telemóvel.

- Uma coisa que temos: refere-se a algum elemento que podemos utilizar para nos validarmos, como por exemplo um cartão de segurança, um token ou um dispositivo como o telemóvel.

- Uma coisa que somos: neste caso referimo-nos às características de um sujeito que permitem a identificação perante um sistema. A isto chama-se biometria e inclui elementos como impressões digitais, reconhecimento da íris ou reconhecimento facial.

Vantagens do MFA no mundo da cloud:

No mundo da segurança, os métodos de verificação multifatoriais (MFA) já provaram a sua importância, e escusado será dizer que o mesmo acontece no contexto do mundo da cloud, onde os dados e as aplicações podem ser acessíveis a partir de qualquer ponto do mundo e a qualquer momento, aumentando significativamente o risco de acessos não autorizados.

Os métodos de MFA acrescentam uma camada extra de segurança que, embora não seja infalível, ajuda a tornar mais difícil o trabalho dos atacantes. Comprometer contas e sistemas que antes só estavam protegidos por uma palavra-passe, é agora muito mais complexo.

O uso de palavras-passe pode ser facilmente contornado de diversas formas, como ataques de força bruta, ataques baseados em dicionário, ataques de phishing, olhares indiscretos ou utilizadores que deixem a palavra-passe anotada num post-it colado na secretária. Para todos estes casos, a utilização do MFA é uma solução perfeita, porque mesmo que alguém tenha uma das chaves que abre o caminho, os atacantes necessitarão de uma chave adicional que é bastante mais difícil de obter.

Assim, o MFA reduz de forma muito significativa os riscos de sofrer fraudes e outros ataques, uma vez que serão necessárias duas “chaves” em vez de uma. Isto é especialmente útil em casos de operações sensíveis, como pagamentos através de serviços bancários online ou semelhantes.

Para além do que já foi descrito, existe ainda a vantagem de que a implementação do MFA ajudará a cumprir determinados controlos e requisitos de normas como a ISO 27001 (Sistemas de Gestão de Segurança da Informação), além do RGPD, da PCI-DSS e da ISO 22301 (Sistemas de Gestão de Continuidade de Negócio). É evidente que uma medida como a implementação da AMF pode ajudar-nos a evitar sanções pelo incumprimento de alguns regulamentos.

Tudo isto aumenta a confiança do utilizador na nossa organização, uma vez que, ao implementar o MFA, as organizações aumentam a segurança com um custo mínimo de perturbação para o utilizador, o que faz com que a organização demonstre o seu compromisso com a segurança e proteção dos seus dados.

Possíveis problemas e desvantagens do MFA:

Na verdade, não devemos pensar que vai haver inconvenientes ou possíveis problemas na implementação de algo que traz tantos benefícios mas, como há sempre um “mas”, (neste caso podemos dizer que há vários), vamos falar de três coisas:

- O custo da implementação do MFA.

- A tecnologia e eventuais incompatibilidades.

- A resistência à mudança.

Vamos falar um pouco sobre estes pontos e ver se conseguimos propor soluções:

- O custo da implementação do MFA: como bem sabemos, nada é grátis nesta vida, e mesmo que utilizemos tecnologia livre, a implementação e arranque da tecnologia implicará uma série de custos associados: horas de trabalho da equipa, horas investidas em testes, formação e educação do pessoal… A forma de apresentar os custos deverá ser através da apresentação das vantagens, que acima de tudo se referem à segurança e à conformidade. Basicamente, podemos aproveitar todas as vantagens mencionadas no ponto anterior para convencer a nossa empresa que o custo será compensado sem problemas. Truque na manga: os custos de investimento são mínimos face às perdas que um problema de segurança pode trazer.

- A tecnologia e eventuais incompatibilidades: poderemos encontrar possíveis incompatibilidades com a implementação do MFA, por isso devemos ser escrupulosos ao escolher o tipo de MFA a implementar. Podemos criar uma sandbox para saber qual é a solução que melhor se adapta às nossas necessidades.

- A resistência à mudança: este é um desafio comum a todas as organizações quando enfrentam uma mudança, quer seja de paradigma, de forma de trabalhar, de política, etc. Afinal, todos gostamos de estar confortáveis, somos criaturas de hábitos e habituamo-nos até a coisas desagradáveis. Portanto, mesmo que exista uma grande vantagem ou melhoria nessa mudança, haverá sempre alguns indivíduos (internos ou externos) que resistem aos novos desenvolvimentos. Isto não é necessariamente um problema, mas pode sê-lo se não houver uma forma adequada de apresentar e gerir as novidades. Uma sugestão: abordar a mudança pelo prisma da educação e realçar os benefícios da segurança, falar sobre o quão pouco significa em termos de trabalho adicional e o quanto ajuda a proteger-nos. É fundamental, como em qualquer projeto, ter o apoio da equipa de direção da empresa para enfrentar possíveis resistências.

Conclusão:

Como vimos ao longo deste artigo sobre a importância do MFA/2FA na segurança dos seus ambientes de cloud, a implementação de uma solução 2FA ou MFA ajuda significativamente a nossa organização de diversas formas. Em primeiro lugar, do ponto de vista puro da segurança, ajuda a tornar os nossos sistemas muito mais resistentes a ataques ou explorações por players com más intenções. Por outro lado, do ponto de vista normativo, ajuda-nos a cumprir os requisitos das normas e leis sobre dados de proteção ou segurança e também a evitar qualquer eventual multa. Por último, podemos destacar o trabalho comercial, ao funcionar como incentivo para os utilizadores, que terão a perceção de que a empresa é mais segura ou que pelo menos tem uma posição ativa neste domínio.

Se está interessado neste e noutros temas relacionados com a segurança, pode ler o nosso blog onde poderá encontrar artigos como:

- Qual é o custo real de não investir em segurança?

- Etapas para gerir um incidente de segurança da informação nas TI

- As 5 principais causas de perda de dados nas PME

- As 10 principais preocupações ao configurar o Disaster Recovery

Ou visite a nossa secção de tutoriais para encontrar informação útil sobre vários temas.

E lembre-se, se tiver alguma dúvida pode sempre contactar-nos e falar connosco.

Obrigado pela companhia!