Vivemos num mundo com cada vez mais ameaças à segurança. Temos cada vez mais serviços conectados e os nossos atacantes são cada dia mais numerosos e estão melhor equipados, por isso devemos estar prestar atenção e manter sempre uma postura defensiva e vigilante no que diz respeito à segurança de todos os nossos sistemas.

Não há um único sistema, serviço ou máquina, por mais insignificante que seja, que não possa ser explorado por invasores, o que pode acabar por comprometer a nossa organização.

Portanto, devemos ter em conta algumas medidas para que a nossa organização seja o mais segura possível. Neste artigo, propomos cinco delas, pequenas grandes ideias que contribuem para uma infraestrutura segura baseada em servidores Windows Server 2022.

NOTA: Embora estejamos a falar do Windows Server 2022, estas dicas servem para qualquer versão do Windows e até mesmo para sistemas GNU/Linux. Claro que a forma de implementá-las em cada sistema será diferente, mas os princípios são os mesmos.

Ao longo deste artigo é provável que se aperceba de que tudo o que estamos a dizer aqui se pode resumir a dedicar tempo suficiente e planeamento, para evitar muitos problemas.

As 5 medidas de segurança que deve aplicar no Windows Server 2022

Neste artigo vamos abordar as cinco medidas de segurança que devemos sempre aplicar à nossa infraestrutura de servidores, sejam de Windows Server 2022 ou qualquer outra versão.

1. Minimize a superfície de ataque: Instale apenas os serviços e as funções de que precisa.

2. Dedique tempo a configurar a firewall do Windows.

3. Mantenha tudo atualizado.

4. Planifique a continuidade do serviço.

5. Agende auditorias do sistema de forma recorrente.

Minimize a superfície de ataque: instale apenas os serviços e as funções de que precisa:

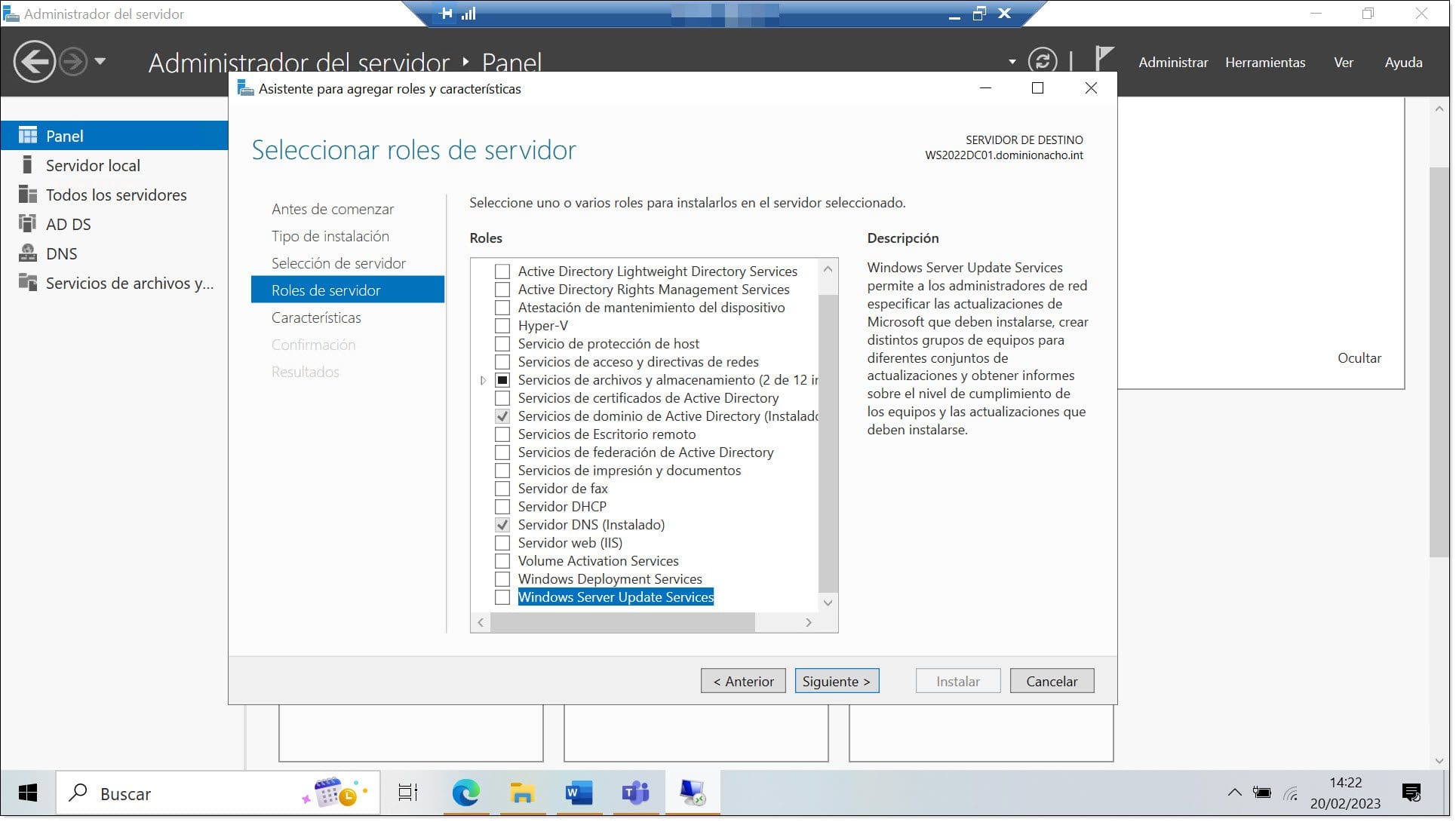

Não há melhor maneira de colocar em risco a nossa infraestrutura do que instalar programas, serviços e funções que não vamos usar.

Sempre que instalamos um servidor devemos planear cuidadosamente para que o queremos. Se tivermos isso claro, podemos começar com a operação e instalar o que queremos implementar.

Sem esta tarefa prévia, podemos acabar por implementar mais serviços e funções do que gostaríamos, o que irá expor serviços legítimos a uma superfície de ataque maior do que o desejável.

Cada serviço, função ou programa que instalamos deixa portas abertas a solicitações que possam vir de fora do servidor, e é por aí que um invasor pode entrar.

Além disso, devemos deixar claro que alguns serviços, como o Active Directory Domain Services (AD DS) não devem ser instalados num único computador (neste caso, um único Domain Controller), pois deve-se criar redundância para evitar indisponibilidades de serviço. Assim, devem ser implementados vários servidores com a mesma finalidade ou um cluster para serviços como DNS, DHCP, impressão, etc.

Outro ponto a ter em mente a este respeito é que, com o aumento da virtualização, e até da virtualização em containers, podemos implementar vários servidores para isolar serviços e minimizar o impacto se um deles for comprometido.

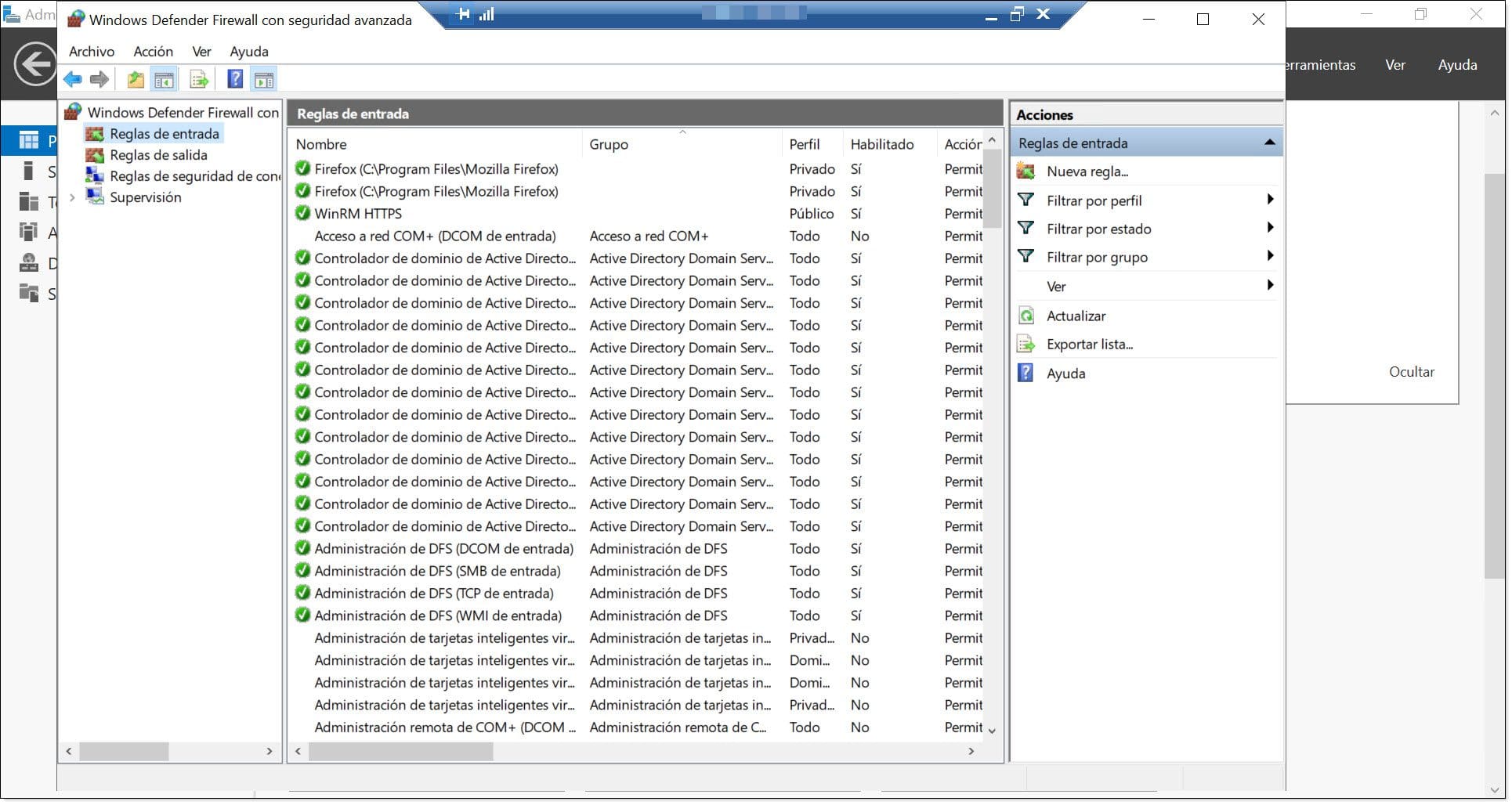

Dedique tempo a configurar a firewall do Windows:

Depois de instalar apenas os serviços necessários para suportar a nossa infraestrutura, ou seja, apenas aqueles que devem operar para evitar falhas de segurança, também devemos ter em conta a configuração da firewall do Windows.

Neste sentido, devemos começar por dizer que a abordagem de “ter uma firewall de perímetro é mais que suficiente” está completamente errada. Num mundo tão complexo como aquele em que vivemos, com ameaças crescentes e atacantes que se podem aproveitar de qualquer descuido, todos os cuidados são poucos, o que significa que devemos proteger todos os elementos.

Devemos passar tempo a rever cada servidor, a fazer uma lista dos serviços que os servidores devem prestar e negar o acesso a todos os restantes. E sim, a política de firewall deve ser uma política de segurança padrão, ou seja, negar tudo e abrir apenas as portas necessárias quando necessárias.

E tenha muito cuidado com o último ponto! Quando dizemos que devemos abrir as portas necessárias, não devemos abrir todas as portas de um serviço, mas apenas aquelas que queremos utilizar.

Um exemplo é o Microsoft SQL Server, que possui inúmeras portas para cumprir as suas diversas funções; neste caso, não abriremos as portas relacionadas com o Analysis Services se não implementarmos esse serviço.

NOTA: Para saber mais sobre portas do SQL Server, pode visitar o artigo (em inglês) “Como gerir portas SQL no Windows Server” no nosso blog.

Por outro lado, é possível que fique a pensar no tempo que pode demorar a implementar e configurar corretamente todas as firewalls da sua infraestrutura. Nesse sentido, recomendamos a leitura do artigo (em inglês) “Como configurar firewalls com GPO“, que descreve como podemos usar políticas de grupo (GPO) para exibir a configuração da firewall, que poderíamos agrupar, por exemplo, em computadores clientes, servidores web, controladores de domínio, servidores de bases de dados etc., para ajustar as configurações da firewall.

Mantenha tudo atualizado:

Outro ponto crítico da segurança dos sistemas é manter tudo atualizado. E nesse sentido temos que gerir vários aspetos.

Para começar, devemos pensar no que devemos manter atualizado. Sobre isto, há várias interpretações:

- Devemos manter os sistemas operativos atualizados com as atualizações de sistema mais recentes, quando tivermos a certeza de que isto não representa uma ameaça para os nossos sistemas.

- Devemos manter os nossos serviços e funções atualizados, bem como as nossas aplicações, da mesma forma que aplicamos as atualizações do sistema operativo.

- Devemos manter-nos a nós próprios atualizados e rever constantemente as notícias sobre segurança e, para isso, devemos reservar uma parte da semana para poder ler fóruns, sites especializados, boletins de segurança, etc.

- Reforçamos o ponto anterior: devemos manter-nos atualizados, reciclar conhecimentos, descobrir novas formas de gerir os sistemas, aprender, por exemplo, sobre o PowerShell e como automatizar processos que nos ajudam a poupar tempo em tarefas repetitivas, tempo que podemos investir em tarefas mais importantes, como melhorar a infraestrutura.

Em relação às atualizações dos sistemas operativos e serviços, devemos fazer um pequeno investimento para implementar um ambiente de teste, comummente chamado “piloto” ou “mockup”, no qual podemos testar as atualizações e novos serviços ou programas a instalar antes de avançar para o ambiente de produção.

Para gerir este tipo de atualizações, podemos utilizar diferentes abordagens que podem ser executadas em função do orçamento disponível.

Por um lado, temos o System Center, que já está no mercado há alguns anos e com o qual alguns de nós temos vindo a trabalhar. Este possui o System Center Configuration Manager em versões um pouco mais antigas, sendo que esta aplicação já migrou para a cloud nas versões mais recentes. O SCCM, como é conhecido entre os administradores de plataformas “wintel”, tornou a administração deste tipo de plataforma muito mais fácil para aqueles que tiveram a sorte de ter um orçamento para isso. A única desvantagem que pode ser apontada a esta plataforma de gestão é que requer um bom volume de horas para implementar a infraestrutura e configurá-la inicialmente.

NOTA: O Microsoft Endpoint Configuration Manager está atualmente disponível como um substituto natural deste software.

Por outro lado, no mercado existem muitas opções de MDM para implementação, atualização e controlo de dispositivos, mas todas exigem um bom investimento.

Para quem não tem um orçamento suficiente, está disponível o WSUS (Windows Server Update Services), um sistema de gestão de atualizações de sistemas e aplicações da Microsoft que pode ser usado para criar diferentes perfis de servidor e cliente e fornecer apenas os pacotes considerados adequados para cada perfil.

Planeie a continuidade do serviço:

O próximo ponto é planear a continuidade do seu serviço e, consequentemente, do seu negócio. E para isso não é necessário fazer uma implementação completa da ISO/IEC-22301, que é dedicada a Sistemas de Gestão de Continuidade de Negócios, que costuma ser mais um selo de qualidade e conformidade formal do que uma medida real de continuidade.

Para isto devemos começar a usar o bom senso e aplicar medidas técnicas, que quando acompanhadas dos procedimentos adequados, garantem que a nossa empresa pode sobreviver a quase todas as eventualidades.

Em primeiro lugar, devemos pensar na formação: não só a nossa e a da nossa equipa de trabalho, mas também a do pessoal de outros departamentos.

Todos os nossos colaboradores devem ter, pelo menos, um certo nível de formação e conhecimento em matérias de segurança e operação dos serviços em que estão envolvidos, de forma a atuar da melhor forma possível perante uma eventualidade ou mesmo para evitar cometer pequenos erros que comprometam a segurança, como cair em armadilhas de phishing, engenharia social, etc.

O próximo ponto que devemos ter em conta é algo óbvio que, infelizmente, nem sempre é abordado: as cópias de segurança. Todos os nossos servidores e serviços devem ter cópias de segurança, principalmente os mais críticos, que devem ter mais cópias de segurança, menos tempo e com maiores retenções.

Além disso, não devemos esquecer-nos de alguns utilizadores-chave da empresa, cujo trabalho é essencial para a sobrevivência da mesma. Para dar um exemplo real de algo que acontece, há empresas cujo sistema de geração de recibos de pagamento é totalmente dispensável e, se falhar, isso não será um problema, mas pelo contrário existem empresas cujo sistema de geração de recibos de pagamento é a sua razão de existir, porque se dedicam a fornecer esse serviço. Portanto, devemos sempre adequar as cópias e os sistemas às necessidades do negócio, e não o contrário.

No caso da Jotelulu, para dar um exemplo, existem backups agendados por padrão para todos os servidores implementados pelos clientes, algo que pode ser verificado na página Infraestrutura e Segurança.

Tanto no caso de cópias de backup como no do cluster de servidores, é boa ideia (sempre que possível) guardar uma das cópias ou servidores externamente, num local remoto e, idealmente, manter também mais outro provedor externalizado.

Agende auditorias de sistema de forma recorrente:

Por fim, acreditamos que um plano de auditorias programadas de forma periódica pode ajudar a manter a infraestrutura sob controlo.

Conclusões:

Neste artigo vimos algumas das medidas que podemos tomar para manter o Windows Server 2022 (ou outras versões) seguro contra ameaças. Estas ações podem ser úteis para diferentes sistemas, tanto on-premise como on-cloud.

Neste artigo analisámos apenas cinco pontos, mas não devemos ignorar outros fatores, como contas de utilizadores e passwords, por exemplo.

Estas medidas são direcionados a melhorar a segurança, mas devemos dizer que o mais importante, como já dissemos noutras ocasiões, é ter um planeamento correto, algo que nos ajudará a eliminar a maioria das vulnerabilidades ou erros de implementação.

Este artigo é demasiado curto, porque não queríamos aborrecer o leitor, por isso deixámos de fora alguns pontos que iremos abordar mais adiante.

Acreditamos que com estas dicas irá melhorar a segurança dos seus servidores, mas lembre-se de que estes são apenas alguns dos pontos importantes – recomendamos que investigue e adicione outras medidas ao seu plano de segurança.

Obrigado por acompanhar-nos!